22 Linux -Networking -Befehle für Sysadmin

- 2082

- 599

- Phoebe Jeorga

Zu den Routineaufgaben eines Systemadministrators gehören das Konfigurieren, Wartung, Fehlerbehebung und Verwaltung von Servern und Netzwerken in Rechenzentren. Es gibt zahlreiche Tools und Dienstprogramme unter Linux, die für Verwaltungszwecke entwickelt wurden.

In diesem Artikel werden wir einige der am häufigsten verwendeten Befehlszeilen-Tools und -versorger für die Netzwerkverwaltung unter verschiedenen Kategorien überprüfen. Wir werden einige häufige Verwendungsbeispiele erläutern, die die Netzwerkverwaltung unter Linux erheblich erleichtern.

Auf dieser Seite

- IFConfig -Befehl

- IP -Befehl

- IFUP -Befehl

- Ethtool -Befehl

- Ping -Befehl

- Traceroute -Befehl

- MTR -Befehl

- Routenbefehl

- NMCLI -Befehl

- Netstat -Befehl

- SS -Befehl

- NC -Befehl

- NMAP -Befehl

- Hostkommando

- DAG -Befehl

- NSLOOKUP -Befehl

- TCPDump -Befehl

- Wireshark -Dienstprogramm

- Bmon -Werkzeug

- Iptables Firewall

- Firewall

- UFW Firewall

- So verwenden Sie NSE -Skripte (NMAP Skript Engine) unter Linux

- Ein praktischer Leitfaden für NMAP (Netzwerksicherheitsscanner) in Kali Linux

- In Linux finden Sie alle Live -Hosts IP -Adressen, die im Netzwerk verbunden sind

- Grundlegende Anleitung zu Iptables (Linux Firewall) Tipps / Befehlen

- 25 Nützliche iptierbare Firewall -Regeln, die jeder Linux -Administrator wissen sollte

- So richten Sie eine Iptables -Firewall ein, um den Remote -Zugriff auf Dienste zu ermöglichen

- So blockieren Sie Ping -ICMP -Anforderungen an Linux -Systeme

- Nützliche "Firewall" -Regeln, um Firewall unter Linux zu konfigurieren und zu verwalten

- So konfigurieren Sie 'Firewalld' in RHEL/Centos 7 und Fedora 21

- So starten/stoppen/aktiv

- Einrichten von Samba und Konfigurieren Sie Firewalld und Selinux, um die Dateifreigabe unter Linux/Windows zu ermöglichen

- « So konfigurieren Sie apache virtuelle Hosts unter Rocky Linux

- Top 5 Softwaretools für Linux mit Datenverschlüsselung »

Diese Liste ist für Vollzeit-Linux-Netzwerkingenieure gleichermaßen nützlich.

Netzwerkkonfiguration, Fehlerbehebung und Debugging -Tools

1. IFConfig -Befehl

ifConfig ist ein Befehlszeilen-Schnittstellen-Tool für die Konfiguration der Netzwerkschnittstelle und dient auch zur Initialisierung von Schnittstellen zur Systemstartzeit. Sobald ein Server in Betrieb ist.

Es wird auch verwendet, um die IP -Adresse, die Hardware- / MAC -Adresse sowie die Größe der derzeit aktiven Schnittstellen (Maximum Getriebeeinheit) anzuzeigen. IFConfig ist somit nützlich für das Debugieren oder Durchführung der Systemstimmen.

Hier ist ein Beispiel, um den Status aller aktiven Netzwerkschnittstellen anzuzeigen.

$ ifconfig ENP1S0 LINK CNAP: Ethernet Hwaddr 28: D2: 44: EB: BD: 98 INET ADDR: 192.168.0.103 Bcast: 192.168.0.255 Maske: 255.255.255.0 INET6 ADDR: FE80 :: 8F0C: 7825: 8057: 5EEC/64 Scope: Link Up Broadcast Running Multicast MTU: 1500 Metrik: 1 RX -Pakete: 169854 Fehler: 0 Abgeschaltet: 0 Überschreitungen: 0 Frame: 0 TX -Pakete: 125995 Fehler : 0 fallen gelassen: 0 Überrungen: 0 Träger: 0 Kollisionen: 0 Txqueuelen: 1000 RX Bytes: 174146270 (174).1 MB) TX -Bytes: 21062129 (21.0 MB) LO LINK CNAP: Lokaler Loopback inet addr: 127.0.0.1 Maske: 255.0.0.0 INET6 ADDR :: Träger: 0 Kollisionen: 0 Txqueuelen: 1 RX -Bytes: 2898946 (2.8 MB) TX -Bytes: 2898946 (2).8 MB)

Um alle derzeit verfügbaren Schnittstellen aufzulisten, ob hoch oder runter, Verwenden Sie das -A Flagge.

$ ifconfig -a

Verwenden Sie den folgenden Befehl, um eine IP -Adresse einer Schnittstelle zuzuweisen.

$ sudo ifconfig ETH0 192.168.56.5 NETMASK 255.255.255.0

Um eine Netzwerkschnittstelle zu aktivieren, geben Sie an.

$ sudo ifconfig up ETH0

Zum Deaktivieren oder Abschalten einer Netzwerkschnittstelle tippen.

$ sudo ifconfig down eth0

Notiz: Obwohl Ifconfig ist ein großartiges Werkzeug, es ist jetzt veraltet (veraltet), sein Ersatz ist das IP -Befehl was unten erklärt wird.

2. IP -Befehl

IP-Befehl ist ein weiteres nützliches Dienstprogramm für Befehlszeilen zum Anzeigen und Manipulieren von Routing, Netzwerkgeräten, Schnittstellen. Es ist ein Ersatz für Ifconfig und viele andere Netzwerkbefehle. (Lesen Sie unseren Artikel "Was ist der Unterschied zwischen IFConfig und IP -Befehl", um mehr darüber zu erfahren.)

Der folgende Befehl zeigt die IP -Adresse und andere Informationen zu einer Netzwerkschnittstelle an.

$ IP ADDR Show 1: LO: MTU 65536 Qdisc Noqueue State Unbekannte Gruppe Standard Qlen 1 Link/Loopback 00: 00: 00: 00: 00: 00 BRD 00: 00: 00: 00: 00: 00: 00 INET 127.0.0.1/8 Scope Host lo valid_lft für immer bevorzugt_lft für immer inet6 :: 1/128 scope host valid_lft Forever Vorzug für Forever 2: Enp1S0: MTU 1500 QDISC PFIFO_FASTS STATE UP GRUPPLET QLEN QLEN 1000 LINK/ETHER 28: D2: 44: ebd: bd: 98 BRD FF: FF: FF: FF: FF: FF INET 192.168.0.103/24 BRD 192.168.0.255 Global Dynamic ENP1S0 VALIDE_LFT 5772SEC PRANDED_LFT 5772SEC INET6 FE80 :: 8F0C: 7825: 8057: 5EEC/64 SCOPE LINK VALIERE_LFT EINFACHER FÜR EINFACHER EINFACHERDEGEGEBETTE_LFT EINFACHER 3: WLP2S0: MTU 1500 QDISC NOOPS DOURT DOURD DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOWN DOURDE DOURDE: : 7c: 78: C7 Brd FF: ff: ff: ff: ff: ff…

Um einer bestimmten Netzwerkschnittstelle eine IP -Adresse vorübergehend zuzuweisen (Eth0), Typ.

$ sudo ip adDr add 192.168.56.1 Dev Eth0

So entfernen Sie eine zugewiesene IP -Adresse von einer Netzwerkschnittstelle (Eth0), Typ.

$ sudo ip adDr del 192.168.56.15/24 Dev Eth0

Um den aktuellen Nachbartisch im Kernel anzuzeigen, geben Sie an.

$ IP Nachbar 192.168.0.1 Dev ENP1S0 LLADDR 10: FE: ED: 3D: F3: 82 erreichbar

3. IFUP, wenn Down- und IFQuery -Befehl

Ifup Der Befehl wirft eine Netzwerkschnittstelle aus und stellt sie zur Verfügung, um Daten zu übertragen und zu empfangen.

$ sudo ifup ETH0

Wenn Down Der Befehl deaktiviert eine Netzwerkschnittstelle und hält sie in einem Zustand, in dem sie keine Daten übertragen oder empfangen können.

$ sudo ifdown eth0

IfQuery Befehl zum Analyse der Konfiguration der Netzwerkschnittstelle, sodass Sie Antworten auf Abfrage darüber erhalten, wie sie derzeit konfiguriert ist.

$ sudo ifQuery eth0

4. Ethtool -Befehl

Ethtool ist ein Befehlszeilen-Dienstprogramm zum Abfragen und Ändern von Parametern der Netzwerkschnittstellensteuerung und Gerätetreiber. Das folgende Beispiel zeigt die Verwendung von Ethtool und einen Befehl zum Anzeigen der Parameter für die Netzwerkschnittstelle.

$ sudo ethtool enp0s3 Einstellungen für ENP0S3: Unterstützte Ports: [TP] Unterstützte Linkmodi: 10Baset/Half 10Baset/Full 100Baset/Half 100Baset/Full 1000Baset/Full unterstützte Pause Frame Verwenden: NEIN Unterstützt Automatik-Negotiation: Ja beworbene Linkmodi: 10baset/halb 10Baset/HELT/HUME 10BASET/HABE STUPFEN/HALTENSETSETIERT: JA beworbene Linkmodi: 10Baset/Half 10BaSet/HABENSET/JAHRE: JA beworbene Linkmodi: 10baset/halb 10baSet/HEIBETELTETEN/HUME 10BAset/ Full 100baset/halb 100baset/full 1000baset/voll beworbene Pause Frame Verwenden: Keine beworbene Auto-Negotiation: Ja Geschwindigkeit: 1000 MB/s Duplex: Voller Port: Twisted Pair Phyad: 0 Transceiver: Interne Auto-Negotiation: auf MDI-X: AUS (Auto) unterstützt Wake-on: UMBG Wake-on: D Aktuelle Nachrichtenstufe: 0x00000007 (7) DRV-Sondenverbindungsverbindungsverbindlichkeit: Ja

5. Ping -Befehl

Ping (Paket Internet Groper) ist ein Dienstprogramm, das normalerweise zum Testen der Konnektivität zwischen zwei Systemen in einem Netzwerk verwendet wird (Lokales Netzwerk (Lan) oder Weites Flächennetz (Wan)). Es benutzt ICMP (Internet -Steuermeldungsprotokoll) mit Knoten in einem Netzwerk kommunizieren.

Um die Konnektivität zu einem anderen Knoten zu testen, geben Sie beispielsweise einfach den IP oder Hostnamen an.

$ ping 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) Datenbytes von Daten. 64 Bytes von 192.168.0.103: ICMP_SEQ = 1 TTL = 64 Time = 0.191 MS 64 Bytes von 192.168.0.103: ICMP_SEQ = 2 TTL = 64 Time = 0.156 ms 64 Bytes von 192.168.0.103: ICMP_SEQ = 3 TTL = 64 Time = 0.179 MS 64 Bytes von 192.168.0.103: ICMP_SEQ = 4 TTL = 64 Time = 0.182 MS 64 Bytes aus dem Jahr 192.168.0.103: ICMP_SEQ = 5 TTL = 64 Time = 0.207 ms 64 Bytes von 192.168.0.103: ICMP_SEQ = 6 TTL = 64 Time = 0.157 ms ^c --- 192.168.0.103 Ping-Statistiken --- 6 Pakete übertragen, 6 empfangen, 0% Paketverlust, Zeit 5099ms RTT min/avg/max/mdev = 0.156/0.178/0.207/0.023 ms

Sie können Ping auch erkennen, dass er nach einer bestimmten Anzahl von Anzahl beenden soll Echo_request Pakete verwenden die -C Flagge wie gezeigt.

$ ping -c 4 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) Datenbytes von Daten. 64 Bytes von 192.168.0.103: ICMP_SEQ = 1 TTL = 64 Time = 1.09 ms 64 Bytes von 192.168.0.103: ICMP_SEQ = 2 TTL = 64 Time = 0.157 ms 64 Bytes von 192.168.0.103: ICMP_SEQ = 3 TTL = 64 Time = 0.163 ms 64 Bytes von 192.168.0.103: ICMP_SEQ = 4 TTL = 64 Time = 0.190 ms --- 192.168.0.103 Ping-Statistiken --- 4 Pakete übertragen, 4 empfangen, 0% Paketverlust, Zeit 3029ms RTT min/avg/max/mdev = 0.157/0.402/1.098/0.402 ms

6. Traceroute -Befehl

Traceroute ist ein Befehlszeilen-Dienstprogramm zur Verfolgung des vollständigen Pfades von Ihrem lokalen System zu einem anderen Netzwerksystem. Es druckt eine Reihe von Hopfen (Router IPS) in diesem Weg, den Sie begeben, um den Endserver zu erreichen. Nach dem Ping-Befehl ist es ein benutzerfreundliches Netzwerk für die Fehlerbehebung für Netzwerke nach dem Ping-Befehl.

In diesem Beispiel verfolgen wir die Routenpakete vom lokalen System auf einen der Server von Google mit IP -Adresse auf 216.58.204.46.

$ Traceroute 216.58.204.46 Traceroute bis 216.58.204.46 (216.58.204.46), 30 Hops Max, 60 Byte -Pakete 1 Gateway (192.168.0.1) 0.487 ms 0.277 ms 0.269 ms 2 5.5.5.215 (5.5.5.215) 1.846 ms 1.631 ms 1.553 ms 3 * * * 4 72.14.194.226 (72.14.194.226) 3.762 ms 3.683 ms 3.577 ms 5 108.170.248.179 (108.170.248.179) 4.666 MS 108.170.248.162 (108.170.248.162) 4.869 MS 108.170.248.194 (108.170.248.194) 4.245 ms 6 72.14.235.133 (72.14.235.133) 72.443 ms 209.85.241.175 (209.85.241.175) 62.738 ms 72.14.235.133 (72.14.235.133) 65.809 ms 7 66.249.94.140 (66.249.94.140) 128.726 ms 127.506 ms 209.85.248.5 (209.85.248.5) 127.330 ms 8 74.125.251.181 (74.125.251.181) 127.219 MS 108.170.236.124 (108.170.236.124) 212.544 MS 74.125.251.181 (74.125.251.181) 127.249 ms 9 216.239.49.134 (216.239.49.134) 236.906 ms 209.85.242.80 (209.85.242.80) 254.810 ms 254.735 ms 10 209.85.251.138 (209.85.251.138) 252.002 MS 216.239.43.227 (216.239.43.227) 251.975 ms 209.85.242.80 (209.85.242.80) 236.343 ms 11 216.239.43.227 (216.239.43.227) 251.452 ms 72.14.234.8 (72.14.234.8) 279.650 ms 277.492 ms 12 209.85.250.9 (209.85.250.9) 274.521 ms 274.450 ms 209.85.253.249 (209.85.253.249) 270.558 ms 13 209.85.250.9 (209.85.250.9) 269.147 ms 209.85.254.244 (209.85.254.244) 347.046 ms 209.85.250.9 (209.85.250.9) 285.265 ms 14 64.233.175.112 (64.233.175.112) 344.852 MS 216.239.57.236 (216.239.57.236) 343.786 MS 64.233.175.112 (64.233.175.112) 345.273 ms 15 108.170.246.129 (108.170.246.129) 345.054 MS 345.342 ms 64.233.175.112 (64.233.175.112) 343.706 ms 16 108.170.238.119 (108.170.238.119) 345.610 ms 108.170.246.161 (108.170.246.161) 344.726 ms 108.170.238.117 (108.170.238.117) 345.536 ms 17 LHR25S12-in-F46.1e100.Netz (216.58.204.46) 345.382 ms 345.031 ms 344.884 ms

7. MTR -Netzwerkdiagnosewerkzeug

MTR ist ein modernes Befehlszeilen-Netzwerkdiagnose-Tool, das die Funktionalität von kombiniert Klingeln Und Traceroute in ein einzelnes diagnostisches Tool. Die Ausgabe wird standardmäßig in Echtzeit aktualisiert, bis Sie das Programm durch Drücken beenden Q.

Die einfachste Art zu laufen mtr soll ihm einen Hostnamen oder eine IP -Adresse als Argument angeben, wie folgt.

$ mtr Google.com oder $ mtr 216.58.223.78

Probenausgabe

Tecmint.com (0.0.0.0) Do 12. Juli 08:58:27 2018 Erster TTL: 1 Hostverlust% Snt Last Avg Best Wrst Stdev 1. 192.168.0.1 0.0% 41 0.5 0.6 0.4 1.7 0.2 2. 5.5.5.215 0.0% 40 1.9 1.5 0.8 7.3 1.0 3. 209.Snat-111-91-120.Hns.Netz.in 23.1% 40 1.9 2.7 1.7 10.5 1.6 4. 72.14.194.226 0.0% 40 89.15.2 2.2 89.1 13.7 5. 108.170.248.193 0.0% 40 3.0 4.1 2.4 52.4 7.8 6. 108.170.237.43 0.0% 40 2.9 5.3 2.5 94.1 14.4 7. BOM07S10-in-F174.1e100.Netz 0.0% 40 2.6 6.7 2.3 79.7 16.

Sie können die Anzahl der Anzahl begrenzen Pings zu einem bestimmten Wert und Ausgang mtr Nach diesen Pings die Verwendung der -C Flagge wie gezeigt.

$ mtr -c 4 Google.com

8. Routenbefehl

Der Route ist ein Befehlszeilendienstprogramm zum Anzeigen oder Manipulieren der IP-Routing-Tabelle eines Linux-Systems. Es wird hauptsächlich verwendet, um statische Routen an bestimmten Hosts oder Netzwerken über eine Schnittstelle zu konfigurieren.

Sie können die Kernel IP -Routing -Tabelle durch Eingabe anzeigen.

$ Route Destination Gateway Genmask Flags Metric Ref Verwenden Sie IFACE -Standard -Gateway 0.0.0.0 ug 100 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 u 100 0 0 ENP0S3 192.168.122.0 0.0.0.0 255.255.255.0 u 0 0 0 virbr0

Es gibt zahlreiche Befehle, mit denen Sie Routing konfigurieren können. Hier sind einige nützliche:

Fügen Sie der Routing -Tabelle ein Standard -Gateway hinzu.

$ sudo route fügen Sie Standard GW hinzu

Fügen Sie der Routing -Tabelle eine Netzwerkroute hinzu.

$ sudo Route add -net gw hinzufügen

Löschen Sie einen bestimmten Routeneintrag aus der Routing -Tabelle.

$ sudo route del -net

9. NMCLI -Befehl

NMCLI ist ein benutzerfreundliches, skriptierbares Befehlszeilen-Tool, um den Netzwerkstatus zu melden, Netzwerkverbindungen zu verwalten und die zu steuern Netzwerk Manager.

Um alle Ihre Netzwerkgeräte anzuzeigen, geben Sie an.

$ nmcli dev Status Geräte -Statusverbindung Virbr0 Bridge Angeschlossene Virbr0 ENP0S3 Ethernet Connected Kabelverbindung 1

Um Netzwerkverbindungen in Ihrem System zu überprüfen, geben Sie ein.

$ nmcli con show Wired Connection 1 BC3638FF-205A-3BBB-8845-5A4B0F7EEF91 802-3-Ethernet Enp0s3 Virbr0 00F5d53E-FD51-41D3-B069-BDFD2DDE062B Bridge Bridge Virbr0

Um nur die aktiven Verbindungen zu sehen, fügen Sie die hinzu -A Flagge.

$ nmcli con show -a

Tools für Netzwerkscannen und Leistungsanalyse

10. Netstat -Befehl

NetStat ist ein Befehlszeilen-Tool, das nützliche Informationen wie Netzwerkverbindungen, Routing-Tabellen, Schnittstellenstatistiken und vieles mehr über das Linux-Networking-Subsystem anzeigt. Es ist nützlich für die Fehlerbehebung und Leistungsanalyse für Netzwerke.

Darüber hinaus handelt es sich auch um ein grundlegendes Debugging -Tool für Netzwerkdienste, mit dem Sie überprüfen, welche Programme zuhören, welche Ports. Zum Beispiel zeigt der folgende Befehl alle TCP -Ports im Hörmodus und welche Programme sie anhören.

$ sudo netstat -tnlp Aktive Internetverbindungen (nur Server) Proto recv-q send-q Lokale Adresse Fremd Adresszustand PID/Programmname TCP 0 0 0.0.0.0: 587 0.0.0.0:* Hören 1257/Master TCP 0 0 127.0.0.1: 5003 0.0.0.0:* Hören 1/systemd TCP 0 0 0.0.0.0: 110 0.0.0.0:* Hören Sie 1015/doveCot TCP 0 0 0 an.0.0.0: 143 0.0.0.0:* Hören Sie 1015/doveCot TCP 0 0 0 an.0.0.0: 111 0.0.0.0:* Hören 1/systemd TCP 0 0 0.0.0.0: 465 0.0.0.0:* Hören 1257/Master TCP 0 0 0.0.0.0:53 0.0.0.0:* Hören Sie 1404/pdns_server tcp 0 0 0 0 0.0.0.0:21 0.0.0.0:* Hören Sie 1064/Pure-Fftpd (Ser TCP 0 0 0).0.0.0:22 0.0.0.0:* Hören Sie 972/SSHD TCP 0 0 127 an.0.0.1: 631 0.0.0.0:* Hören Sie 975/Cupsd TCP 0 0 0 0 0.0.0.0:25 0.0.0.0:* Hören 1257/Master TCP 0 0 0.0.0.0: 8090 0.0.0.0:* Hören Sie 636/LSCPD (LSCPD - TCP 0 0 0.0.0.0: 993 0.0.0.0:* Hören Sie 1015/doveCot TCP 0 0 0 an.0.0.0: 995 0.0.0.0:* Hören Sie 1015/dovecot tcp6 0 0 0 :: 3306 :::* Hören Sie 1053/mysqld tcp6 0 0 :: /Master TCP6 0 0 ::: 110 :::* Hören Sie 1015/dovecot tcp6 0 0 :: :: 80 :::* Hören Sie 990/httpd tcp6 0 0 ::: 465 :::* Hören Sie 1257/Master TCP6 0 0 :: 53 :::* Hören Sie 1404/pdns_server tcp6 0 ::: 21: 21: ::* Hören Sie 1064/Pure-ftpd (Ser TCP6 0 0 :: 22 :::* Hören Sie 972/SSHD TCP6 0 0 :: 1: 631 ::* Hören Sie 975/Cupsd TCP6 0 0 ::: 25: ::* Hören Sie 1257/Master TCP6 0 0 :: 993 :::* Hören Sie 1015/doveCot tcp6 0 0 ::

Verwenden Sie die Kernel -Routing -Tabelle, um die Tabelle zu verwenden -R Flagge (was dem Ausführen der Ausführung entspricht Route Befehl oben).

$ netstat -r Destination Gateway Genmask Fahnen MSS -Fenster IRTT IFACE Standard -Gateway 0.0.0.0 ug 0 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 u 0 0 0 ENP0S3 192.168.122.0 0.0.0.0 255.255.255.0 u 0 0 0 virbr0

Notiz: Obwohl Netstat ein großartiges Werkzeug ist, ist es jetzt veraltet (veraltet), sein Ersatz ist das SS -Befehl was unten erklärt wird.

11. SS -Befehl

SS (Socket Statistics) ist ein leistungsstarkes Befehlszeilen-Dienstprogramm zur Untersuchung von Sockets. Es bringt Socket -Statistiken aus und zeigt ähnliche Informationen an wie Netstat. Darüber hinaus zeigt es mehr TCP- und Staatsinformationen im Vergleich zu anderen ähnlichen Versorgungsunternehmen.

Das folgende Beispiel zeigt, wie man alle auflistet TCP Häfen (Steckdosen) die auf einem Server geöffnet sind.

$ ss -ta State recv-q send-q Lokale Adresse: Port Peer Adresse: Port Listen 0 100 *: Einreichung *: *Hören 0 128 127.0.0.1: fmpro-internal *: *Hören Sie 0 100 *: POP3 *: *Hören Sie 0 100 *: IMAP *: *Hören Sie 0 128 *: sunrpc *: *Hören Sie 0 100 *: Urd *: *Hören Sie 0 128 *: Domain *: *Hören Sie 0 9 *: ftp *: *Hören Sie 0 128 *: SSH *: *Hören 0 128 127.0.0.1: IPP *: *Hören Sie 0 100 *: SMTP *: *Hören Sie 0 128 *: 8090 *: *Hören Sie 0 100 *: Imaps *: *Hören Sie 0 100 *: pop3s *: *estab 0 0 192.168.0.104: SSH 192.168.0.103: 36398 estab 0 0 127.0.0.1: 34642 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34638 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34644 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34640 127.0.0.1: Opsession-Prxy Hören Sie 0 80 ::: Mysql :::*…

Alle aktiv anzeigen TCP Führen Sie zusammen mit ihren Timers den folgenden Befehl aus.

$ ss -to

12. NC -Befehl

NC (netcat) wird auch als das bezeichnet “Network Swiss Army Messer”, Ist ein leistungsstarkes Dienstprogramm, das für fast jede Aufgabe verwendet wird, die mit TCP-, UDP- oder UNIX-Domain-Sockeln zusammenhängt. Es wird verwendet, um TCP -Verbindungen zu öffnen, beliebige TCP- und UDP.

Sie können es auch als einfaches TCP -Proxy für Netzwerk -Daemon -Tests verwenden, um zu überprüfen, ob Remote -Ports erreichbar sind, und vieles mehr. Darüber hinaus können Sie beschäftigen NC zusammen mit dem PV -Befehl zum Übertragen von Dateien zwischen zwei Computern.

[Möglicherweise mögen Sie auch: 8 NetCat (NC) -Befehl mit Beispielen]

Das folgende Beispiel zeigt, wie Sie eine Liste von Ports scannen.

$ NC -ZV Server2.Tecmint.Lan 21 22 80 443 3000

Sie können auch einen Bereich von Ports wie gezeigt angeben.

$ NC -ZV Server2.Tecmint.LAN 20-90

Das folgende Beispiel zeigt, wie man verwendet wird NC eine TCP -Verbindung zum Port zu öffnen 5000 An Server2.Tecmint.Lan, Verwenden von Port 3000 als Quellport, mit einer Zeitüberschreitung von 10 Sekunden.

$ NC -P 3000 -W 10 Server2.Tecmint.Lan 5000

13. NMAP -Befehl

NMAP (Network Mapper) ist ein leistungsstarkes und äußerst vielseitiges Tool für Linux -System-/Netzwerkadministratoren. Es wird verwendet, um Informationen über einen einzelnen Host zu sammeln oder Netzwerke ein ganzes Netzwerk zu untersuchen. NMAP wird auch verwendet, um Sicherheits -Scans, Netzwerkprüfungen durchzuführen und offene Ports auf Remote -Hosts und vieles mehr zu finden.

Sie können einen Host beispielsweise über den Hostnamen oder die IP -Adresse scannen.

$ nmap Google.com Starten von NMAP 6.40 (http: // nmap.org) am 2018-07-12 09:23 BST NMAP-Scan-Bericht für Google.com (172.217.166.78) Der Host ist auf (0.0036S Latenz). RDNS -Rekord für 172.217.166.78: BOM05S15-in-F14.1e100.NET nicht gezeigt: 998 gefilterte Ports Port -Status -Service 80/TCP Open HTTP 443/TCP Open Https.92 Sekunden

Verwenden Sie alternativ eine IP -Adresse wie gezeigt.

$ nmap 192.168.0.103 Starten von NMAP 6.40 (http: // nmap.org) am 2018-07-12 09:24 BST NMAP-Scan-Bericht für 192.168.0.103 Host ist auf (0.000051s Latenz). Nicht gezeigt: 994 geschlossene Ports Port State Service 22/TCP Open SSH 25/TCP Open SMTP 902/TCP Open ISS-Realsecure 4242/TCP Open VRML-Multi-Use 5900/TCP Open VNC 8080/TCP Open HTTP-Proxy-MAC-Adresse: 28: D2: 44: EB: BD: 98 (LCFC (HEFEI) Elektronik -Technologie Co.) NMAP erledigt: 1 IP -Adresse (1 Host -Up) gescannt in 0.13 Sekunden

Lesen Sie unsere folgenden nützlichen Artikel über den Befehl nmap.

DNS -Lookup -Dienstprogramme

14. Hostkommando

Der Host -Befehl ist ein einfaches Dienstprogramm für die Durchführung von DNS -Lookups, es übersetzt Hostnamen in IP -Adressen und umgekehrt umgekehrt.

$ Host Google.com Google.com hat Adresse 172.217.166.78 Google.com Mail wird von 20 Alt1 behandelt.ASPMX.l.Google.com. Google.com Mail wird von 30 Alt2 behandelt.ASPMX.l.Google.com. Google.com Mail wird von 40 Alt3 behandelt.ASPMX.l.Google.com. Google.com Mail wird von 50 Alt4 behandelt.ASPMX.l.Google.com. Google.com Mail wird von 10 ASPMX behandelt.l.Google.com.

15. DAG -Befehl

graben (Domäneninformationen Groper) ist auch ein weiteres einfaches DNS -Lookup -Dienstprogramm, mit dem DNS -verwandte Informationen wie einen Datensatz, CNAME, MX -Datensatz usw. abfragen werden: Beispiel:

$ dig Google.com ; <> Dig 9.9.4-rothat-9.9.4-51.EL7 <> Google.com ;; Globale Optionen: +CMD ;; Antwort erhalten: ;; ->> Header<<- opcode: QUERY, status: NOERROR, id: 23083 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 13, ADDITIONAL: 14 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;google.com. IN A ;; ANSWER SECTION: google.com. 72 IN A 172.217.166.78 ;; AUTHORITY SECTION: com. 13482 IN NS c.gtld-servers.net. com. 13482 IN NS d.gtld-servers.net. com. 13482 IN NS e.gtld-servers.net. com. 13482 IN NS f.gtld-servers.net. com. 13482 IN NS g.gtld-servers.net. com. 13482 IN NS h.gtld-servers.net. com. 13482 IN NS i.gtld-servers.net. com. 13482 IN NS j.gtld-servers.net. com. 13482 IN NS k.gtld-servers.net. com. 13482 IN NS l.gtld-servers.net. com. 13482 IN NS m.gtld-servers.net. com. 13482 IN NS a.gtld-servers.net. com. 13482 IN NS b.gtld-servers.net. ;; ADDITIONAL SECTION: a.gtld-servers.net. 81883 IN A 192.5.6.30 b.gtld-servers.net. 3999 IN A 192.33.14.30 c.gtld-servers.net. 14876 IN A 192.26.92.30 d.gtld-servers.net. 85172 IN A 192.31.80.30 e.gtld-servers.net. 95861 IN A 192.12.94.30 f.gtld-servers.net. 78471 IN A 192.35.51.30 g.gtld-servers.net. 5217 IN A 192.42.93.30 h.gtld-servers.net. 111531 IN A 192.54.112.30 i.gtld-servers.net. 93017 IN A 192.43.172.30 j.gtld-servers.net. 93542 IN A 192.48.79.30 k.gtld-servers.net. 107218 IN A 192.52.178.30 l.gtld-servers.net. 6280 IN A 192.41.162.30 m.gtld-servers.net. 2689 IN A 192.55.83.30 ;; Query time: 4 msec ;; SERVER: 192.168.0.1#53(192.168.0.1) ;; WHEN: Thu Jul 12 09:30:57 BST 2018 ;; MSG SIZE rcvd: 487

16. NSLOOKUP -Befehl

Nslookup ist auch ein beliebtes Befehlszeilen-Dienstprogramm, mit dem DNS-Server sowohl interaktiv als auch nicht-interaktiv DNS-Server abfragen können. Es wird verwendet, um DNS -Ressourcendatensätze (RR) abzufragen (RR). Sie können das herausfinden "A" Aufzeichnung (IP -Adresse) einer Domäne wie gezeigt.

$ nslookup Google.com Server: 192.168.0.1 Adresse: 192.168.0.1#53 nicht autoritative Antwort: Name: Google.com Adresse: 172.217.166.78

Sie können wie gezeigt auch eine Reverse -Domain -Lookup durchführen.

$ nslookup 216.58.208.174 Server: 192.168.0.1 Adresse: 192.168.0.1#53 nicht autoritative Antwort: 174.208.58.216.In-Addr.ARPA-Name = LHR25S09-in-F14.1e100.Netz. 174.208.58.216.In-Addr.ARPA-Name = LHR25S09-in-F174.1e100.Netz. Autoritative Antworten finden Sie aus: In-addr.ARPA -Namenserver = e.In-Addr-Server.ARPA. In-Addr.ARPA -Namenserver = f.In-Addr-Server.ARPA. In-Addr.ARPA -Namenserver = a.In-Addr-Server.ARPA. In-Addr.ARPA NAMESERVER = B.In-Addr-Server.ARPA. In-Addr.ARPA -Namenserver = C.In-Addr-Server.ARPA. In-Addr.ARPA NAMESERVER = D.In-Addr-Server.ARPA. A.In-Addr-Server.ARPA -Internetadresse = 199.180.182.53 b.In-Addr-Server.ARPA -Internetadresse = 199.253.183.183 c.In-Addr-Server.ARPA -Internetadresse = 196.216.169.10 d.In-Addr-Server.ARPA -Internetadresse = 200.10.60.53 e.In-Addr-Server.ARPA -Internetadresse = 203.119.86.101 f.In-Addr-Server.ARPA -Internetadresse = 193.0.9.1

Linux -Netzwerkpaketanalysatoren

17. TCPDump -Befehl

TCPDump ist ein sehr leistungsstarker und weit verbreiteter Befehlszeilen-Netzwerk-Sniffer. Es wird verwendet, um TCP/IP -Pakete zu erfassen und zu analysieren, die über ein Netzwerk auf einer bestimmten Schnittstelle übertragen oder empfangen werden.

Um Pakete von einer bestimmten Schnittstelle zu erfassen, geben Sie diese mit dem an -ich Möglichkeit.

$ tcpdump -i eth1 TCPDUMP: VERBOSE AUSGABE VERBRAUT, Verwenden Sie -v oder -VV für das vollständige Protokoll -Decodieren Sie das Hören auf ENP0S3, Link -Typ EN10MB (Ethernet), Erfassungsgröße 262144 Bytes 09:35:40.287439 IP Tecmint.com.SSH> 192.168.0.103.36398: Flaggen [P.].287655 IP 192.168.0.103.36398> Tecmint.com.SSH: Flaggen [.], ACK 196, Win 5202, Optionen [NOP, NOP, TS Val 2019058 ECR 2211778668], Länge 0 09:35:40.288269 IP Tecmint.com.54899> Gateway.Domäne: 43760+ PTR? 103.0.168.192.In-Addr.ARPA. (44) 09:35:40.333763 IP -Gateway.Domain> Tecmint.com.54899: 43760 nxdomain* 0/1/0 (94) 09:35:40.335311 IP Tecmint.com.52036> Gateway.Domäne: 44289+ PTR? 1.0.168.192.In-Addr.ARPA. (42)

Verwenden Sie die Pakete, um eine bestimmte Anzahl von Paketen zu erfassen -C Option zum Eingeben der gewünschten Nummer.

$ tcpdump -c 5 -i eth1

Sie können auch Pakete für eine spätere Analyse erfassen und speichern. Verwenden Sie die -w Flag, um die Ausgabedatei anzugeben.

$ tcpdump -W erbeutet.PACS -i Eth1

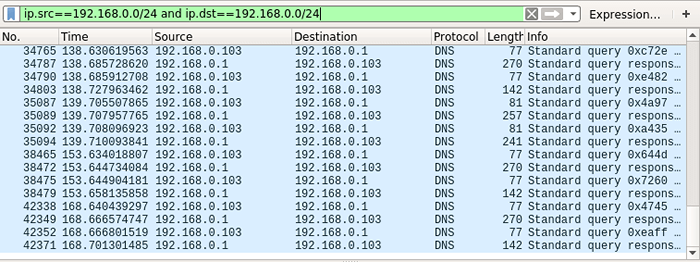

18. Wireshark -Dienstprogramm

Wireshark ist ein beliebtes, leistungsstarkes, vielseitiges und benutzerfreundliches Tool, um Pakete in einem Paketnetzwerk in Echtzeit zu erfassen und zu analysieren.

Sie können auch Daten speichern, die für eine spätere Inspektion in eine Datei erfasst wurden. Es wird von Systemadministratoren und Netzwerkingenieuren verwendet, um die Pakete auf Sicherheits- und Fehlerbehebungszwecke zu überwachen und zu inspizieren.

Überwachen Sie den lokalen Netzwerkverkehr

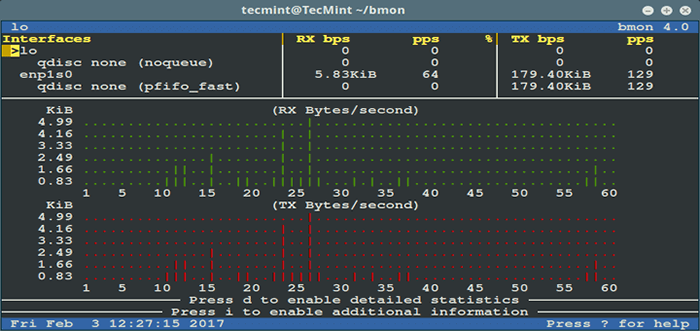

Überwachen Sie den lokalen Netzwerkverkehr 19. Bmon -Werkzeug

Bmon ist ein leistungsstarkes, brandlinienbasiertes Netzwerküberwachungs- und Debugging-Dienstprogramm für UNIX-ähnliche Systeme. Er erfasst netzwerkbezogene Statistiken und druckt sie visuell in einem menschlich-freundlichen Format aus. Es ist ein zuverlässiger und effektiver Echtzeit-Bandbreitenmonitor und Ratenschätzer.

Bmon - Linux -Netzwerkbandbreite Überwachung

Bmon - Linux -Netzwerkbandbreite Überwachung Linux Firewall Management Tools

20. Iptables Firewall

Iptables ist ein Befehlszeilen-Tool zum Konfigurieren, Wartung und Überprüfen der Tabellen-IP-Paketfilterung und des NAT-Regelnsatzes. Es wird verwendet, um die Linux -Firewall (NetFilter) einzurichten und zu verwalten. Sie können vorhandene Paketfilterregeln auflisten. Paketfilterregeln hinzufügen oder löschen oder ändern; Listen Sie die Zähler für die Paketfilterregeln auf.

Sie können lernen, wie man benutzt Iptables Für verschiedene Zwecke aus unseren einfachen, aber umfassenden Leitfäden.

21. Firewall

Firewalld ist ein leistungsstarker und dynamischer Daemon, um die Linux -Firewall (NetFilter) zu verwalten, genau wie iptables. Es benutzt "NetzwerkezonenAnstelle von Eingabe, Ausgabe und Vorwärtsketten in iptables. Bei aktuellen Linux -Verteilungen wie z Rhel/Centos 7 Und Fedora 21+, iptables wird aktiv durch ersetzt durch Firewall.

Zu beginnen mit Firewall, Wenden Sie sich an diese unten aufgeführten Leitfäden:

Wichtig: Iptables wird weiterhin unterstützt und kann mit dem Yum Paket Manager installiert werden. Sie können jedoch nicht verwenden Firewall Und iptables Gleichzeitig auf demselben Server müssen Sie eine auswählen.

22. UFW (unkomplizierte Firewall)

UFW ist ein bekanntes und Standard-Firewall-Konfigurationstool an Debian Und Ubuntu Linux -Verteilungen. Es wird verwendet, um die Systemfeuerwall -Firewall zu aktivieren/zu deaktivieren, Paketfilterungsregeln hinzufügen/löschen/ändern/zurücksetzen.

Um den UFW -Firewall -Status zu überprüfen, geben Sie ein.

$ sudo UFW Status

Wenn die UFW -Firewall nicht aktiv ist, können Sie sie mit dem folgenden Befehl aktivieren oder aktivieren.

$ sudo ufw aktivieren

Verwenden Sie den folgenden Befehl, um die UFW -Firewall zu deaktivieren.

$ sudo ufw deaktivieren

Lesen Sie unseren Artikel, wie Sie UFW Firewall auf Ubuntu und Debian einrichten.

Wenn Sie weitere Informationen zu einem bestimmten Programm finden möchten, können Sie seine Mannseiten wie gezeigt konsultieren.

$ mAN programme_name

Das ist alles fürs Erste! In diesem umfassenden Leitfaden haben wir einige der am häufigsten verwendeten Befehlszeilen-Tools und -versorgungsunternehmen für die Netzwerkverwaltung in Linux unter verschiedenen Kategorien, für Systemadministratoren und für Vollzeit-Netzwerkadministratoren/Ingenieure gleichermaßen nützlich überprüft.

Sie können Ihre Gedanken zu diesem Leitfaden über das folgende Kommentarformular teilen. Wenn wir häufig verwendete und wichtige Linux -Netzwerk -Tools/-versorgungsunternehmen oder nützliche verwandte Informationen übersehen haben, lassen Sie es uns auch wissen.