5 Open -Source -Protokoll -Überwachungs- und -management -Tools für Linux

- 882

- 118

- Ilja Köpernick

Wenn ein Betriebssystem wie z Linux Läuft, es gibt viele Ereignisse und Prozesse, die im Hintergrund ausgeführt werden, um eine effiziente und zuverlässige Nutzung von Systemressourcen zu ermöglichen. Diese Ereignisse können beispielsweise in Systemsoftware auftreten drin oder systemd Prozess- oder Benutzeranwendungen wie z Apache, Mysql, Ftp, und viele mehr.

Um den Zustand des Systems und verschiedene Anwendungen und ihre Arbeit zu verstehen.

Sie können sich vorstellen, Protokolldateien aus mehreren Systembereichen und Anwendungen zu überprüfen. Hier sind Protokollierungssysteme nützlich. Sie helfen dabei, Berichte aus verschiedenen Protokolldateien zu überwachen, zu überprüfen, zu überprüfen, zu analysieren und sogar zu generieren, wie sie von einem Systemadministrator konfiguriert wurden.

Sie könnten auch mögen:

- So überwachen Sie Systemnutzungen, Ausfälle und Fehlerbehebung bei Linux -Systemen

- So verwalten Sie Serverprotokolle (konfigurieren und rotieren) unter Linux

- So überwachen Sie Linux-Server-Protokolle Echtzeit mit Protokoll.IO -Werkzeug

In diesem Artikel werden wir uns die vier am häufigsten verwendeten Open-Source-Protokollierungssysteme in Linux ansehen. Das Standardprotokollprotokoll in den meisten, wenn nicht allen Verteilungen heute ist Syslog.

Inhaltsverzeichnis

1- 1. ManagingEngine EventLog Analyzer

- 2. Graylog 2

- 3. Logcheck

- 4. Logwatch

- 5. Logstash

- Zusammenfassung

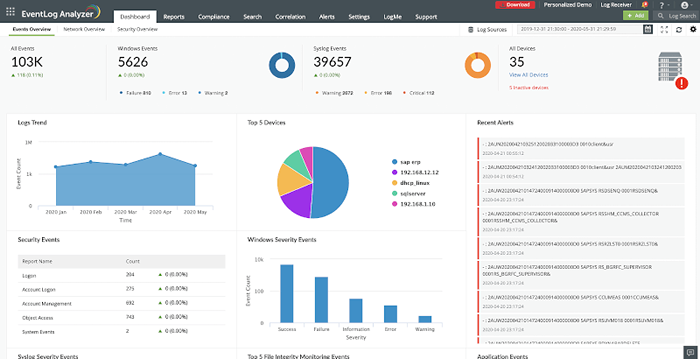

1. ManagingEngine EventLog Analyzer

ManagingEngine EventLog Analyzer ist eine lokale Lösung für Protokollmanagement-Lösung für Unternehmen aller Größen in verschiedenen Branchen wie Informationstechnologie, Gesundheit, Einzelhandel, Finanzen, Bildung und mehr. Die Lösung bietet Benutzern sowohl agentenbasierte als auch agentenlose Protokollsammlung, Protokoll-Parsing-Funktionen, eine leistungsstarke Protokoll-Suchmaschine und Protokollarchivierungsoptionen.

Mit der Überprüfungsfunktionalität von Netzwerkgerät können Benutzer ihre Endbenutzergeräte, Firewalls, Router, Switches und mehr in Echtzeit überwachen. Die Lösung zeigt analysierte Daten in Form von Grafiken und intuitiven Berichten.

Die Mechanismen für EventLog Analyzer -Incident -Erkennung wie Ereignisprotokorrelation, Bedrohungsintelligenz, Gehrungs -Att & CK -Framework -Implementierung, fortschrittliche Bedrohungsanalyse und mehr helfen, Sicherheitsbedrohungen zu erkennen, sobald sie auftreten, sobald sie stattfinden.

Das Echtzeit-Alarm-System alarmiert Benutzer über verdächtige Aktivitäten, damit sie mit hohem Risiko Sicherheitsbedrohungen priorisieren können. Und mit einem automatisierten Vorfallreaktionssystem können SoCs potenzielle Bedrohungen abschwächen.

Die Lösung hilft Benutzern auch, verschiedene IT -Compliance -Standards wie PCI DSS, ISO 27001, GLBA, Sox, HIPAA, CCPA, GDPR und mehr einzuhalten. Abonnementbasierte Dienste werden je nach Anzahl der Protokollquellen für die Überwachung angeboten. Der Support wird den Benutzern per Telefon, Produktvideos und einer Online -Wissensbasis zur Verfügung gestellt.

ManagingEngine EventLog Analyzer

ManagingEngine EventLog Analyzer 2. Graylog 2

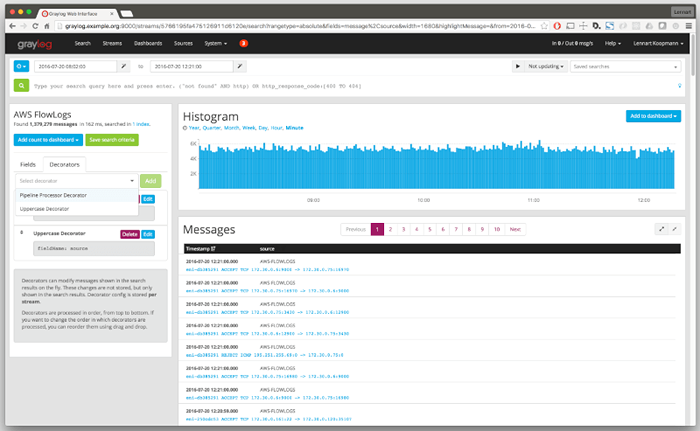

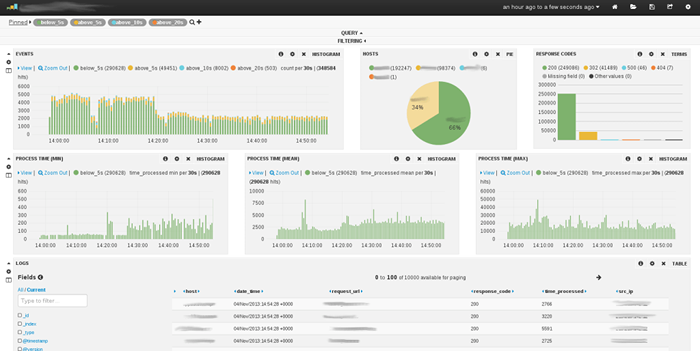

Graylog ist ein führendes Open-Source- und Robustes zentrales Protokollierungsmanagement-Tool, das häufig zum Sammeln und Überprüfen von Protokollen in verschiedenen Umgebungen verwendet wird, einschließlich Test- und Produktionsumgebungen. Es ist einfach eingerichtet und ist für kleine Unternehmen dringend empfohlen.

Graylog - Linux -Leitprotokollmanagement

Graylog - Linux -Leitprotokollmanagement Graylog Hilft Ihnen beim Sammeln von Daten von mehreren Geräten, einschließlich Netzwerkschaltern, Routern und drahtlosen Zugriffspunkten, einfach zu sammeln. Es integriert sich in die Elasticsarch Analytics -Engine und Nutzung MongoDb Um Daten und die gesammelten Protokolle zu speichern.

Mit Graylog, Sie erhalten ein ordentliches und schläfriges Webui mit coolen Dashboards, mit denen Sie nahtlos Daten verfolgen können. Außerdem erhalten Sie eine Reihe von raffinierten Tools und Funktionen, die bei Compliance -Prüfung, Bedrohungssuche und vielem mehr helfen. Sie können Benachrichtigungen so aktivieren, dass eine Warnung ausgelöst wird, wenn ein bestimmter Zustand erfüllt ist oder ein Problem auftritt.

Gesamt, Graylog Hat eine ziemlich gute Arbeit bei der Sammlung großer Datenmengen und vereinfacht die Suche und Analyse von Daten. Die neueste Version ist Graylog 4.0 und bietet neue Funktionen wie Dark Modus, Integration in Slack und Elasticsarch 7 und so viel mehr.

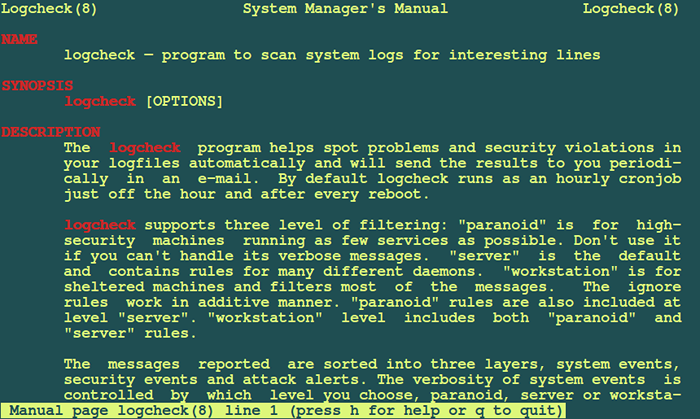

3. Logcheck

Logcheck ist ein weiteres Open-Source-Protokollüberwachungstool, das als Cron-Job ausgeführt wird. Es sigst Tausende von Protokolldateien, um Verstöße oder Systemereignisse zu erkennen, die ausgelöst werden. Logcheck sendet dann eine detaillierte Zusammenfassung der Warnungen an eine konfigurierte E -Mail.

Logcheck scans Systemprotokolle scannt

Logcheck scans Systemprotokolle scannt In diesem Protokollierungssystem werden drei verschiedene Ebenen der Logfilefilterung entwickelt, zu denen gehören:

- Paranoid: ist für Hochsicherheitssysteme bestimmt, die so wenige Dienste wie möglich ausführen.

- Server: Dies ist die Standardfilterstufe für Logcheck und seine Regeln sind für viele verschiedene Systemdämonen definiert. Die unter der paranoiden Ebene definierten Regeln sind ebenfalls unter dieser Ebene enthalten.

- Arbeitsplatz: Es ist für geschützte Systeme und hilft, die meisten Nachrichten zu filtern. Es enthält auch Regeln, die unter paranoiden und Serverebenen definiert sind.

Logcheck ist auch in der Lage, Nachrichten in drei möglichen Ebenen zu sortieren, die Sicherheitsereignisse, Systemereignisse und Systemangriffswarnungen enthalten. Ein Systemadministrator kann die Detailstufe auswählen, für die Systemereignisse je nach Filterstufe gemeldet werden. Dies wirkt sich jedoch nicht auf Sicherheitsereignisse und Systemangriffe aus.

Logcheck bietet die folgenden Funktionen:

- Vordefinierte Berichtsvorlagen.

- Ein Mechanismus zum Filtern von Protokollen mit regelmäßigen Ausdrücken.

- Sofortige E -Mail -Benachrichtigungen.

- Sofortige Sicherheitswarnungen.

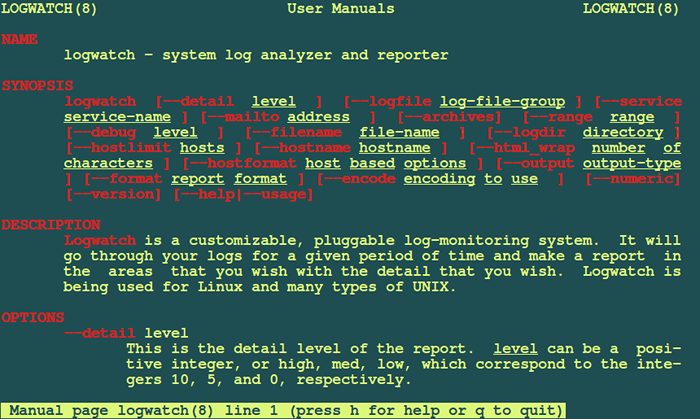

4. Logwatch

Logwatch ist eine Open-Source- und hochpassbare Protokollsammlung und Analyse-Anwendung. Es analysiert sowohl System- als auch Anwendungsprotokolle und generiert einen Bericht darüber, wie Anwendungen ausgeführt werden. Der Bericht wird entweder in der Befehlszeile oder über eine dedizierte E -Mail -Adresse geliefert.

Logwatch Linux -Protokollanalysator

Logwatch Linux -Protokollanalysator Sie können Logwatch einfach an Ihre Präferenz anpassen, indem Sie die Parameter in der /etc/logwatch/conf Weg. Es liefert auch etwas Besonderes in den vorgeschriebenen Perl-Skripten, um das Analysieren des Protokolls zu vereinfachen.

Logwatch Kommt mit einem abgestuften Ansatz und es gibt 3 Hauptstandorte, an denen Konfigurationsdetails definiert sind:

- /usr/share/logwatch/Standard.Conf/*

- /etc/logwatch/conf/dist.Conf/*

- /etc/logwatch/conf/*

Alle Standardeinstellungen sind in der definiert /usr/share/logwatch/Standard.conf/logwatch.Conf Datei. Die empfohlene Praxis besteht darin, diese Datei intakt zu lassen und stattdessen eine eigene Konfigurationsdatei in der zu erstellen /etc/logwatch/conf/ Pfad, indem Sie die ursprüngliche Konfigurationsdatei kopieren und dann Ihre benutzerdefinierten Einstellungen definieren.

Die neueste Version von Logwatch ist Version 7.5.5 und es bietet Unterstützung für die Abfrage der systemd Journalctl direkt mit JournalCortl. Wenn Sie sich kein proprietäres Protokollmanagement -Tool leisten können, Logwatch Sie werden Sie beruhigen, wenn Sie wissen, dass alle Ereignisse protokolliert und Benachrichtigungen abgegeben werden, falls etwas nicht stimmt.

5. Logstash

Logstash ist eine Open-Source-serverseitige Datenverarbeitungspipeline, die Daten aus einer Vielzahl von Quellen akzeptiert, einschließlich lokaler Dateien oder verteilten Systemen wie S3. Es verarbeitet dann die Protokolle und leuchtet sie auf Plattformen wie z Elasticsarch wo sie später analysiert und archiviert werden. Es ist ein ziemlich leistungsfähiges Werkzeug, da es aus mehreren Anwendungen Volumina von Protokolls aufnehmen und später gleichzeitig in verschiedene Datenbanken oder Motoren ausgeben kann.

Logstash: Protokolle sammeln, analysieren und transformieren

Logstash: Protokolle sammeln, analysieren und transformieren Logstash Strukturen unstrukturierte Daten und führt Geolocation -Lookups durch, anonymisiert auch personenbezogene Daten und skaliert auch mehrere Knoten über mehrere Knoten hinweg. Es gibt eine umfangreiche Liste von Datenquellen, mit denen Sie Logstash -Hören auf Pipe haben können, einschließlich SNMP, Heartbeats, Syslog, Kafka, Puppenspiel, Windows -Event -Protokoll usw.

Logstash ist auf 'Beats'Das sind leichte Datenversender, die Daten zum Anmeldung zum Parsen und Strukturieren usw. füttern. Daten werden dann an andere Ziele wie Google Cloud, MongoDB und Elasticsearch zur Indexierung gesendet. Logstash ist eine Schlüsselkomponente des elastischen Stacks, mit dem Benutzer Daten in jeder Form sammeln, analysieren und auf interaktiven Dashboards visualisieren können.

Darüber hinaus ist das Logstash genießt die weit verbreitete Unterstützung für die Community und regelmäßige Updates.

Zusammenfassung

Das ist es vorerst und denken Sie daran, dass dies nicht alle verfügbaren Protokollverwaltungssysteme sind, die Sie unter Linux verwenden können. Wir werden die Liste in zukünftigen Artikeln weiter überprüfen und aktualisieren. Ich hoffe, Sie finden diesen Artikel nützlich und können uns über andere wichtige Protokollierungswerkzeuge oder -systeme informieren, indem Sie einen Kommentar hinterlassen.

- « So installieren und einrichten

- So verwenden Sie den Befehl Kopf unter Linux [8 nützliche Beispiele] »