Ein praktischer Leitfaden für NMAP (Netzwerksicherheitsscanner) in Kali Linux

- 2097

- 284

- Miriam Bauschke

Im zweiten Kali Linux -Artikel wird das als "NMAP" bekannte Netzwerk -Tool erörtert. NMAP ist zwar kein Kali-Only-Tool, aber es ist eines der nützlichsten Netzwerke-Mapping-Tools in Kali.

- Kali Linux -Installationshandbuch für Anfänger - Teil 1

NMAP, kurz für Network Mapper, wird von gepflegt Gordon Lyon (Mehr über MR. Lyon hier: http: // unsicher.org/fyodor/) und wird von vielen Sicherheitsprofis auf der ganzen Welt verwendet.

Das Dienstprogramm funktioniert sowohl in Linux als auch in Windows und ist eine Befehlszeile (CLI) angesteuert. Für diejenigen, die ein wenig Zeit der Befehlszeile haben, gibt es jedoch ein wunderbares grafisches Frontend für NMAP Calling Zenmap.

Es wird dringend empfohlen, dass Einzelpersonen die CLI -Version von NMAP lernen, da sie im Vergleich zur zenmap grafischen Ausgabe viel mehr Flexibilität bietet.

Welcher Zweck dient NMAP? Tolle Frage. NMAP Ermöglicht einen Administrator, schnell und gründlich etwas über die Systeme in einem Netzwerk zu erfahren, daher den Namen, der Netzwerk Mapper oder der NMAP.

NMAP hat die Möglichkeit, schnell Live -Hosts sowie Dienste zu finden, die mit diesem Host verbunden sind. Die Funktionalität von NMAP kann mit der NMAP -Skriptmotor, die häufig als NSE abgekürzt wird, noch weiter erweitert werden.

Mit dieser Skriptmotor können Administratoren schnell ein Skript erstellen, mit dem festgestellt werden kann, ob eine neu entdeckte Sicherheitsanfälligkeit in ihrem Netzwerk vorhanden ist. Viele Skripte wurden in den meisten NMAP -Installationen entwickelt und enthalten.

Ein Wort der Vorsicht - NMAP wird üblicherweise von Menschen mit guten und schlechten Absichten verwendet. Es sollte äußerste Vorsicht genommen werden, um sicherzustellen, dass Sie NMAP nicht gegen Systeme verwenden, die die Erlaubnis nicht bestehen ausdrücklich in einer schriftlichen/rechtlichen Vereinbarung bereitgestellt. Bitte machen Sie Vorsicht, wenn Sie das NMAP -Tool verwenden.

System Anforderungen

- Kali Linux (NMAP ist in anderen Betriebssystemen und Funktionen ähnlich wie diese Anleitung erhältlich).

- Ein weiterer Computer und die Erlaubnis zum Scannen dieses Computers mit NMAP - dies wird häufig einfach mit Software wie VirtualBox und der Erstellung einer virtuellen Maschine erfolgen.

- Damit eine gute Maschine üben kann, lesen Sie bitte darüber Metasploitable 2

- Download für MS2 Metasploitable2

- Eine gültige Arbeitsverbindung zu einem Netzwerk oder bei Verwendung von virtuellen Maschinen eine gültige interne Netzwerkverbindung für die beiden Maschinen.

Kali Linux - Arbeiten mit NMAP

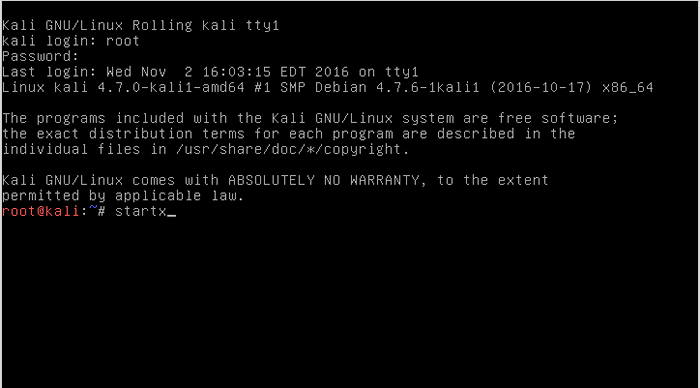

Der erste Schritt zur Arbeit mit NMAP besteht darin, sich in die Kali Linux -Maschine anzumelden und auf Wunsch eine grafische Sitzung zu starten (dieser erste Artikel in dieser Serie wurde Kali Linux mit der XFCE -Desktop -Umgebung installiert).

Während der Installation hätte der Installationsprogramm den Benutzer für eine 'aufgefordertWurzel'Benutzerkennwort, das zum Anmelden erforderlich ist. Einmal an der Kali Linux -Maschine mit dem Befehl angemeldet. 'startx'Die XFCE -Desktop -Umgebung kann gestartet werden - es ist erwähnenswert, dass NMAP keine Desktop -Umgebung benötigt, um zu laufen.

# startx

Starten Sie die Desktop -Umgebung in Kali Linux

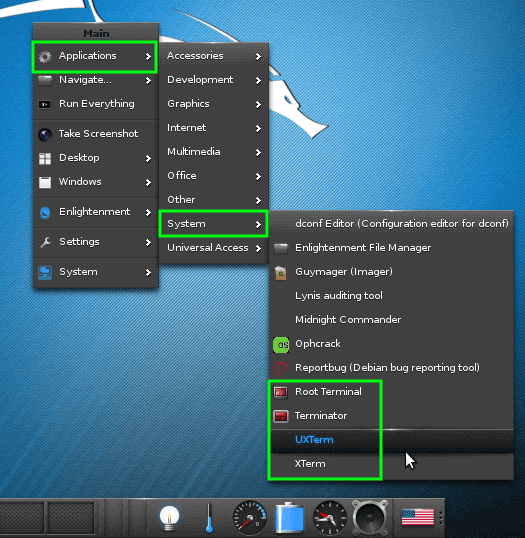

Starten Sie die Desktop -Umgebung in Kali Linux Einmal angemeldet in Xfce, Ein Terminalfenster muss geöffnet werden. Wenn Sie auf den Desktop -Hintergrund klicken, wird ein Menü angezeigt. Das Navigieren zu einem Terminal kann wie folgt durchgeführt werden: Anwendungen -> System -> ''Xterm' oder 'Uxterm' oder 'Wurzelterminal''.

Der Autor ist ein Fan des Shell -Programms namens "Terminator", dies wird jedoch möglicherweise nicht in einer Standardinstallation von Kali Linux angezeigt. Alle aufgeführten Shell -Programme funktionieren für die Zwecke von NMAP.

Starten Sie Terminal in Kali Linux

Starten Sie Terminal in Kali Linux Sobald ein Terminal gestartet wurde, kann der NMAP -Spaß beginnen. Für dieses spezielle Tutorial wurde ein privates Netzwerk mit einer Kali -Maschine und einer metasploitablen Maschine erstellt.

Dies machte die Sache einfacher und sicherer, da der private Netzwerkbereich sicherstellen würde, dass Scans auf sicheren Maschinen geblieben ist und verhindert,.

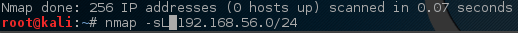

So finden Sie Live -Hosts in meinem Netzwerk?

In diesem Beispiel befinden sich beide Maschinen in einem privaten 192.168.56.0 /24 Netzwerk. Die Kali -Maschine hat eine IP -Adresse von 192.168.56.101 und die zu scannte metasploitable Maschine hat eine IP -Adresse von 192.168.56.102.

Nehmen wir jedoch an, dass die IP -Adressinformationen nicht verfügbar waren. Ein schneller NMAP -Scan kann dazu beitragen, zu bestimmen, was in einem bestimmten Netzwerk live ist. Dieser Scan ist als 'bekanntEinfache Liste'Scannen Sie daher die -sl Argumente, die an den NMAP -Befehl übergeben wurden.

# NMAP -SL 192.168.56.0/24

NMAP - Scan -Netzwerk für Live -Hosts

NMAP - Scan -Netzwerk für Live -Hosts Leider gab dieser erste Scan keine Live -Hosts zurück. Manchmal ist dies ein Faktor in der Art und Weise, wie bestimmte Betriebssysteme den Port -Scan -Netzwerkverkehr verarbeiten.

Finden und pingen Sie alle Live -Hosts in meinem Netzwerk

Keine Sorge, es gibt einige Tricks, die NMAP zur Verfügung stellt, um zu versuchen, diese Maschinen zu finden. Dieser nächste Trick wird NMAP sagen, er soll einfach versuchen, alle Adressen in der 192.168.56.0/24 Netzwerk.

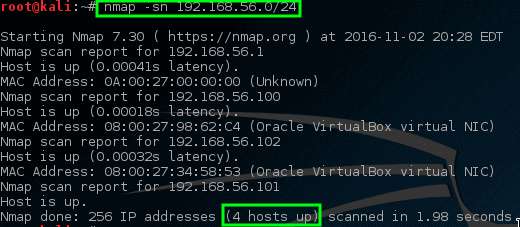

# nmap -sn 192.168.56.0/24

NMAP - Ping Alle vernetzten Live -Netzwerk -Hosts

NMAP - Ping Alle vernetzten Live -Netzwerk -Hosts Diesmal gibt NMAP einige prospektive Hosts zum Scannen zurück! In diesem Befehl die -sn Deaktiviert das Standardverhalten von NMAP beim Versuch, einen Host zu portieren, und hat einfach NMAP -Versuch, den Host zu pingen.

Finden Sie offene Ports auf Hosts

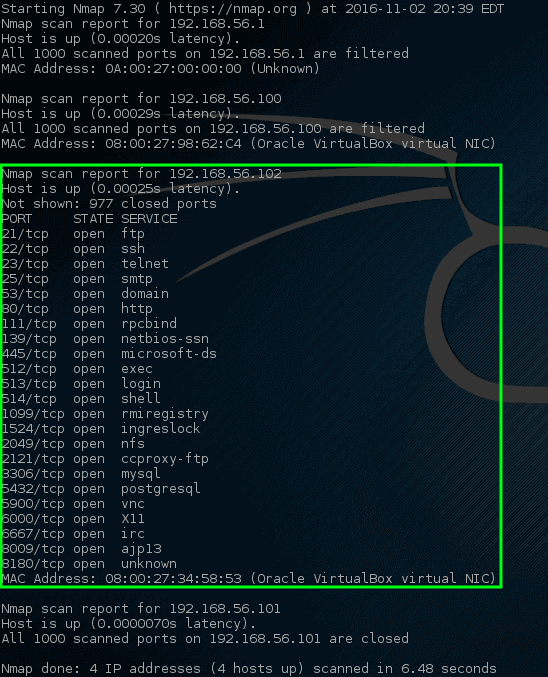

Lassen Sie uns versuchen, NMAP -Port diese spezifischen Hosts zu scannen und zu sehen, was auftaucht.

# NMAP 192.168.56.1.100-102

NMAP - Netzwerkports Scan auf dem Host

NMAP - Netzwerkports Scan auf dem Host Wow! Diesmal traf NMAP eine Goldmine. Dieser spezielle Host hat eine ganze Reihe offener Netzwerkports.

Diese Ports zeigen alle einen Hördienst auf dieser speziellen Maschine an. Rückruf von früher, die, die 192.168.56.102 Die IP -Adresse wird dem metasploitablen verletzlichen Gerät zugewiesen, weshalb auf diesem Host so viele offene Ports vorhanden sind.

Wenn so viele Ports für die meisten Maschinen geöffnet sind, ist es sehr abnormal, daher kann es eine kluge Idee sein, diese Maschine ein wenig näher zu untersuchen. Administratoren könnten die physische Maschine im Netzwerk aufspüren und die Maschine lokal betrachten, aber das wäre nicht viel Spaß, besonders wenn NMAP es für uns viel schneller tun könnte!

Finden Sie Dienste, die Ports auf Hosts hören

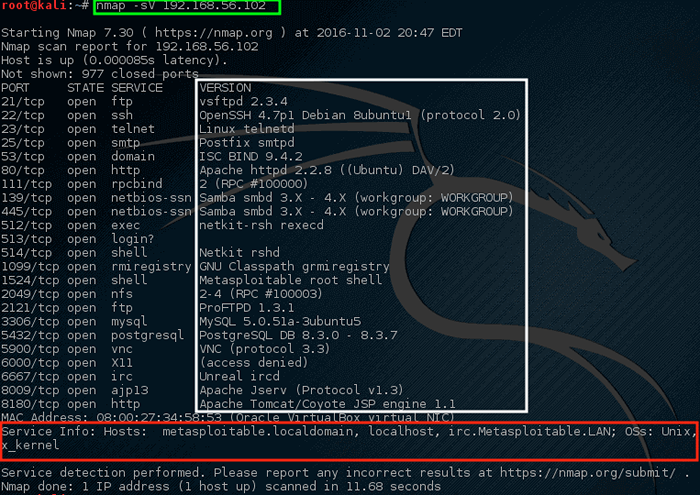

Dieser nächste Scan ist ein Service -Scan und wird häufig verwendet, um zu bestimmen, welcher Service möglicherweise auf einem bestimmten Anschluss auf einem Computer zuhört.

NMAP untersucht alle offenen Ports und versucht, Informationen aus den Diensten zu erfassen, die auf jedem Port ausgeführt werden.

# nmap -sv 192.168.56.102

NMAP - SCAN -Netzwerkdienste Hören Sie Ports an

NMAP - SCAN -Netzwerkdienste Hören Sie Ports an Beachten Sie, dass NMAP diesmal einige Vorschläge darüber gab, was NMAP für diesen bestimmten Port ausführen könnte (hervorgehoben in der weißen Box). Außerdem versuchte NMAP auch, Informationen über das auf diesem Computer ausgeführte Betriebssystem sowie seinen Hostnamen zu ermitteln (mit großem Erfolg auch!).

Wenn Sie diese Ausgabe durchsehen, sollten Sie einige Bedenken für einen Netzwerkadministrator aussprechen. Die allererste Zeile behauptet das Vsftpd Ausführung 2.3.4 Läuft auf dieser Maschine! Das ist eine wirklich alte Version von VSFTPD.

Durchsuchen durch Nutzen, Eine ernsthafte Verwundbarkeit wurde 2011 für diese spezielle Version gefunden (Exploitdb ID - 17491).

Finden Sie anonyme FTP -Anmeldungen auf Hosts

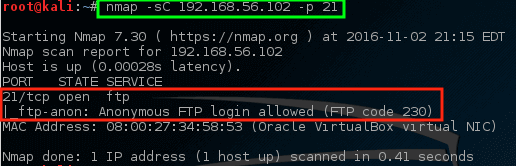

Lassen Sie uns NMAP genauer an diesen bestimmten Port betrachten und sehen, was bestimmt werden kann.

# NMAP -SC 192.168.56.102 -p 21

NMAP - Scannen Sie einen bestimmten Beitrag auf dem Computer

NMAP - Scannen Sie einen bestimmten Beitrag auf dem Computer Mit diesem Befehl wurde NMAP angewiesen, sein Standardskript auszuführen (-sc) am FTP -Anschluss (-S. 21) auf dem Host. Während es sich möglicherweise um ein Problem handelt oder nicht, hat NMAP festgestellt, dass auf diesem bestimmten Server eine anonyme FTP -Anmeldung zulässig ist.

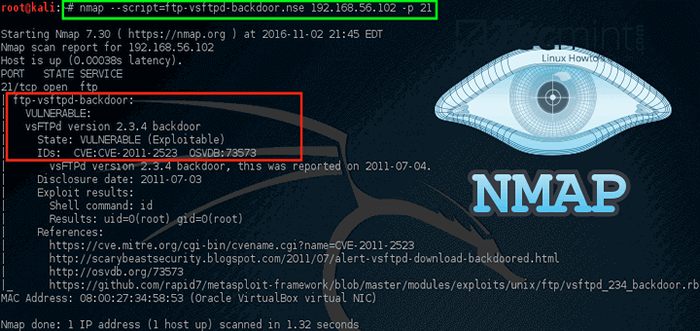

Überprüfen Sie die Schwachstellen bei Hosts

Dies gepaart mit dem früheren Wissen über VSFTD mit einer alten Sicherheitsanfälligkeit sollte jedoch Bedenken aufmerksam machen. Lassen Sie uns sehen, ob NMAP Skripte enthält, die versuchen, nach der VSFTPD -Sicherheitsanfälligkeit zu überprüfen.

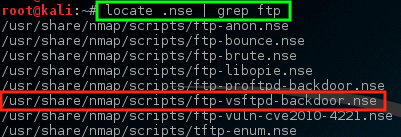

# Lokalisieren .NSE | Grep ftp

NMAP - Scan VSFTPD -Sicherheitsanfälligkeit

NMAP - Scan VSFTPD -Sicherheitsanfälligkeit Beachten Sie, dass NMAP eine hat NSE Skript, das bereits für das VSFTPD -Backdoor -Problem erstellt wurde! Versuchen wir dieses Skript gegen diesen Host und sehen, was passiert, aber zuerst kann es wichtig sein, zu wissen, wie das Skript verwendet wird.

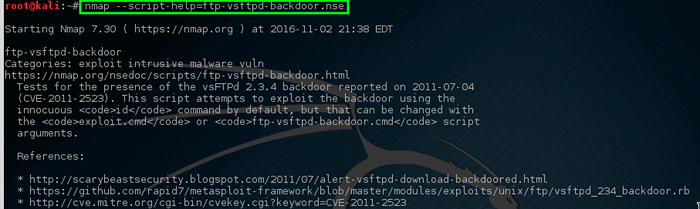

# NMAP--Script-help = ftp-vsftd-backdoor.NSE

Lernen Sie NMAP -NSE -Skript -Nutzung

Lernen Sie NMAP -NSE -Skript -Nutzung Wenn Sie diese Beschreibung durchlesen, ist klar, dass dieses Skript verwendet werden kann, um zu prüfen, ob diese bestimmte Maschine für die anfällig ist Nutzen Ausgabe früher identifiziert.

Lassen Sie uns das Skript ausführen und sehen, was passiert.

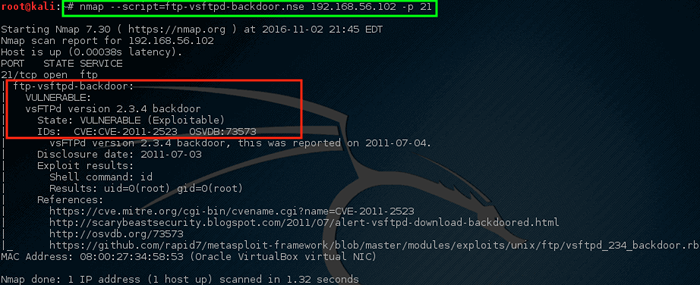

# nmap--script = ftp-vsftpd-backdoor.NSE 192.168.56.102 -p 21

NMAP - Scannen Sie Host für verwundbare

NMAP - Scannen Sie Host für verwundbare Yikes! Das Drehbuch von NMAP gab einige gefährliche Nachrichten zurück. Diese Maschine ist wahrscheinlich ein guter Kandidat für eine ernsthafte Untersuchung. Dies bedeutet nicht, dass die Maschine kompromittiert und für schreckliche/schreckliche Dinge verwendet wird, aber es sollte einige Bedenken für die Netzwerk-/Sicherheitsteams bringen.

NMAP hat die Fähigkeit, äußerst selektiv und extrem ruhig zu sein. Das meiste, was bisher getan wurde.

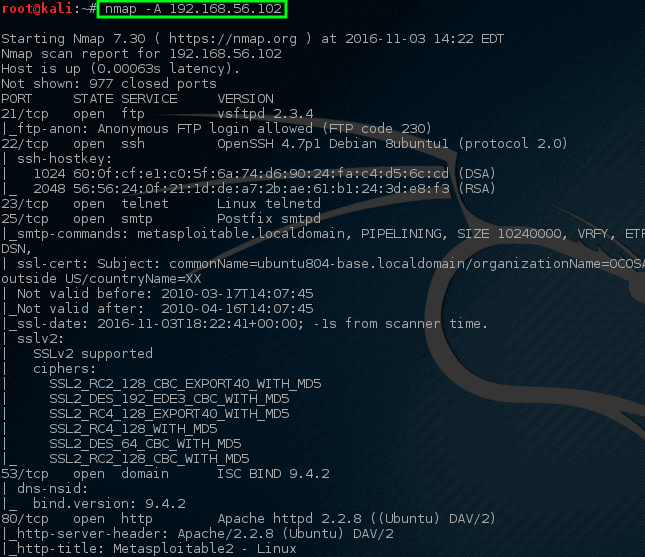

NMAP hat die Fähigkeit, einen viel aggressiveren Scan durchzuführen, der oft viel von den gleichen Informationen, aber in einem Befehl anstelle von mehreren liefert. Schauen wir uns die Ausgabe eines aggressiven Scans an (beachten Sie - ein aggressiver Scan kann Intrusion Detection/Prevention Systems ausschalten!).

# NMAP -a 192.168.56.102

NMAP - Vollständiger Netzwerkscan auf dem Host

NMAP - Vollständiger Netzwerkscan auf dem Host Beachten Sie diesmal, dass NMAP mit einem Befehl viele der Informationen über die offenen Ports, Dienste und Konfigurationen zurückgegeben hat, die auf diesem speziellen Computer ausgeführt wurden. Ein Großteil dieser Informationen kann verwendet werden, um zu bestimmen.

Dies war nur eine kurze Auswahlliste der vielen nützlichen Dinge, mit denen NMAP in einem Host- oder Netzwerksegment gefunden werden kann. Es wird dringend aufgefordert, dass Einzelpersonen weiterhin kontrolliert mit NMAP in einem Netzwerk experimentieren, das dem Individuum gehört (Üben Sie nicht, indem Sie andere Einheiten scannen!).

Es gibt einen offiziellen Leitfaden zu NMAP -Netzwerk -Scannen vom Autor Gordon Lyon, Erhältlich bei Amazon.

Bitte zögern Sie nicht, Kommentare oder Fragen zu veröffentlichen (oder sogar mehr Tipps/Ratschläge zu NMAP -Scans)!

Bitte zögern Sie nicht, Kommentare oder Fragen zu veröffentlichen (oder sogar mehr Tipps/Ratschläge zu NMAP -Scans)!

- « 13 Linux -Netzwerkkonfiguration und Fehlerbehebungsbefehle

- 10 Linux Dig (Domain Information GROPER) Befehle zum Abfragen von DNs »