Grundlagen des Netzwerkprotokollanalysators Wireshark unter Linux

- 3427

- 20

- Miriam Bauschke

Wireshark ist nur eines der wertvollen Werkzeuge von Kali Linux. Wie die anderen kann es entweder für positive oder negative Zwecke verwendet werden. Natürlich wird dieser Leitfaden die Überwachung abdecken dein eigenes Netzwerkverkehr, um potenziell unerwünschte Aktivitäten zu erkennen.

Wireshark ist unglaublich leistungsfähig und kann zunächst entmutigend erscheinen, aber es dient dem einzigen Zweck der Überwachung des Netzwerkverkehr.

Installation

Kalischiff mit Wireshark. Allerdings die Wireshark-GTK Das Paket bietet eine schönere Oberfläche, die die Zusammenarbeit mit Wireshark zu einem freundlicheren Erlebnis macht. Der erste Schritt bei der Verwendung von Wireshark ist die Installation der Wireshark-GTK Paket.

# APT INSTALLEN Sie Wireshark-GTK

Mach dir keine Sorgen, wenn du Kali auf einem lebenden Medium laufst. Es wird immer noch funktionieren.

Basiseinstellung

Bevor Sie etwas anderes tun, ist es wahrscheinlich am besten, Wireshark so einzustellen, wie Sie es am bequemsten fühlen. Wireshark bietet eine Reihe verschiedener Layouts sowie Optionen, die das Verhalten des Programms konfigurieren. Trotz ihrer Zahlen ist es ziemlich einfach, sie zu verwenden.

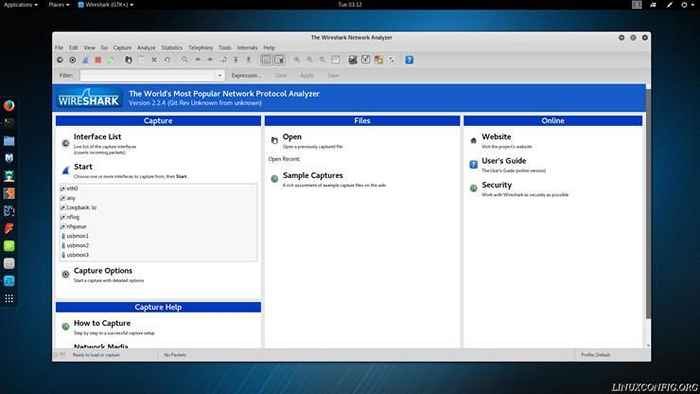

Beginnen Sie mit der Eröffnung von Wireshark-GTK. Stellen Sie sicher, dass es sich um die GTK -Version handelt. Sie werden von Kali getrennt aufgeführt.

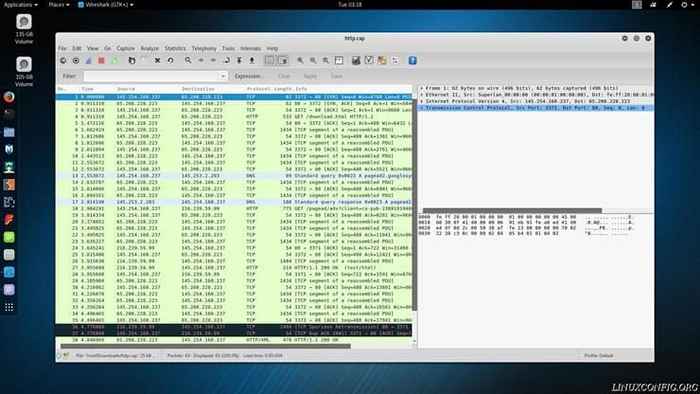

Layout

Standardmäßig hat Wireshark drei Abschnitte übereinander gestapelt. Der obere Abschnitt ist die Liste der Pakete. Der mittlere Abschnitt sind die Paketdetails. Der untere Abschnitt enthält die Rohpaket -Bytes. Für die meisten Verwendungszwecke sind die beiden Top zwei viel nützlicher als die letzten, können aber immer noch großartige Informationen für fortgeschrittenere Benutzer sein.

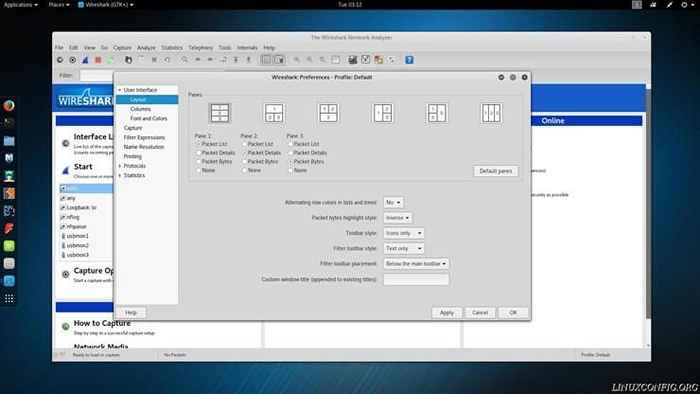

Die Abschnitte können erweitert und kontrahiert werden, aber dieses gestapelte Layout ist nicht jedermanns Sache. Sie können es im Menü "Vorlieben" von Wireshark ändern. Um dorthin zu gelangen, klicken Sie auf "Bearbeiten" und "Einstellungen ..." unten im Dropdown. Dies wird ein neues Fenster mit mehr Optionen öffnen. Klicken Sie unter "Benutzeroberfläche" im Seitenmenü auf "Layout".

Sie werden jetzt verschiedene verfügbare Layoutoptionen sehen. Mit den Abbildungen oben oben können Sie die Positionierung der verschiedenen Scheiben auswählen. Mit den Optionsschaltflächen -Selektoren können Sie die Daten aus auswählen, die in jedem Bereich verfolgen.

Mit der Registerkarte unten mit "Spalten" können Sie auswählen, welche Spalten von Wireshark in der Liste der Pakete angezeigt werden. Wählen Sie nur diejenigen mit den benötigten Daten aus oder lassen Sie sie alle überprüft.

Symbolleisten

Es gibt nicht allzu viel, was Sie mit den Symbolleisten in Wireshark ausmachen können. Wenn Sie sie jedoch anpassen möchten, finden Sie im letzten Abschnitt eine nützliche Einstellung im selben Menü „Layout“ wie die Tools für die Anordnung der Schäden. Es gibt Symbolleistenoptionen direkt unter den Bereichsbereiche, mit denen Sie die angezeigten Symbolleisten und Symbolleistenelemente ändern können.

Sie können auch anpassen, welche Symbolleisten im Menü „Ansicht“ angezeigt werden, indem Sie sie überprüfen und deaktivieren.

Funktionalität

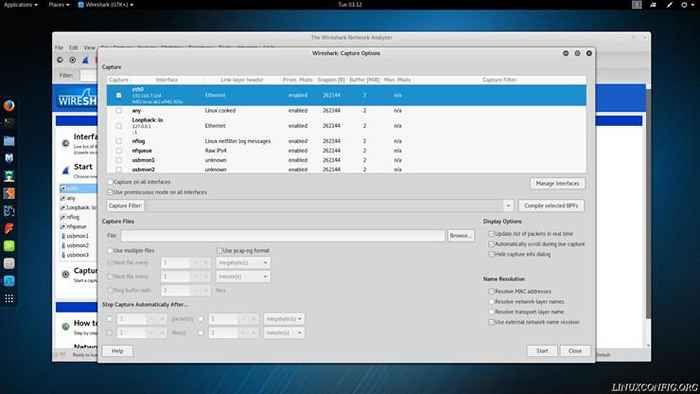

Der Großteil der Kontrollen für die Änderung der Erfassung von Wireshark erfasst sich unter „Capture“ in „Optionen.”

Mit dem oberen Abschnitt "Capture" des Fensters können Sie auswählen, welche Netzwerk -Schnittstellen Wireshark überwachen sollen. Dies kann je nach Ihrem System und der Konfiguration stark unterschiedlich sein. Überprüfen Sie einfach die richtigen Kästchen, um die richtigen Daten zu erhalten. Virtuelle Maschinen und ihre dazugehörigen Netzwerke werden in dieser Liste angezeigt. Es gibt auch mehrere Optionen für mehrere Netzwerk -Schnittstellenkarten.

Direkt unter der Auflistung der Netzwerkschnittstellen befinden sich zwei Optionen. Mit einem können Sie alle Schnittstellen auswählen. Mit dem anderen können Sie den promiskuitiven Modus aktivieren oder deaktivieren. Dadurch kann Ihr Computer den Verkehr aller anderen Computer im ausgewählten Netzwerk überwachen. Wenn Sie versuchen, Ihr gesamtes Netzwerk zu überwachen, ist dies die gewünschte Option.

WARNUNG: Die Verwendung des promiskuitiven Modus in einem Netzwerk, das Sie nicht besitzen oder die Erlaubnis zur Überwachung haben, ist illegal!

Am unten links im Bildschirm befinden sich die Abschnitte „Anzeigeoptionen“ und „Name Auflösung“. Für „Anzeigeoptionen“ ist es wahrscheinlich eine gute Idee, alle drei überprüft zu lassen. Wenn Sie sie deaktivieren möchten, ist es in Ordnung, aber die Liste der Pakete in Echtzeit sollte wahrscheinlich jederzeit überprüft bleiben.

Unter "Namensauflösung" können Sie Ihre Präferenz auswählen. Wenn Sie weitere Optionen überprüfen, erstellen Sie weitere Anfragen und überladen Ihre Paketliste. Die Überprüfung nach Mac -Auflösungen ist eine gute Idee, um zu sehen, dass die Marke der Networking -Hardware verwendet wird. Es hilft Ihnen, zu ermitteln, welche Maschinen und Schnittstellen interagieren.

Ergreifen

Capture ist der Kern von Wireshark. Der Hauptzweck ist es, den Datenverkehr in einem bestimmten Netzwerk zu überwachen und aufzunehmen. Dies geschieht in seiner grundlegendsten Form sehr einfach. Natürlich können mehr Konfiguration und Optionen verwendet werden, um mehr von Wiresharks Strom zu verwenden. Dieser Intro -Abschnitt wird jedoch an der grundlegendsten Aufnahme festhalten.

Um eine neue Erfassung zu starten, drücken Sie die neue Live -Capture -Taste. Es sollte wie eine blaue Haiflosse aussehen.

Während der Erfassung sammelt Wireshark alle Paketdaten, die sie können, und zeichnen Sie sie auf. Abhängig von Ihren Einstellungen sollten Sie neue Pakete im Bereich „Paketlisting“ sehen. Sie können auf jeden klicken, den Sie interessant finden, und in Echtzeit nachforschen, oder Sie können einfach weggehen und Wireshark laufen lassen.

Wenn Sie fertig sind. Jetzt können Sie Ihre Erfassung entweder speichern oder verwerfen. Zum Speichern können Sie auf "Datei" klicken, dann auf "Speichern" oder "Speichern als.”

Daten lesen

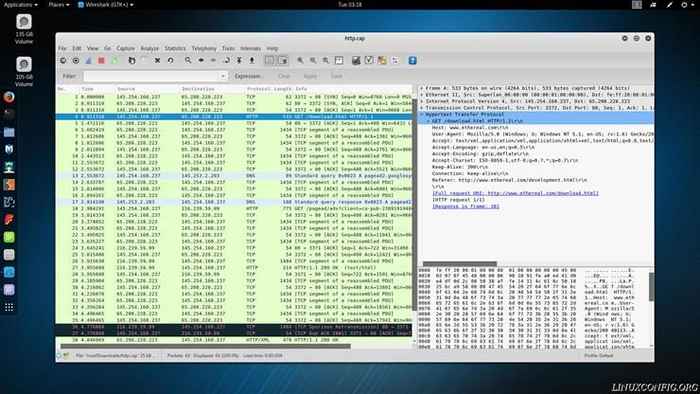

Wireshark zielt darauf ab, Ihnen alle Daten zur Verfügung zu stellen, die Sie benötigen. Auf diese Weise sammelt es eine große Menge an Daten, die sich auf die Netzwerkpakete beziehen, die es überwacht. Es versucht, diese Daten weniger entmutigend zu machen, indem sie in zusammenklappbaren Registerkarten aufgebaut werden. Jede Registerkarte entspricht einem Teil der an das Paket gebundenen Anforderungsdaten.

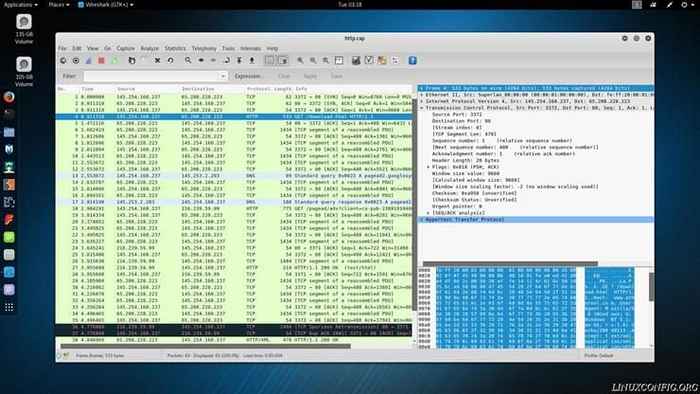

Die Registerkarten sind in der Reihenfolge von niedrigster bis auf höchster Ebene gestapelt. Die obere Registerkarte enthält immer Daten auf den im Paket enthaltenen Bytes. Die niedrigste Registerkarte variiert. Bei einer HTTP -Anforderung enthält sie die HTTP -Informationen. Die Mehrheit der Pakete, denen Sie begegnen.

Jede Registerkarte enthält datenrelevante Daten für diesen Teil des Pakets. Ein HTTP -Paket enthält Informationen zu dem Typ der Anforderung, des verwendeten Webbrowsers, der IP -Adresse des Servers, der Sprache und der Codierungsdaten. Ein TCP -Paket enthält Informationen darüber, welche Ports sowohl für den Client als auch auf dem Server verwendet werden, sowie Flags, die für den TCP -Handshake -Prozess verwendet werden.

Die anderen oberen Felder enthalten weniger Informationen, die die meisten Benutzer interessieren. Es gibt eine Registerkarte mit Informationen darüber, ob das Paket über IPv4 oder IPv6 sowie die IP -Adressen des Clients und des Servers übertragen wurde oder nicht. Eine andere Registerkarte enthält die MAC -Adressinformationen sowohl für den Client -Computer als auch für den Router oder den Gateway, der zum Zugriff auf das Internet verwendet wird.

Gedanken schließen

Auch mit nur diesen Grundlagen können Sie sehen, wie mächtig ein Werkzeugabhireshark sein kann. Durch die Überwachung Ihres Netzwerkverkehrs können Cyber -Angriffe gestoppt werden oder einfach die Verbindungsgeschwindigkeiten verbessert werden. Es kann Ihnen auch helfen, Problemanwendungen zu verfolgen. Der nächste Wireshark Guide untersucht die Optionen, die zum Filterpaketen mit Wireshark verfügbar sind.

Verwandte Linux -Tutorials:

- Wie man Kali Linux und Windows 10 Dual -Boot -Start hat

- Liste der besten Kali -Linux -Tools für Penetrationstests und…

- So überwachen Sie die Netzwerkaktivität auf einem Linux -System

- Dinge zu installieren auf Ubuntu 20.04

- So drucken Sie den Verzeichnisbaum mit Linux

- So installieren Sie Kali Linux in VMware

- So überprüfen Sie die Datenträgernutzung per Ordner unter Linux

- Eine Einführung in Linux -Automatisierung, Tools und Techniken

- Linux Apache -Protokollanalysator

- So finden Sie die größten Verzeichnisse unter Linux