Konfigurieren von Squidguard, Aktivieren von Inhaltsregeln und Analyse von Tintenfischprotokollen - Teil 6

- 4584

- 1208

- Janin Pletsch

A Lfce (Linux Foundation Certified Engineer) ist ein Fachmann, der über die erforderlichen Fähigkeiten verfügt, um Netzwerkdienste in Linux -Systemen zu installieren, zu verwalten und zu beheben, und ist für die Entwurf, Implementierung und laufende Wartung der Systemarchitektur in ihrer Gesamtheit verantwortlich.

Linux Foundation Certified Engineer - Teil 6

Linux Foundation Certified Engineer - Teil 6 Einführung des Linux Foundation -Zertifizierungsprogramms.

In früheren Beiträgen haben wir besprochen, wie man installiert Tintenfisch + Tintenfleischgut und wie Sie Squid so konfigurieren, dass Zugriffsanforderungen ordnungsgemäß behandelt oder eingeschränkt werden. Bitte vergewissern Sie sich Proxy Server.

Anforderungen

- Installieren Sie Squid und Squidguard - Teil 1

- Konfigurieren von Squid Proxy Server mit eingeschränktem Zugriff - Teil 5

Was kann / kann ich Squidguard verwenden??

Obwohl Squidguard sicherlich die Funktionen von Tintenfisch stärken und verbessern wird, ist es wichtig, hervorzuheben, was es kann und was es nicht kann.

Squidguard kann verwendet werden, um:

- Beschränken Sie den zulässigen Webzugriff für einige Benutzer auf eine Liste akzeptierter/bekannter Webserver und/oder URLs, während Sie den Zugriff auf andere Webserver und/oder URLs auf die schwarze Liste verweigern.

- Blockieren Sie den Zugriff auf Websites (nach IP -Adresse oder Domänenname), die einer Liste der regulären Ausdrücke oder Wörter für einige Benutzer entsprechen.

- Erfordern Sie die Verwendung von Domainnamen/verbieten Sie die Verwendung der IP -Adresse in URLs.

- Umleiten blockierte URLs um Fehler oder Infoseiten.

- Verwenden Sie unterschiedliche Zugriffsregeln, die nach Tageszeit, Wochentag, Datum usw. basieren.

- Implementieren Sie verschiedene Regeln für verschiedene Benutzergruppen.

Weder Squidguard noch Tintenfisch können verwendet werden:

- Analysieren Sie den Text in Dokumenten und handeln Sie in Ergebnis.

- Erkennende Skriptsprachen wie JavaScript, Python oder VBScript im HTML -Code erkennen oder blockieren.

Blacklists - die Grundlagen

Schwarzlisten sind ein wesentlicher Bestandteil von Squidguard. Grundsätzlich handelt es sich um Klartextdateien, mit denen Sie Inhaltsfilter basierend auf bestimmten Schlüsselwörtern implementieren können. Es gibt beide frei verfügbare und kommerzielle Blacklists, und Sie finden die Download -Links auf der Website des Squidguard Blacklists Project.

In diesem Tutorial werde ich Ihnen zeigen. Diese Blacklisten sind kostenlos für den persönlichen / nichtkommerziellen Gebrauch und werden täglich aktualisiert. Dazu gehören ab heute vorbei 1.700.000 Einträge.

Lassen Sie uns für unsere Bequemlichkeit ein Verzeichnis erstellen, um das Blacklist -Paket herunterzuladen.

# mkdir/opt/3rdParty # cd/opt/3rdParty # WGet http: // www.Shallist.DE/Downloads/Shallist.Teer.gz

Der neueste Download -Link ist immer verfügbar wie unten hervorgehoben.

Download Squidguard Blacklist

Download Squidguard Blacklist Nachdem wir die neu heruntergeladene Datei nicht zusammengeführt haben, werden wir in die Blacklist stöbern (Bl) Ordner.

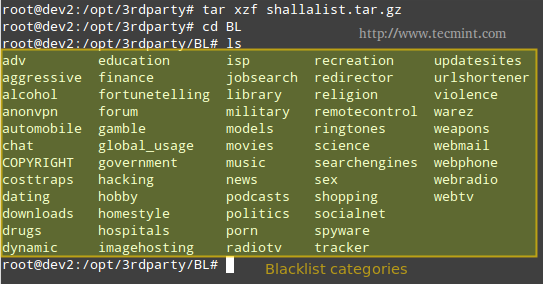

# TAR XZF Shallist.Teer.GZ # CD BL # LS

Squidguard Blacklist Domains

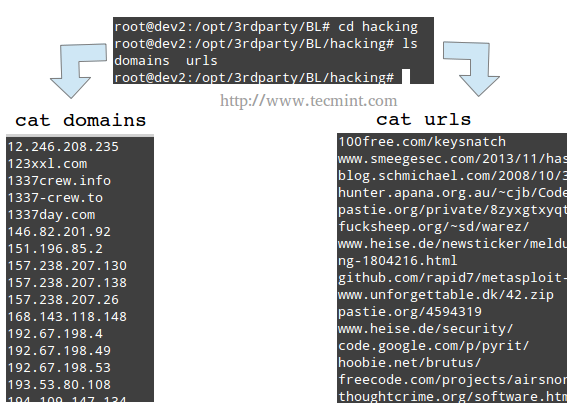

Squidguard Blacklist Domains Sie können sich die in der Ausgabe von angegebenen Verzeichnisse vorstellen ls Als Backlist -Kategorien und ihre entsprechenden (optionalen) Unterverzeichnisse als Unterkategorien, die bis hin zu bestimmten URLs und Domänen hinuntersteigen, die in den Dateien aufgeführt sind URLs Und Domänen, bzw. Weitere Informationen finden Sie im folgenden Bild.

Squidguard Blacklist URLS Domains

Squidguard Blacklist URLS Domains Blacklisten installieren

Installation des Ganzen schwarze Liste Das Paket oder einzelne Kategorien wird durch Kopieren der durchgeführt Bl Verzeichnis oder eines seiner Unterverzeichnisse zu der /var/lib/squidguard/db Verzeichnis.

Natürlich hätten Sie das herunterladen können schwarze Liste Tarball in diesem Verzeichnis in erster Linie, aber der zuvor erläuterte Ansatz gibt Ihnen mehr Kontrolle darüber, welche Kategorien zu einem bestimmten Zeitpunkt blockiert werden sollten (oder nicht).

Als nächstes werde ich Ihnen zeigen, wie man die installiert Anonvpn, Hacking, Und Plaudern Blacklists und wie man Squidguard so konfiguriert, dass sie verwendet werden, um sie zu verwenden.

Schritt 1: Kopieren Sie rekursiv die Anonvpn, Hacking, Und Plaudern Verzeichnisse von /opt/3rdParty/Bl Zu /var/lib/squidguard/db.

# cp -a/opt/3rdParty/bl/anonvpn/var/lib/squidguard/db # cp -a/opt/3rdParty/bl/hacking/var/lib/squidguard/db # cp -a/opt/3rdparty/bly/bly/bly/bly/bly/bly/bly/bly/bly/bly/bl. /chat/var/lib/squidguard/db

Schritt 2: Verwenden Sie die Domains und URLS -Dateien, um die Datenbankdateien von Squidguard zu erstellen. Bitte beachten Sie, dass der folgende Befehl zum Erstellen funktioniert .db Dateien für alle installierten Blacklists - auch wenn eine bestimmte Kategorie 2 oder mehr Unterkategorien enthält.

# Squidguard -c All

Schritt 3: Ändern Sie den Besitz des Eigentums an der /var/lib/squidguard/db/ Verzeichnis und der Inhalt an den Proxy -Benutzer, damit Squid die Datenbankdateien lesen kann.

# Chown -r Proxy: Proxy/var/lib/squidguard/db/

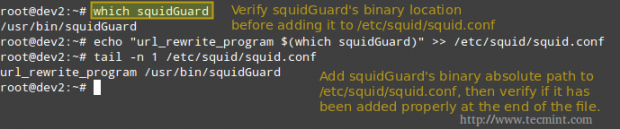

Schritt 4: Konfigurieren Sie Squid, um Squidguard zu verwenden. Wir werden Tintenfisch verwenden URL_REWRITE_PROGRAM Richtlinie in /etc/squid/squid.Conf Squid zu sagen, dass er Squidguard als URL -Rewriter / Redirector verwenden soll.

Fügen Sie die folgende Zeile hinzu zu Tintenfisch.Conf, sicherstellen, dass das sicherstellen /usr/bin/squidguard ist der richtige absolute Weg in Ihrem Fall.

# welches Squidguard # echo "url_rewrite_program $ (welches squidguard)" >>/etc/squid/squid.conf # tail -n 1/etc/squid/squid.Conf

Konfigurieren Sie Squid, um Squidguard zu verwenden

Konfigurieren Sie Squid, um Squidguard zu verwenden Schritt 5: Fügen Sie die erforderlichen Anweisungen zur Konfigurationsdatei von Squidguard hinzu (befindet sich in /etc/squidguard/squidguard.Conf).

Weitere Informationen finden Sie im obigen Screenshot oben nach dem folgenden Code.

src localnet ip 192.168.0.0/24 dest anonvpn domainlist anonvpn/domains urllist anonvpn/urls dest hacking domainlist hacking/domains urllist hacking/urls dest chat domainlist chat/domains urllist chat/urls acl localnet pass pass pass pass cass !Anonvpn !Hacking !Plaudern !In-addr alle leiten http: // www um.LDS.org Standard lokaler keine

Schritt 6: Starten Sie Tintenfisch neu und testen Sie.

# Service Squid Neustart [sysvinit / upstart-basierte Systeme] # Systemctl Neustart Tintenfisch.Service [SystemCTL-basierte Systeme]

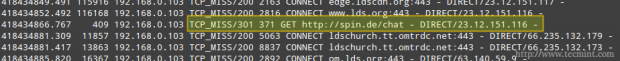

Öffnen Sie einen Webbrowser in einem Client in lokalem Netzwerk und stöbern Sie zu einer Website, die in einer der Blacklist -Dateien (Domains oder URLs - verwendet werden - wir werden verwenden http: // spin.de/ Chat im folgenden Beispiel) und Sie werden zu einer anderen URL weitergeleitet, www.LDS.Org in diesem Fall.

Sie können überprüfen - Dauerhaft umgezogen) und wurde umgeleitet zu www.LDS.Org stattdessen.

Analysieren Sie Tintenfischprotokolle

Analysieren Sie Tintenfischprotokolle Beschränkungen entfernen

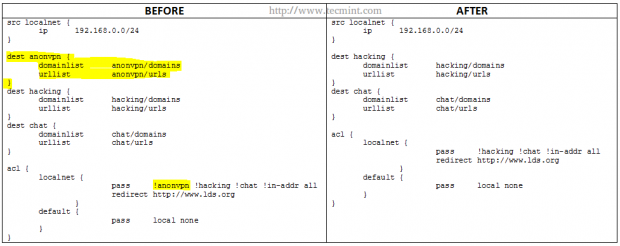

Wenn Sie aus irgendeinem Grund eine Kategorie aktivieren müssen, die in der Vergangenheit blockiert wurde, entfernen Sie das entsprechende Verzeichnis von /var/lib/squidguard/db und kommentieren (oder löschen) die verwandten ACL im Tintenfleischgut.Conf Datei.

Zum Beispiel, wenn Sie die von der schwarzen Domänen und URLs aktivieren möchten Anonvpn Kategorie müssten Sie die folgenden Schritte ausführen.

# rm -rf/var/lib/squidguard/db/anonvpn

Und bearbeiten die Tintenfleischgut.Conf Datei wie folgt.

Entfernen Sie die Schwarzliste der Tintenfisch

Entfernen Sie die Schwarzliste der Tintenfisch Bitte beachten Sie, dass Teile gelb unter darunter hervorgehoben sind VOR wurden gelöscht NACH.

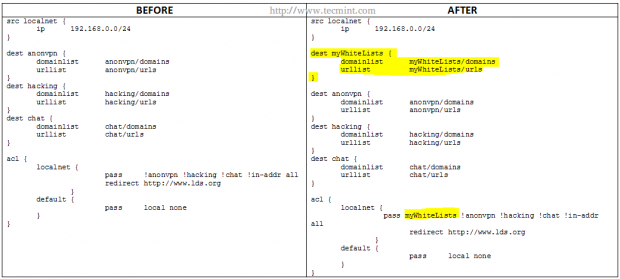

Whitelisting spezifische Domänen und URLs

Gelegentlich möchten Sie vielleicht bestimmte zulassen URLs oder Domänen, Aber kein ganzes Verzeichnis auf die schwarze Liste. In diesem Fall sollten Sie ein Verzeichnis namens erstellen Mywhitelisten (oder welcher Namen Sie wählen, den Sie wählen) und fügen Sie die gewünschten Einsetzt ein URLs Und Domänen unter /var/lib/squidguard/db/mywhitelisten In Dateien namens URLs bzw. Domains.

Initialisieren Sie dann die neuen Inhaltsregeln wie zuvor,

# Squidguard -c All

und modifizieren Sie die Tintenfleischgut.Conf folgendermaßen.

Entfernen Sie die URLs der Domänen in Squid Blacklist

Entfernen Sie die URLs der Domänen in Squid Blacklist Die in gelb hervorgehobenen Teile zeigen die Änderungen an, die hinzugefügt werden müssen. Notiere dass der Mywhitelisten Die String muss an erster Stelle in der Reihe sein, die mit dem Pass beginnt.

Denken Sie schließlich daran, Tintenfisch neu zu starten, um Änderungen anzuwenden.

Abschluss

Nachdem Sie die in diesem Tutorial beschriebenen Schritte befolgt haben. Wenn Sie Probleme während Ihres Installations- / Konfigurationsprozesses haben oder Fragen oder Kommentare haben, sollten Sie sich auf die Webdokumentation von Squidguard beziehen, können Sie uns jedoch immer gerne eine Zeile mit dem folgenden Formular fallen lassen. Wir werden uns so schnell wie möglich bei Ihnen melden möglich.

Werden Sie ein Linux -zertifizierter Ingenieur- « So verwandeln Sie einen Linux -Server in einen Router, um den Verkehr statisch und dynamisch zu bewältigen - Teil 10

- So installieren, sichere und leistungsstimmende Tuning des MariADB -Datenbankservers »