Erstellen Sie einen zentralen sicheren Speicher mit ISCSI -Ziel / Initiator auf RHEL / Centos 7 - Teil 12

- 4063

- 1300

- Tamina Liebach

iscsi ist ein Blockpegelprotokoll zum Verwalten von Speichergeräten über TCP/IP -Netzwerke, insbesondere über große Strecken. ISCSI -Ziel ist eine Remote -Festplatte. Andererseits wird der ISCSI -Client der genannt Initiator, und wird auf den Speicher zugreifen, der in der gemeinsam genutzt wird Ziel Maschine.

In diesem Artikel wurden die folgenden Maschinen verwendet:

Server (Ziel):

Betriebssystem - Red Hat Enterprise Linux 7 ISCSI -Ziel -IP - 192.168.0.29 Ports verwendet : TCP 860, 3260

Kunde (Initiator):

Betriebssystem - Red Hat Enterprise Linux 7 ISCSI -Ziel -IP - 192.168.0.30 Ports verwendet : TCP 3260

Schritt 1: Installieren von Paketen auf ISCSI -Ziel

Um die für das Ziel benötigten Pakete zu installieren (wir werden später mit dem Client zu tun), tun Sie:

# yum install targetcli -y -y

Nach Abschluss der Installation starten und aktivieren wir den Dienst wie folgt:

# Systemctl Start Ziel # SystemCTL Aktivieren Sie das Ziel

Schließlich müssen wir den Dienst in der Firewall zulassen:

# Firewall-cmd --add-service = iscsi-target # Firewall-cmd --add-service = iscsi-target --permanent

Und zu guter Letzt dürfen wir nicht vergessen, die ISCSI -Zielentdeckung zuzulassen:

# Firewall-CMD --add-Port = 860/TCP # Firewall-CMD --add-Port = 860/TCP --permanent # Firewall-CMD--Reload

Schritt 2: Definieren von Luns auf dem Zielserver

Bevor Sie mit der Definition fortfahren Luns im Ziel, Wir müssen zwei logische Bände erstellen, wie in Teil 6 von erläutert Rhcsa Serie („Systemspeicher konfigurieren“).

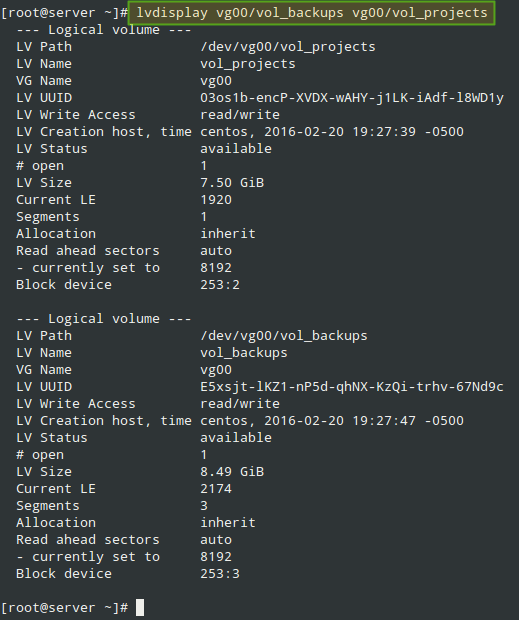

Diesmal werden wir sie benennen vol_projects Und vol_backups und platzieren Sie sie in eine Volumengruppe, die genannt wird VG00, wie in Fig. 1. Fühlen Sie sich frei, den für jede LV zugewiesenen Raum auszuwählen:

Abb. 1: Zwei logische Volumes mit dem Namen vol_projekts und vol_backups

Abb. 1: Zwei logische Volumes mit dem Namen vol_projekts und vol_backups Nach dem Erstellen der Ich gegen, Wir sind bereit, das zu definieren Luns im Ziel Um sie für den Client -Computer zur Verfügung zu stellen.

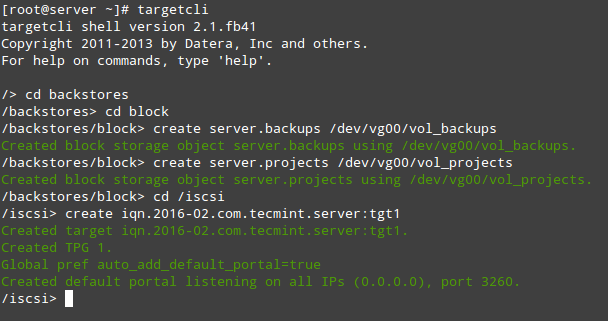

Wie gezeigt in Feige. 2, Wir werden a öffnen targetcli Shell und geben die folgenden Befehle aus, die zwei Block -Backstores erstellen (lokale Speicherressourcen, die die LUN, die der Initiator tatsächlich verwendet, und eine verwenden) und eine ISCSI Qualifizierter Name (Iqn) eine Methode zur Behandlung des Zielservers.

Weitere Informationen zur Struktur des IQN finden Sie auf Seite 32 von RFC 3720. Insbesondere der Text nach dem Dickdarmcharakter (: TGT1) Gibt den Namen des Ziels an, während der Text zuvor (Server:) Zeigt den Hostnamen des Ziels in der Domäne an.

# targetcli # CD Backstores # CD -Block # Server erstellen.Backups/dev/vg00/vol_backups # Server erstellen.Projekte /dev /vg00 /vol_projects # cd /iscsi # erstellen iqn erstellen.2016-02.com.Tecmint.Server: TGT1

Abb. 2: Definieren Sie LUNs auf dem Zielserver

Abb. 2: Definieren Sie LUNs auf dem Zielserver Mit dem obigen Schritt ein neues Tpg (Zielportalgruppe) wurde zusammen mit dem Standardportal erstellt (ein Paar, das aus einer IP -Adresse besteht und ein Port ist, wie Initiatoren das Ziel erreichen können), das an Port zu hören ist 3260 aller IP -Adressen.

Wenn Sie Ihr Portal an eine bestimmte IP binden möchten (z. B. das Haupt -IP des Ziels), löschen Sie das Standardportal und erstellen Sie wie folgt eine neue targetcli Befehle. Beachten Sie, dass wir sie auch zum Einfachheit halber auch übersprungen haben):

# CD /ISCSI /IQN.2016-02.com.Tecmint.Server: TGT1/TPG1/PORTALS # DELETE 0.0.0.0 3260 # Erstellen Sie 192.168.0.29 3260

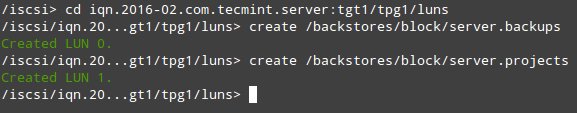

Jetzt sind wir bereit, mit der Schaffung von LUNs fortzufahren. Beachten Sie, dass wir die zuvor erstellten Backstores verwenden (Server.Backups Und Server.Projekte). Dieser Vorgang ist in Fig. ING dargestellt. 3:

# CD IQN.2016-02.com.Tecmint.Server: TGT1/TPG1/LUNS # CREATE/BackStores/Block/Server.Backups # create/backstores/block/server.Projekte

Abb. 3: Erstellen Sie Luns auf dem ISCSI -Zielserver

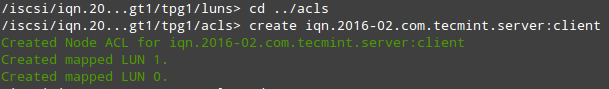

Abb. 3: Erstellen Sie Luns auf dem ISCSI -Zielserver Der letzte Teil in der Zielkonfiguration besteht darin, eine Zugriffskontrollliste zu erstellen, um den Zugriff auf pro Initiatorbasis einzuschränken. Da ist unser Client -Computer benannt "Klient", Wir werden diesen Text dem IQN anhängen. Beziehen auf Feige. 4 für Details:

# CD… /ACLS # IQN erstellen.2016-02.com.Tecmint.Server: Client

Abb. 4: Erstellen Sie die Liste der Zugriffskontrolle für den Initiator

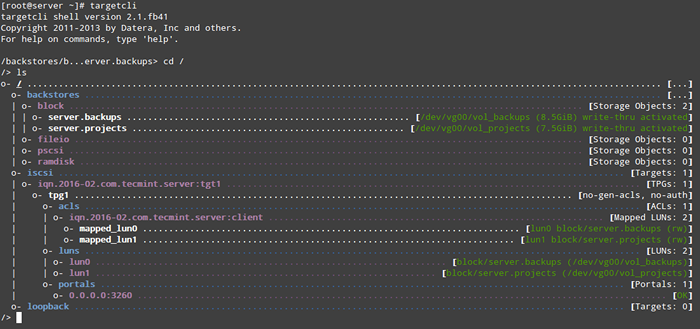

Abb. 4: Erstellen Sie die Liste der Zugriffskontrolle für den Initiator Zu diesem Zeitpunkt können wir das targetcli Shell, um alle konfigurierten Ressourcen anzuzeigen, wie wir es sehen können Feige. 5:

# targetcli # cd / # ls

Abb. 5: User TargetCli, um konfigurierte Ressourcen zu überprüfen

Abb. 5: User TargetCli, um konfigurierte Ressourcen zu überprüfen Um das zu verlassen targetcli Shell, einfach eingeben Ausfahrt und drücke Eingeben. Die Konfiguration wird automatisch auf gespeichert /etc/target/saveConfig.JSON.

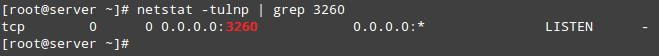

Wie Sie sehen können Feige. 5 Oben haben wir ein Portal, das am Port anhört 3260 von allen IP -Adressen wie erwartet. Wir können diesen mit dem Befehl netstat überprüfen (siehe Feige. 6):

# netstat -npltu | Grep 3260

Abb. 6: Überprüfen

Abb. 6: Überprüfen Dies schließt das ab Ziel Aufbau. Fühlen Sie sich frei, das System neu zu starten und zu überprüfen, ob alle Einstellungen einen Neustart überleben. Wenn nicht, öffnen Sie die erforderlichen Ports in der Firewall -Konfiguration und starten Sie den Zieldienst im Start. Wir sind jetzt bereit, den Initiator einzurichten und eine Verbindung zum Kunden herzustellen.

Schritt 3: Einrichten des Client -Initiators

Im Client müssen wir die installieren ISCSI-Initiator-Utils Paket, das den Server -Daemon für das ISCSI -Protokoll bereitstellt (iscsid) ebenso gut wie iscsiadm, das Verwaltungsdienstprogramm:

# yum update && yum install iscsi-initiator-utils

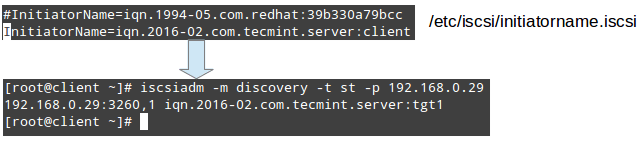

Nach Abschluss der Installation öffnen /etc/iscsi/initiatorname.iscsi und ersetzen Sie den Namen des Standardinitiators (kommentiert in Feige. 7) mit dem Namen, der zuvor in der festgelegt wurde ACL auf dem Server (iqn.2016-02.com.Tecmint.Server: Client).

Speichern Sie dann die Datei und führen Sie aus iscsiadm im Entdeckungsmodus, der auf das Ziel hinweist. Wenn erfolgreich ist, gibt dieser Befehl die Zielinformationen wie in gezeigten in der in gezeigten Informationen zurück Feige. 7:

# ISCSIADM -M Discovery -t St -p 192.168.0.29

Abb. 7: Einrichten des Client -Initiators

Abb. 7: Einrichten des Client -Initiators Der nächste Schritt besteht darin, das Neustart und Aktivieren der Aktivitäten zu ermöglichen iscsid Service:

# SystemCTL Start ISCSID # SystemCTL Aktivieren Sie ISCSID

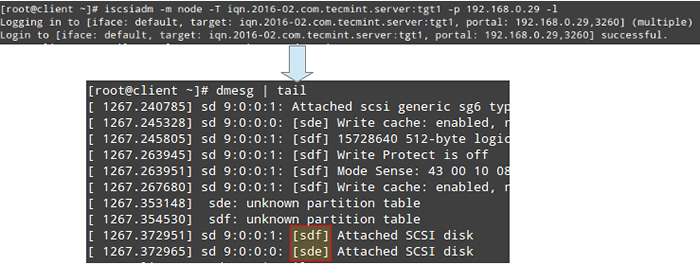

und Kontaktaufnahme mit dem Ziel im Knotenmodus. Dies sollte dazu führen Kernel-Ebene Nachrichten, die beim Aufnehmen durch DMESG Show Die Geräteidentifizierung, die die Fern -Luns im lokalen System angegeben haben (SDE Und SDF In Feige. 8):

# iscsiadm -m node -t iqn.2016-02.com.Tecmint.Server: TGT1 -P 192.168.0.29 -l # dmesg | Schwanz

Abb. 8: Verbindung zum ISCSCI -Zielserver im Knotenmodus herstellen

Abb. 8: Verbindung zum ISCSCI -Zielserver im Knotenmodus herstellen Ab diesem Zeitpunkt können Sie Partitionen oder sogar LVs (und Dateisysteme darüber) erstellen, wie Sie es mit jedem anderen Speichergerät tun würden. Der Einfachheit halber werden wir auf jeder Festplatte eine primäre Partition erstellen, die ihren gesamten verfügbaren Raum einnimmt, und sie mit ext4 formatieren.

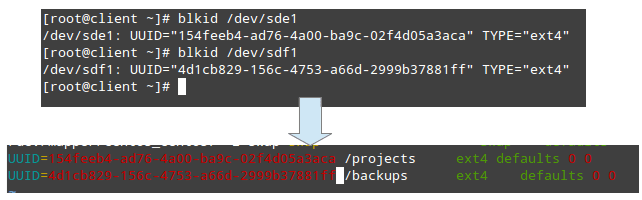

Schließlich lasst uns montieren /dev/sde1 Und /dev/sdf1 An /Projekte Und /Backups, (Beachten Sie, dass diese Verzeichnisse zuerst erstellt werden müssen):

# Mount /Dev /SDE1 /Projekte # Mount /Dev /SDF1 /Backups

Zusätzlich können Sie zwei Einträge in hinzufügen /etc/fstab Damit beide Dateisysteme automatisch im BOOT über die einzelnen Dateisysteme montiert werden können Uuid wie zurückgegeben von blkid.

Notiz dass die _netdev Die Mount -Option muss verwendet werden, um die Montage dieser Dateisysteme zu verschieben, bis der Netzwerkdienst gestartet wurde:

Abb. 9: Finden Sie das Dateisystem UUID

Abb. 9: Finden Sie das Dateisystem UUID Sie können diese Geräte jetzt wie bei allen anderen Speichermedien verwenden.

Zusammenfassung

In diesem Artikel haben wir behandelt, wie Sie ein ISCSI -Ziel einrichten und konfigurieren können und einen Initiator in Rhel/Centos 7 Entfaltungen. Obwohl die erste Aufgabe nicht Teil der erforderlichen Kompetenzen der EX300 (RHCE) Prüfung ist erforderlich, um das zweite Thema zu implementieren.

Zögern Sie nicht, uns mitzuteilen, ob Sie Fragen oder Kommentare zu diesem Artikel haben. Schreiben Sie uns eine Zeile mit dem folgenden Kommentarformular an.

Befolgen.

- « SARG - Tintenfischanalyse -Bericht Generator und Internet -Bandbreitenüberwachungstool

- RHCE -Serie, wie Sie statische Netzwerkrouting einrichten und testen - Teil 1 »