Schützt MAC -Adressfilterung Ihr WLAN wirklich??

- 4572

- 699

- Aileen Dylus

MAC -Adressfilterung ist eine dieser kontroversen Merkmale, auf die manche Menschen schwören, während andere sagen, dass es sich. Also was ist es? Meiner Meinung nach ist es beides, abhängig davon, was Sie mit der Verwendung erreichen möchten.

Leider wird diese Funktion als Sicherheitsverbesserung vermarkt. Die eigentliche Tatsache ist, dass es wirklich keine zusätzliche Sicherheit bietet und Ihr WLAN -Netzwerk tatsächlich weniger sicher macht! Mach dir keine Sorgen, ich werde unten mehr darüber erklären.

InhaltsverzeichnisEs ist jedoch nicht völlig nutzlos. Es gibt einige legitime Fälle, in denen Sie die MAC -Adressfilterung in Ihrem Netzwerk verwenden können. Es wird jedoch keine zusätzliche Sicherheit hinzufügen. Stattdessen ist es eher ein Verwaltungswerkzeug, mit dem Sie steuern können, ob Ihre Kinder tagsüber zu bestimmten Zeiten zu bestimmten Zeit.

Sie können die Daten oder ähnliches nicht sehen, aber sie müssen die Verschlüsselung nicht wirklich brechen, um auf Ihr Netzwerk zuzugreifen. Warum? Denn da sie jetzt über Ihre MAC -Adresse verfügen, können sie sie fälschen und dann spezielle Pakete an Ihren Router namens Disassoziationspakete senden, wodurch Ihr Gerät vom drahtlosen Netzwerk getrennt wird.

Anschließend versucht das Gerät der Hacker, eine Verbindung zum Router herzustellen, und wird akzeptiert, da es jetzt Ihre gültige MAC -Adresse verwendet. Aus diesem Grund habe ich früher gesagt, dass diese Funktion Ihr Netzwerk weniger sicher machen kann, da der Hacker jetzt nicht versuchen muss! Sie müssen einfach vorgeben, ein vertrauenswürdiger Computer zu sein.

Auch dies kann von jemandem getan werden, der wenig bis gar keine Computerkenntnisse hat. Wenn Sie mit Kali Linux nur Google Crack WiFi googeln, erhalten Sie Tonnen von Tutorials, wie Sie innerhalb weniger Minuten in das WLAN Ihres Nachbarn hacken können. Funktionieren diese Werkzeuge also immer?

Der beste Weg, um sicher zu bleiben

Diese Tools funktionieren, jedoch nicht, wenn Sie die WPA2 -Verschlüsselung zusammen mit einem ziemlich langen WLAN -Passwort verwenden. Es ist wirklich wichtig, dass Sie kein einfaches und kurzes WLAN -Passwort verwenden.

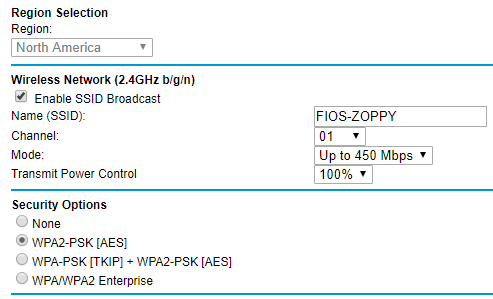

Mit einem Brute -Force -Angriff erfassen sie das verschlüsselte Passwort und versuchen, es mit der schnellsten Maschine und dem größten Wörterbuch für Passwörter zu knacken, die sie finden können. Wenn Ihr Passwort sicher ist, kann es Jahre dauern, bis das Passwort geknackt wird. Versuchen Sie immer, WPA2 nur mit AES zu verwenden. Sie sollten die Option WPA [TKIP] + WPA2 [AES] vermeiden, da sie viel weniger sicher ist.

Wenn Sie jedoch die MAC -Adressfilterung aktivieren lassen, kann der Hacker all diese Probleme umgehen und einfach Ihre MAC. Sobald sie sich befinden, können sie alle möglichen Schäden anrichten und auf alles in Ihrem Netzwerk zugreifen.

Andere Lösungen für das Problem

Einige Leute werden jedoch immer noch sagen, dass es so nützlich ist, zu kontrollieren, wer in mein Netzwerk kommen kann, zumal jeder nicht weiß, wie man die oben erwähnten Tools benutzt. OK, das ist ein Punkt, aber eine bessere Lösung, um Außenstehende zu kontrollieren, die eine Verbindung zu Ihrem Netzwerk herstellen möchten, besteht darin, ein Gast -WLAN -Netzwerk zu verwenden.

Fast alle modernen Router verfügen über eine Guest -WLAN. Wenn Ihr Router es nicht unterstützt, können Sie einfach einen billigen Router kaufen und dies mit einem separaten Passwort und einem separaten IP -Adressbereich an Ihr Netzwerk anhängen.

Es ist auch erwähnenswert. Ein weiterer Leute hat mir gesagt, dass sie es versuchen, die statische IP -Adressierung zu verwenden. Solange ein Hacker Ihren Netzwerk -IP -Bereich herausfinden kann, kann er auch jede Adresse in diesem Bereich auf seinem Computer verwenden, unabhängig davon, ob Sie diese IP zugewiesen haben oder nicht.

Hoffentlich gibt Ihnen dies eine klare Vorstellung davon, was Sie für die Filterung von MAC -Adressierungen verwenden können und welche Erwartungen Sie haben müssen. Wenn Sie sich anders fühlen, können Sie uns in den Kommentaren wissen lassen. Genießen!

- « Behebung des intelligenten Übertragungsdienstes im Hintergrund startet keinen Fehler

- So konvertieren Sie einen physischen Server auf einen virtuellen Citrix Xen -Server (P2V) »