FireJail - Führen Sie sicher nicht vertrauenswürdige Anwendungen unter Linux aus

- 2439

- 141

- Marleen Weight

Manchmal möchten Sie Anwendungen verwenden, die in verschiedenen Umgebungen nicht gut getestet wurden, aber Sie müssen sie verwenden. In solchen Fällen ist es normal, besorgt über die Sicherheit Ihres Systems zu sein. Eine Sache, die unter Linux erfolgen kann, ist die Verwendung von Anwendungen in a Sandkasten.

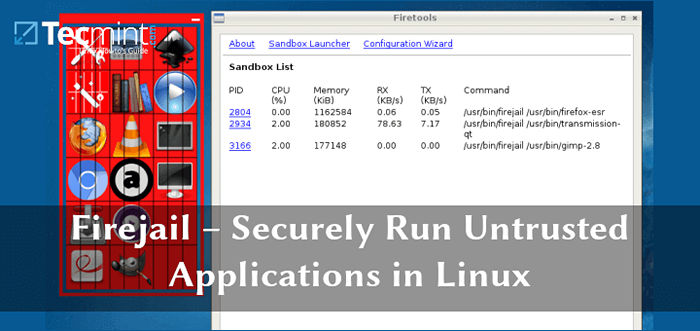

“Sandboxing”Ist die Möglichkeit, die Anwendung in einer begrenzten Umgebung auszuführen. Auf diese Weise erhält die Anwendung eine verschärfte Menge an Ressourcen, die zum Ausführen erforderlich sind. Vielen Dank an die Bewerbung angerufen FireJail, Sie können sicher nicht vertrauenswürdige Anwendungen unter Linux ausführen.

FireJail ist eine SUID -Anwendung (Set Owners User ID), die die Exposition von Sicherheitsverletzungen verringert, indem die laufende Umgebung nicht vertrauenswürdiger Programme beschränkt wird Linux -Namespaces Und SecComp-BPF.

Es macht einen Prozess und alle Nachkommen, um ihre eigene geheime Sicht auf die global gemeinsam genutzten Kernelressourcen wie den Netzwerkstapel, den Prozesstisch und den Mountstabelle zu haben.

Einige der Merkmale, die FireJail Verwendet:

- Linux -Namespaces

- Dateisystembehälter

- Sicherheitsfilter

- Networking -Unterstützung

- Ressourcenzuweisung

Detaillierte Informationen zu FireJail -Funktionen finden Sie auf der offiziellen Seite.

So installieren Sie FireJail unter Linux

Die Installation kann abgeschlossen werden, indem das neueste Paket von der Github -Seite des Projekts mit dem Git -Befehl wie gezeigt heruntergeladen wird.

$ git klone https: // github.com/netBlue30/FireJail.git $ cd FireJail $ ./configure && make && sudo make install-strip

Falls Sie nicht haben Git Auf Ihrem System installiert, können Sie es mit:

$ sudo apt Installieren Sie Git [auf Debian/Ubuntu] # yum Installieren Sie Git [auf CentOS/rhel] # DNF Install Git [auf Fedora 22+]

Eine alternative Installation FireJail soll das Paket herunterladen, das Ihrer Linux -Distribution zugeordnet ist und es mit seinem Paketmanager installiert. Dateien können von der Quellforge -Seite des Projekts heruntergeladen werden. Sobald Sie die Datei heruntergeladen haben, können Sie sie mit:

$ sudo dpkg -i firejail_x.Y_1_amd64.Deb [auf Debian/Ubuntu] $ sudo rpm -i firejail_x.Y-z.x86_64.Drehzahl [über CentOS/Rhel/Fedora]

So führen Sie Bewerbungen mit FireJail unter Linux aus

Sie sind jetzt bereit, Ihre Bewerbungen mit FireJail auszuführen. Dies wird erreicht, indem ein Terminal gestartet und FireJail vor dem Befehl hinzugefügt wird, den Sie ausführen möchten.

Hier ist ein Beispiel:

$ FireJail Firefox #Start Firefox Webbrowser $ FireJail VLC # Start VLC Player

Sicherheitsprofil erstellen

FireJail enthält viele Sicherheitsprofile für verschiedene Anwendungen und sie werden gespeichert in:

/etc/FireJail

Wenn Sie das Projekt aus der Quelle erstellt haben, finden Sie die Profile in:

# Path-to-FireJail/etc/

Wenn Sie das RPM/DEB -Paket verwendet haben, finden Sie die Sicherheitsprofile in:

/etc/FireJail/

Benutzer sollten ihre Profile in das folgende Verzeichnis platzieren:

~/.config/FireJail

Wenn Sie ein vorhandenes Sicherheitsprofil erweitern möchten, können Sie mit dem Pfad zum Profil einfügen und danach Ihre Zeilen hinzufügen. Dies sollte ungefähr so aussehen:

$ cat ~/.config/FireJail/VLC.Profil inklusive/etc/Firejail/VLC.Profilnetz Keine

Wenn Sie den Zugriff auf ein bestimmtes Verzeichnis einschränken möchten, können Sie a verwenden schwarze Liste Regel, um genau das zu erreichen. Beispielsweise können Sie Ihrem Sicherheitsprofil Folgendes hinzufügen:

Blacklist $ Home/Dokumente

Eine andere Möglichkeit, das gleiche Ergebnis zu erzielen, besteht darin, den vollständigen Pfad zum Ordner zu beschreiben, den Sie einschränken möchten:

Blacklist/Home/Benutzer/Dokumente

Es gibt viele verschiedene Möglichkeiten, wie Sie Ihre Sicherheitsprofile konfigurieren können, z. Wenn Sie sich für die Erstellung von benutzerdefinierten Profilen interessieren, können Sie die folgenden FireJail -Anweisungen überprüfen.

FireJail ist ein großartiges Tool für die von den Sicherheitsbehörden betreuten Benutzer, die ihr System schützen möchten.

- « DCP-Übertragen Sie Dateien zwischen Linux-Hosts mit dem Peer-to-Peer-Netzwerk zwischen Linux-Hosts

- 10 Tools zum Aufnehmen oder Erfassen von Desktop -Screenshots unter Linux »