HDG erklärt, was ein Keylogger ist und wie ich ihn von meinem Computer entfernen kann?

- 1482

- 228

- Henry Liebold

Ein Keylogger oder ein Tastenanschlag -Logger ist ein hinterhältiges Programm, das von Cyberkriminellen verwendet wird, um jeden auf Ihrem Computer hergestellten Tastenanschlag verdeckt aufzunehmen. Das Hauptziel ist es, Ihre sensiblen Informationen wie Passwörter oder Anmeldungen zu ernten und sie an den Hacker zurückzusenden.

Ursprünglich wurden Keylogger verwendet, um die Aktivitäten der Mitarbeiter auf Computern zu verfolgen, aber dies wurde nicht nur für Hacker, sondern auch für Internet -Vermarkter nützlich, die Keylogger verwenden, um die Aktivitäten ihrer Webbesucher zu überwachen.

Inhaltsverzeichnis

Keylogger sind auch daran bekannt, wie sie arbeiten. Zum Beispiel gibt es solche, die Webseiten infizieren und Ihre Daten stehlen, wenn Sie solche Seiten besuchen, während andere Ihren Browser als versteckte Erweiterungen anschließen, häufig die Erkennung durch Antimalware entziehen, und jeden Tastenanschlag über die App melden.

Die oben genannten sind softwarebasierte Keylogger, aber es gibt auch Hardware-Keylogger wie eine zusätzliche Buchse auf Ihrem Computer, eine Tastaturüberlagerung oder andere Hardware-Teile, denen Sie zu Hause weniger ausgesetzt sind.

Die Chancen, von einem davon getroffen zu werden, sind im Vergleich zu dem Virus -Typ sehr schlank.

Wie ein Keylogger auf einem Computer installiert wird

Keylogger werden häufig als Teil eines Trojaner auf Ihrem Computer installiert, der sich als nützliches Dienstprogramm tarniert. Sobald Sie die App heruntergeladen und installiert haben, funktioniert sie entweder, gleitet jedoch Malware auf Ihren Computer, oder es funktioniert nicht wie versprochen.

Sobald der Keylogger installiert ist, wird jedes Mal, wenn Sie Ihren Computer starten, weiter ausgeführt und zeichnet Tastenanschläge auf, die Sie auf bestimmten Feldern auf Websites erstellen, oder jeden Tastenanschlag, den Sie auf Ihrem Computer erstellen.

Dies geschieht, weil die Trojaner normalerweise als Bündel mit verschiedenen Elementen arbeiten. Der erste Trojaner könnte in Form eines Downloaders sein, mit dem der Hacker Malware auf Ihren Computer laden kann, während der Keylogger Ihre Tastenanschläge aufzeichnet, und ein anderes Programm sendet Ihre Informationen über das Web aus.

Wenn Sie verhindern möchten, dass Keyloggers auf Ihrem Computer installiert oder auf Ihrem Computer arbeiten, besteht die beste Chance, es vor der Installation zu blockieren, indem Sie eine starke Anti-Malware-Software haben.

Keylogging ist jedoch eine normale Routine für einige Unternehmen oder Eltern, die es verwenden, um die Aktivitäten ihrer Kinder zu überwachen. Deshalb wird es häufig von Sicherheitssoftware übersehen. Was noch schlimmer ist, ist Keylogger, die im Rahmen eines Updates eingehen, die es normalerweise schaffen, der Erkenntnis durch Antimalware -Software zu entkommen.

All dies erschwert es, den Eintritt von Keylogger in Ihren Computer zu verhindern.

So erfassen und entfernen Sie einen Keylogger

Im Gegensatz zu Spyware und anderen Arten von Malware, die normalerweise Ihren Computer verlangsamen, ist ein Keylogger nicht. Tatsächlich werden Sie nicht einmal wissen, dass es in Betrieb ist, daher ist es nicht so einfach zu erkennen.

Der Task -Manager Ihres Computers kann Ihnen jede unerwünschte Software zeigen, die möglicherweise auf Ihrem Computer ausgeführt wird. Um jedoch einen Keylogger zu erkennen, benötigen Sie ein stärkeres Programm, das für die Aufgabe geeignet ist.

Die beste Methode zum Erkennung und Entfernen eines Keyloggers ist die Verwendung einer Kombination aus starker Anti-Schlieger- und Anti-Rootkit.

Anti-Schlüssellogger prüfen normalerweise alle auf Ihrem Computer ausgeführten Prozesse, einschließlich Hintergrund-Apps und -Dienste, das Betriebssystem und alle anderen Einstellungen.

Ein spezialisiertes Anti-Keogger-Programm an sich selbst reicht jedoch nicht aus, um den Keylogger abzulöschen. Sie benötigen daher ein Anti-Rootkit-Programm und führen möglicherweise eine neue Installation Ihres Betriebssystems durch.

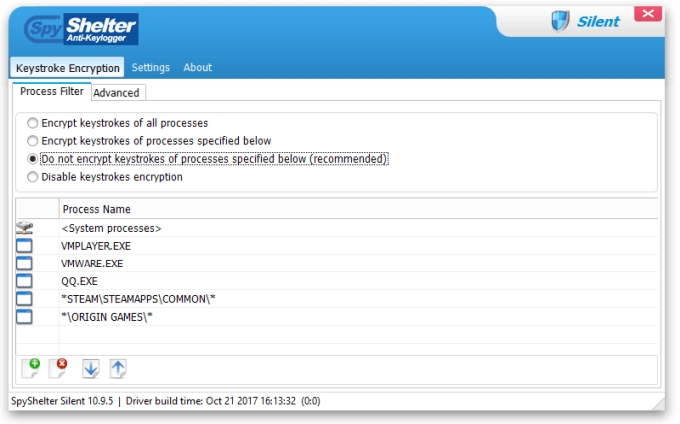

Zu den besten Anti-Keegern, die Sie verwenden können, gehören Spyshelter und Zemana. Spyshelter ist nur unter Windows -Computern verfügbar und funktioniert am besten, wenn es ständig ausgeführt wird, um Keylogger an Ihrem Computer zu erkennen und zu blockieren.

Es bietet neben der Prävention mehrere Verteidigungsmechanismen gegen Keyloggers, z. B. das Scannen der Vorgänge Ihres Computer.

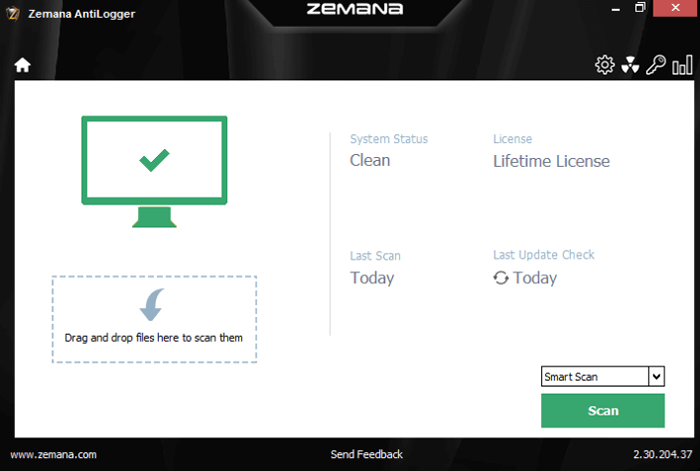

Zemana ist ein weiteres Anti-Logger-Softwaresystem, das eine Antimalware-Suite mit einem Malware-Scanner, einem Anzeigenblocker, einem Verschlüsselungs-Vollstrecker und Ransomware-Schutz bietet.

Es ist nicht so stark wie Spyshelter, aber es ist auch ein Nur-Windows.

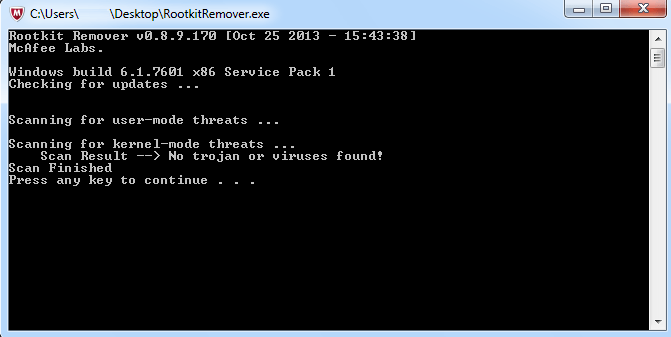

Sie können auch Anti-Rootkit-Programme verwenden, um RootKits von Ihrem Computer zu entfernen. Einige gute Optionen sind Malwarebytes, McAfee Rootkit -Entferner oder Bitdefender RootKit -Entfernung.

Anti-Rootkit-Programme sind Ihre zweite Verteidigungslinie, in der die spezialisierten Anti-Keogger-Systeme nicht funktionieren.

Malwarebytes ist ein kostenlos zu bedienender Windows-Anti-Rootkit. Es führt außerdem Systemscans für On-Demand-Systeme durch. Wenn Sie es vorziehen, können Sie einen vollständigen Scan durchführen und Ihren Computer neu starten, um die Änderungen anzuwenden.

Sie können auch den McAfee RootKit-Entferner von kostenlosen Windows, ein Nur-nach-Scannen anbieten und alle erfassenden Rootkits, einschließlich Keylogger, entfernt, ausprobieren.

Abschluss

Wenn Sie vermuten, dass Ihr Computer möglicherweise einen Keylogger installiert, können Sie Ihren Task-Manager zuerst auf verdächtige Prozesse überprüfen oder Anti-Keanlogger- und Anti-Rootkit-Software verwenden, um sie zu beim Scannen und Entfernen von IT beim Scannen und Entfernen des.

Wie immer ist Prävention besser als Heilung. Seien Sie also besonders vorsichtig mit den von Ihnen heruntergeladenen Apps oder Programmen, den von Ihnen besuchten Webseiten und vor allem Ihr Betriebssystem und die Browser unter anderem auf dem neuesten Stand, um alle Exploits zu blockieren.

- « So schalten Sie automatisch dunkle und helle Modi unter Windows 10 um

- Wie man nach vorne portiert, ohne Hacker die Tür zu öffnen »