Verstecke die Nginx -Version vor dem HTTP -Header

- 4041

- 675

- Matteo Möllinger

NGINX ist ein beliebter Open-Source-Webserver und Reverse-Proxy-Server, der häufig zum Servieren von Webinhalten und zur Verwaltung des eingehenden HTTP-Datenverkehrs verwendet wird. Eine der wichtigsten Merkmale von NGINX ist die Fähigkeit, die Informationen zu steuern, die an Kunden in den HTTP -Headern gesendet werden. Standardmäßig enthält NGINX die Versionsnummer der Serversoftware im Feld "Server" -Header der HTTP -Antworten. Diese Informationen können jedoch von Angreifern verwendet werden, um die Webserver -Software zu identifizieren und nach Schwachstellen zu suchen, die für diese Softwareversion spezifisch sind. Infolgedessen ist es wichtig, die Nginx -Versionsnummer vor HTTP -Headern zu verbergen, um potenzielle Angriffe zu verhindern.

Es gibt verschiedene Methoden, mit denen die Nginx -Versionsnummer vor HTTP -Headern ausgeblendet werden kann:

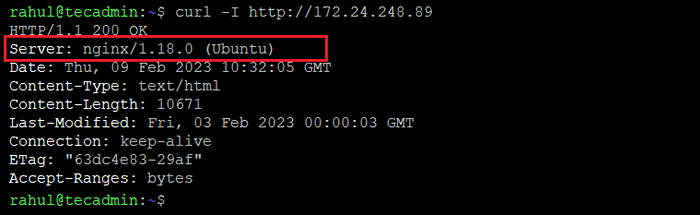

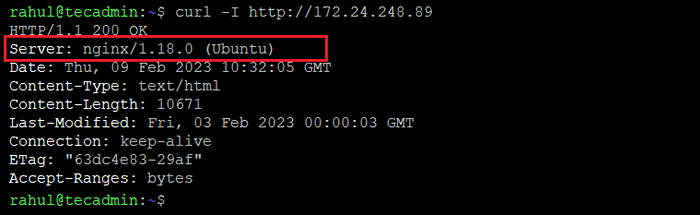

Schritt 1: Überprüfen Sie die aktuellen Nginx -Headers

Sie können das Curl -Befehlszeilendienstprogramm verwenden, um die HTTP -Headerwerte auf Ihren Nginx -Webservern zu überprüfen. Führen Sie den Befehl wie unten aus:

curl -i http: // 172.24.248.89 Ersetzen 172.24.248.89 Mit Ihrer Webserver -IP -Adresse.

Unsichere Header, die die Nginx -Version anzeigen.

Unsichere Header, die die Nginx -Version anzeigen.Schritt 2: Verstecken der Nginx -Version

Der einfachste Weg, die Nginx -Versionsnummer zu verbergen "Server_tokens" Anweisung in der NGINX -Konfigurationsdatei. Diese Richtlinie steuert die Einbeziehung der Nginx -Versionsnummer in das Feld "Server". Durch Einstellen der "Server_tokens" Richtlinie zu "aus", Nginx enthält die Versionsnummer nicht in das Feld "Server". Zum Beispiel:

server server_tokens off; #…| 1234 | server server_tokens off; #… |

Unabhängig von der verwendeten Methode ist es ein wichtiger Schritt, die Sicherheit Ihres Webservers zu verbessern. Indem Sie die NGINX -Versionsnummer verbergen, können Sie Angreifer daran hindern, Schwachstellen in Ihrer Webserversoftware zu identifizieren.

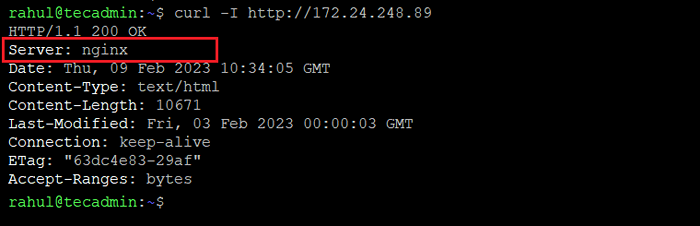

Schritt 3: Überprüfen Sie die Nginx -Headers

Nach den erforderlichen Änderungen starten Sie den Nginx -Service neu und überprüfen Sie erneut die HTTP -Headers.

curl -i http: // 172.24.248.89 Sie werden sehen, dass die Nginx -Version jetzt versteckt ist.

Header ohne Nginx -Version anzeigen

Header ohne Nginx -Version anzeigenAbschluss

Zusammenfassend ist es ein einfacher, aber effektiver Weg, die Sicherheit Ihres Webservers zu verbessern. Es gibt verschiedene Methoden, mit denen die Versionsnummer ausgeblendet werden kann, einschließlich der Verwendung der Verwendung der "Server_tokens" Anweisung, Änderung des Nginx -Quellcodes oder mithilfe eines benutzerdefinierten Nginx -Moduls. Unabhängig von der verwendeten Methode ist es wichtig, die erforderlichen Schritte zu unternehmen, um die NGINX -Versionsnummer zu verbergen, um potenzielle Angriffe gegen Ihren Webserver zu verhindern.