So fügen Sie Red Hat Linux mit und ohne Proxy Repositorys hinzu

- 2872

- 655

- Tom Jakobs

Zielsetzung

Unser Ziel ist es, den Zugriff auf interne und entfernte Yum -Repositorys zu errichten, während einige von ihnen hinter Proxy -Servern stehen.

Betriebssystem- und Softwareversionen

- Betriebssystem: Red Hat Enterprise Linux 7.5

Anforderungen

Privilegierter Zugriff auf das System

Schwierigkeit

EINFACH

Konventionen

- # - erfordert, dass gegebene Linux -Befehle mit Root -Berechtigungen entweder direkt als Stammbenutzer oder mit Verwendung von ausgeführt werden können

sudoBefehl - $ - Angegebene Linux-Befehle, die als regelmäßiger nicht privilegierter Benutzer ausgeführt werden sollen

Einführung

In einem Unternehmensumfeld ist es üblich, den Internetzugang zu begrenzen - sowohl für Sicherheit als auch für die Rechenschaftspflicht. Dies wird oft durch Verwendung von Proxy -Servern erreicht, die nach einer Art Authentifizierung den Zugriff auf das Internet ermöglichen, während alle Datenverkehrsübergreifende durch sie überprüft und protokolliert werden. Auf diese Weise kann das Unternehmen beispielsweise den Mitarbeiter finden, der das Virus heruntergeladen hat, das in das Unternehmenssystem Chaos anrichtet (oder zumindest den Mitarbeiter, dessen Anmeldeinformationen dort gestohlen werden) oder den Verkehr filtern, um den Zugang zu bekannten schädlichen Websites zu verhindern zum Schutz der Mitarbeiterausrüstung.

Möglicherweise benötigt es jedoch andere Art von Internetzugang: Als Sysadmin benötigen Sie Software -Updates für die Server, um sie auf dem neuesten Stand zu halten. Dieser Verkehr kann auch durch den Proxy passieren, wenn Sie einrichten Yum Proxy verwenden. Aber was ist mit den internen Repositorys, die mit diesem Setup nicht erreichbar sind, da sie sich innerhalb der LAN befinden? Wo kann diese Einstellung platziert werden, wenn die betreffende Maschine ein Desktop ist, der auch zum Surfen verwendet wird? Lassen Sie uns herausfinden, wie Sie einige mögliche Anwendungsfälle mit Red Hat Linux einrichten.

Tutorial Setup

In diesem Tutorial gehen wir davon aus, dass der Stellvertreter in unserer Umwelt ist Proxy.Foobar.com, Diene am Hafen 8000, und erfordert eine einfache Benutzername/Passwort -Authentifizierung, um den Rest der Welt Zugriff zu erhalten. Gültige Anmeldeinformationen sind Fötraler als Benutzername und Geheimpass als Passwort. Beachten Sie, dass Ihr Proxy möglicherweise ganz anders ist und möglicherweise kein Passwort oder sogar einen Benutzernamen benötigt. Es hängt von seiner Konfiguration ab.

Ad -hoc -Verbindungstrog -Proxy

Wenn Sie den Proxy einmal verbinden müssen, z. B. eine Paket aus der Befehlszeile herunterladen oder die Konnektivität testen, bevor Sie die Konfiguration abschließen, können Sie die mit Proxy verwandten Variablen in Ihre aktuelle Befehlszeilensitzung exportieren:

$ export http_proxy = http: // foouser: [email protected]: 8000

Sie können die festlegen https_proxy Variable auf die gleiche Weise.

Bis Sie die Sitzung kündigen oder ungehindert die exportierte Variable, die http (oder https) Der Verkehr wird versuchen, eine Verbindung zum Proxy herzustellen - einschließlich des Datenverkehrs, der von generiert wird Yum. Beachten Sie, dass dies dazu führt! Dies können sensible Informationen sein, die nicht von anderen lesbar sind, die auf die Verlaufsdatei zugreifen können.

Der gesamte Verkehr verwendet Proxy

Wenn das System als Ganzes den Stellvertreter verwenden muss, um sich zu erreichen, können Sie den Proxy einstellen /etc/Profil, oder lassen Sie die Variablen in einer separaten Datei in die Datei fallen /etc/Profil.D Verzeichnis, daher müssen diese Einstellungen nur an einem Ort geändert werden. Dafür kann es Anwendungsfälle geben, aber auch bedenken.

Beachten Sie, dass wir dieselbe Umgebungsvariable wie bei der einmaligen Proxy -Verbindung festlegen und sie nur beim Start festlegen. Daher „erben“ alle Benutzersitzungen diese Variablen.

Wenn Sie das Proxy -System breit einstellen müssen, fügen Sie Folgendes zu dem hinzu /etc/Profil oder eine separate Datei unter der /etc/Profil.D Verzeichnis mit Ihrem bevorzugten Texteditor:

Exportieren Sie http_proxy = http: // foouser: [email protected]: 8000 export https_proxy = http: // foouser: [email protected]: 8000 Sie können diese auch pro Benutzerebene festlegen (zum Beispiel in .bash_profile) In diesem Fall bewerben sie sich nur für diesen bestimmten Benutzer. Genauso wie jeder Benutzer diese systemweitübergreifenden Einstellungen überschreiben kann, indem dieser Variablen einen neuen Wert hinzufügen.

In der Erinnerung an dieses Tutorial werden wir uns konzentrieren Yum Und es sind konfigurierte Repositorys, daher gehen wir davon aus, dass wir keine systemweiten Proxy -Einstellungen haben oder benötigen. Dies kann auch dann sinnvoll sein, wenn Benutzer, die auf dem Computer stöbern.

Zum Beispiel müssen Benutzer eines Desktops ihre eigenen Anmeldeinformationen verwenden, und mehr als ein Benutzer hat möglicherweise Zugriff auf den angegebenen Desktop. Wenn der Administrator jedoch eine Bereitstellung auf allen Client -Desktops ausführt (möglicherweise mit einem zentralen Verwaltungssystem), wird die Installation von durchgeführt Yum Möglicherweise benötigen Anmeldeinformationen, die dem Verkehrsniveau -Verkehr gewidmet sind. Wenn sich das für die Proxy -Verbindungskennwort verwendete Benutzerkennwort ändert, muss die Konfiguration aktualisiert werden, um ordnungsgemäß zu funktionieren.

Alle Repositories sind extern

Unser System erreicht die standardmäßigen Red Hat -Repositories durch den Proxy, und wir haben keine internen Repositorys. Andererseits müssen andere Programme, die das Netzwerk nutzen. In diesem Fall können wir konfigurieren Yum Um auf alle Repositories zuzugreifen, indem Sie Proxy verwenden, indem Sie die folgenden Zeilen zu dem hinzufügen /etc/yum.Conf Datei, mit der die globalen YUM -Parameter für die angegebene Maschine gespeichert werden:

Proxy = http: // Proxy.Foobar.com: 8000 proxy_username = foouser proxy_password = secretPass Beachten Sie in diesem Fall auch, dass diese Konfiguration auch die Kennwortänderung durchbricht. Neue Repositories werden durch den Proxy erreicht, wenn auf der Aufbewahrungsebene keine Überschreibung vorhanden ist.

Einige Repositorys sind extern

Das Setup ist möglicherweise etwas komplizierter, wenn gleichzeitig externe und interne Repositories vorhanden sind - beispielsweise können Ihre Server die Repositories des Anbieters durch das offen Repositorys mit Software, die innerhalb des Unternehmens entwickelt und verpackt ist, sind ausschließlich für den internen Gebrauch.

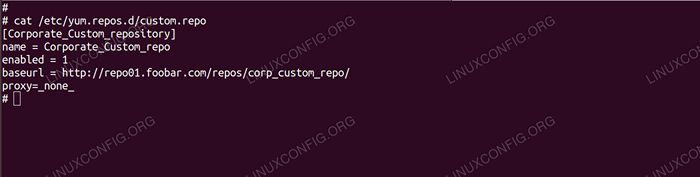

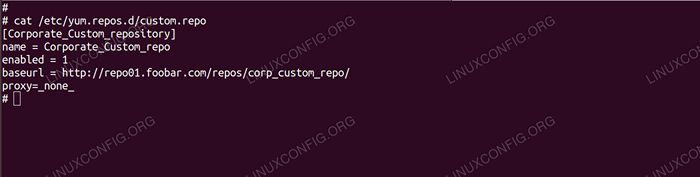

In diesem Fall müssen Sie das Setup pro Repository -Basis ändern. Setzen Sie zuerst die Proxy -Globaly für Yum als alle Repositories, bei denen extern, im vorherigen Abschnitt erklärt wurde. Öffnen Sie für die internen Repositories jede Datei mit externen Repositorys unter /etc/yum.Repos.D Verzeichnis und fügen Sie das hinzu Proxy = _none_ Parameter für die interne Repository -Konfiguration. Zum Beispiel:

Deaktivieren von Proxy für internes Repository

Deaktivieren von Proxy für internes Repository Abschluss

Proxies bieten Sicherheit und Rechenschaftspflicht, können unser Leben aber manchmal schwieriger machen. Mit einigen Planungen und Kenntnissen der verfügbaren Tools können wir unsere Systeme in den Proxy integrieren, damit sie alle Daten erreichen können, die sie auf eine Weise erreichen sollen, die unseren Proxy -Einstellungen entspricht.

Wenn Sie viele Systeme haben, müssen dieselben Repositorys außerhalb der Firewall der Unternehmensfeuerschaft erreichen, sollten Sie diese Repositorys immer lokal widerspiegeln, viel Bandbreite sparen und die Installation oder das Upgrade der Kunden unabhängig von der Welt außerhalb des örtlichen Netzwerks vornehmen, also daher fehleranfälliger machen. Sie können Proxy -Einstellungen auf den Spiegeln der Maschine einstellen und alle anderen Maschinen zumindest vom öffentlichen Internet aus dem Yum Perspektive. Es gibt zentrale Managementlösungen, die diese Funktionalität sowohl Open Source als auch bezahlten Aroma bieten.

Verwandte Linux -Tutorials:

- Dinge zu installieren auf Ubuntu 20.04

- Eine Einführung in Linux -Automatisierung, Tools und Techniken

- Dinge zu tun nach der Installation Ubuntu 20.04 fokale Fossa Linux

- Linux -Konfigurationsdateien: Top 30 am wichtigsten

- Linux -Download

- Kann Linux Viren bekommen?? Erforschung der Verwundbarkeit von Linux…

- Tintenfisch -Proxy -Konfigurations -Tutorial unter Linux

- Mint 20: Besser als Ubuntu und Microsoft Windows?

- Wie man Kali Linux und Windows 10 Dual -Boot -Start hat

- Beste Linux -Distribution für Entwickler

- « Bereitstellung einer Beispielanwendung in Apache Tomcat Container

- So richten Sie den Apache -Webserver -Proxy vor Apache Tomcat unter Red Hat Linux ein »