So lassen Sie Port durch Firewall auf Almalinux

- 3156

- 717

- Tom Jakobs

Firewalld ist das Standard-Firewall-Programm, das auf Red Hat Enterprise Linux und seinen abgeleiteten Linux-Verteilungen wie Almalinux vorinstalliert ist.

Standardmäßig wird die Firewall eingeschaltet, was bedeutet, dass eine sehr begrenzte Anzahl von Diensten in der Lage ist, eingehenden Verkehr zu erhalten. Dies ist eine schöne Sicherheitsfunktion, aber es bedeutet, dass der Benutzer sachkundig genug sein muss, um die Firewall zu konfigurieren, wenn er einen neuen Dienst auf dem System installiert, wie zum Beispiel HTTPD oder SSH. Andernfalls können Verbindungen aus dem Internet diese Dienste nicht erreichen.

Anstatt die Firewall auf Almalinux vollständig zu deaktivieren, können wir bestimmte Ports über die Firewall erlauben, wodurch eingehende Verbindungen unsere Dienste erreichen können. In diesem Leitfaden sehen wir, wie ein Port durch die Firewall auf Almalinux zuzulassen kann. Fühlen Sie sich frei zu befolgen, ob Sie Almalinux frisch installiert oder von CentOS nach Almalinux migriert haben.

In diesem Tutorial lernen Sie:

- So erlauben Sie einen Port oder Dienst über die Firewall auf Almalinux

- So laden Sie die Firewall neu, damit Änderungen wirksam werden können

- So überprüfen Sie, welche Ports und Dienste in der Firewall geöffnet sind

- So schließen Sie einen Port, nachdem Sie ihn als offen konfigurieren lassen

- Befehlsbeispiele für die Erlaubnis der häufigsten Ports durch Firewall

Erlauben eines Ports durch die Firewall auf Almalinux

Erlauben eines Ports durch die Firewall auf Almalinux | Kategorie | Anforderungen, Konventionen oder Softwareversion verwendet |

|---|---|

| System | Almalinux |

| Software | Firewall |

| Andere | Privilegierter Zugriff auf Ihr Linux -System als Root oder über die sudo Befehl. |

| Konventionen | # - erfordert, dass gegebene Linux -Befehle mit Root -Berechtigungen entweder direkt als Stammbenutzer oder mit Verwendung von ausgeführt werden können sudo Befehl$ - Erfordert, dass die angegebenen Linux-Befehle als regelmäßiger nicht privilegierter Benutzer ausgeführt werden können |

So lassen Sie einen Port durch Firewall auf Almalinux

Befolgen Sie die folgenden Schritt -für -Schritt. Sie sehen auch, wie Sie die offenen Ports überprüft, die Firewalld konfiguriert hat.

- Wenn Sie nach offenen Firewall -Anschlüssen auf RHEL 8 / CentOS 8 Linux überprüfen, ist es wichtig zu wissen. Erstens kann der Firewall-Port im Rahmen eines vorkonfigurierten Dienstes eröffnet werden. Nehmen Sie dieses Beispiel, wo wir den Hafen öffnen für

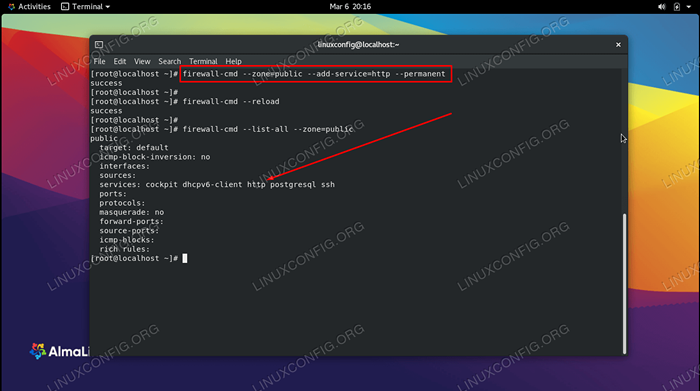

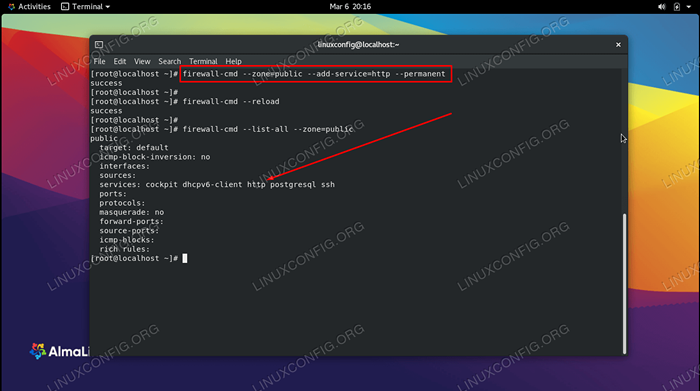

HttpzumöffentlichZone.# Firewall-cmd --zone = public --add-service = http --permanent

Das Hinzufügen des HTTP -Dienstes zu Firewalld ist natürlich dem Eröffnungsport entspricht

80. - Zweitens können die Ports direkt als benutzerdefinierte Benutzer vordefinierte Ports geöffnet werden. Nehmen Sie dieses Beispiel, wo wir den Port öffnen

8080.# Firewall-cmd --zone = public --add-port 8080/tcp --permanent

Da 8080 keinen zugeordneten Dienst hat, müssen wir die Portnummer an und nicht einen Dienstnamen angeben, wenn wir diesen Port öffnen möchten.

- Um zu überprüfen, welche Serviceports geöffnet sind, führen Sie den folgenden Befehl aus.

# Firewall-cmd --zone = public-list-services cockpit dhcpv6-client http https ssh

Die obigen Dienste (Cockpit, DHCP, HTTP, HTTPS und SSH) haben ihre relevanten Portnummern geöffnet.

- Verwenden Sie diesen Befehl, um zu überprüfen, welche Portnummern geöffnet sind.

# Firewall-cmd --zone = public-list-ports 20/tcp 8080/tcp

Die obigen Ports,

20Und8080, sind offen für eingehende Verkehr. - Nachdem Sie Ihre Ports und Dienste über die Firewall zugelassen haben, müssen wir Firewall neu laden, damit die Änderungen wirksam werden müssen. Alle Regeln mit dem

--dauerhaftDie Option wird nun Teil der Laufzeitkonfiguration. Regeln ohne diese Option werden verworfen.# Firewall-CMD-Reload

- Wir können auch eine Liste aller offenen Dienste und Ports sehen, indem wir die verwenden

--Liste alle aufMöglichkeit.# Firewall-CMD-List-All Public (aktiv) Ziel: Standard-ICMP-Block-Inversion: Keine Schnittstellen: ENS160 Quellen: Dienste: Cockpit DHCPV6-Client HTTP SSH-Anschlüsse: 443/TCP-Protokolle: Maskerade: No Forward-Ports: Quellportierungen: ICMP-Blocks: Rich Regeln:

- Beachten Sie, dass Firewall mit Zonen funktioniert. Je nachdem, welche Zone Ihre Netzwerkschnittstelle verwendet, müssen Sie möglicherweise Ihren zulässigen Port zu dieser bestimmten Zone hinzufügen. Der erste Schritt oben zeigt, wie Sie der „öffentlichen“ Zone eine Regel hinzufügen können. Um die Regeln für diese Zone speziell zu sehen, verwenden Sie weiter die

--Zone =Syntax.# Firewall-CMD-List-All --zone = Public Public (aktiv) Ziel: Standard ICMP-Block-Inversion: Keine Schnittstellen: ENS160 Quellen: Dienste: Cockpit DHCPv6-Client HTTP SSH-Ports: 443/TCP-Protokolle: Masquerade: KEINE SCHREIBUNGSPORTS: Quellports: ICMP-Blocks: Rich Rules:

- Wenn Sie einen der zuvor konfigurierten offenen Ports schließen müssen, können Sie die folgende Befehlssyntax verwenden. In diesem Beispiel schließen wir den Port für HTTPS.

# Firewall-cmd --zone = public --permanent--remove-service = https

Das ist alles dazu. Um mehr über Firewalld und die zu erfahren Firewall-CMD Linux-Befehl, sehen Sie sich unsere spezielle Anleitung zur Einführung in die Firewalld und Firewall-CMD an.

Common Port Beispiele

Verwenden Sie die folgenden Befehle als einfache Referenzhandbuch, um einige der häufigsten Dienste über die Firewall auf Almalinux zu ermöglichen.

- Erlauben Sie HTTP durch Firewall.

# Firewall-cmd --zone = public --add-service = http --permanent

- Erlauben Sie HTTPs durch Firewall.

# Firewall-cmd --zone = public --add-service = https --permanent

- Lassen Sie MySQL durch Firewall.

# Firewall-cmd --zone = public --add-service = mysql --permanent

- Lassen Sie SSH durch Firewall.

# Firewall-cmd --zone = public --add-service = ssh --permanent

- DNS durch Firewall erlauben.

# Firewall-cmd --zone = public --add-service = dns --permanent

- Erlauben Sie Postgresql durch Firewall.

# Firewall-cmd --zone = public --add-service = postgreSql --permanent

- Telnet durch Firewall erlauben.

# Firewall-cmd --zone = public --add-service = telnet --permanent

Gedanken schließen

In diesem Leitfaden haben wir gesehen. Dies beinhaltete die Verwendung des mit Firewall verbundenen Firewall-CMD. Wir haben auch mehrere Beispiele gesehen, um viele der häufigsten Dienste durch die Firewall zu ermöglichen. Denken Sie daran, besondere Aufmerksamkeit auf die Zone zu achten, auf die Sie Ihre neuen Regeln anwenden.

Verwandte Linux -Tutorials:

- So deaktivieren/aktivieren Sie Firewall auf Almalinux

- So definieren Sie eine benutzerdefinierte Firewall -Zone

- Linux: Setup SSH

- Dinge zu installieren auf Ubuntu 20.04

- So zeigen/prüfen/überprüfen Sie auf Ubuntu Linux nach offenen Ports

- Installieren Sie Firewalld auf CentOS Linux -System

- GNU/Linux Allgemeiner Fehlerbehebungsleitfaden für Anfänger

- Linux -Download

- So verwenden Sie den Befehl TCPDump unter Linux

- So überwachen Sie die Netzwerkaktivität auf einem Linux -System