So prüfen Sie die Leistung, die Sicherheit und die Fehlerbehebung der Netzwerke unter Linux - Teil 12

- 1252

- 76

- Tom Jakobs

Eine solide Analyse eines Computernetzes beginnt mit dem Verständnis der verfügbaren Tools, um die Aufgabe auszuführen, wie die richtigen (n) für jeden Schritt des Weges und nicht zuletzt, wo Sie beginnen sollen.

Dies ist der letzte Teil der Lfce (Linux Foundation Certified Engineer) Serie, hier werden wir einige bekannte Tools überprüfen, um die Leistung zu untersuchen und die Sicherheit eines Netzwerks zu erhöhen und was zu tun ist, wenn die Dinge nicht wie erwartet laufen.

Linux Foundation Certified Engineer - Teil 12

Linux Foundation Certified Engineer - Teil 12 Einführung des Linux Foundation -Zertifizierungsprogramms

Bitte beachten Sie, dass diese Liste nicht vorgibt, umfassend zu sein.

Welche Dienste laufen und warum?

Eines der ersten Dinge, die ein Systemadministrator über jedes System wissen muss, ist das, was Dienste ausführen und warum. Mit diesen Informationen in der Hand ist es eine kluge Entscheidung, alle zu deaktivieren, die nicht streng notwendig sind, und zu viele Server in derselben physischen Maschine zu meiden.

Zum Beispiel müssen Sie Ihre deaktivieren Ftp Server, wenn Ihr Netzwerk keine benötigt (es gibt übrigens sicherere Methoden, um Dateien über ein Netzwerk zu teilen). Darüber hinaus sollten Sie vermeiden, einen Webserver und einen Datenbankserver im selben System zu haben. Wenn eine Komponente beeinträchtigt wird, besteht der Rest das Risiko, ebenfalls beeinträchtigt zu werden.

Untersuchung von Sockelverbindungen mit SS

ss Wird verwendet, um Socket -Statistiken abzugeben, und zeigt Informationen ähnlich wie Netstat, obwohl es mehr TCP- und Statusinformationen anzeigen kann als andere Tools. Außerdem ist es in aufgeführt Mann Netstat als Ersatz für Netstat, was veraltet ist.

In diesem Artikel konzentrieren wir uns jedoch nur auf die Informationen zur Netzwerksicherheit im Zusammenhang mit der Netzwerksicherheit.

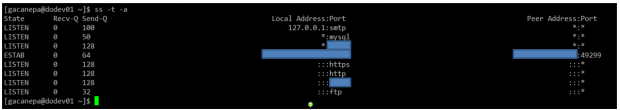

Beispiel 1: Anzeigen aller TCP -Ports (Sockets), die auf unserem Server geöffnet sind

Alle Dienste, die auf ihren Standardports ausgeführt werden (ich.e. HTTP auf 80, MySQL auf 3306) werden durch ihre jeweiligen Namen angezeigt. Andere (hier aus Datenschutzgründen verdeckt) werden in ihrer numerischen Form gezeigt.

# ss -t -a

Überprüfen Sie alle offenen TCP -Anschlüsse

Überprüfen Sie alle offenen TCP -Anschlüsse Die erste Spalte zeigt die TCP Geben Sie während der zweiten und dritten Spalte die Datenmenge an. Die vierten und fünften Spalten zeigen die Quell- und Zielbuchsen jeder Verbindung.

Nebenbei bemerkt möchten Sie RFC 793 überprüfen, um Ihren Speicher über mögliche TCP -Zustände zu aktualisieren, da Sie auch die Nummer und den Zustand der offenen TCP -Verbindungen überprüfen müssen, um sich über (d) DOS -Angriffe aufmerksam zu machen.

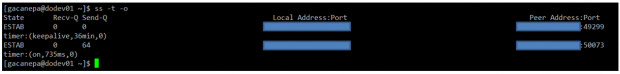

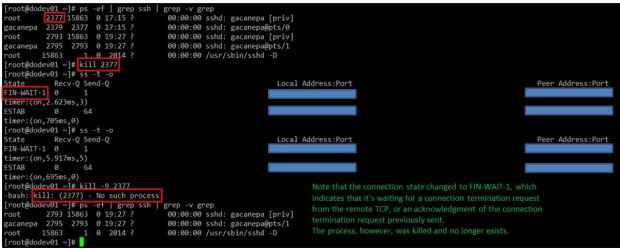

Beispiel 2: Anzeige aller aktiven TCP -Verbindungen mit ihren Timern

# ss -t -o

Überprüfen Sie alle aktiven Verbindungen

Überprüfen Sie alle aktiven Verbindungen In der obigen Ausgabe sehen Sie, dass 2 etablierte SSH -Verbindungen vorhanden sind. Wenn Sie den Wert des zweiten Feldes von bemerken Timer:, Sie werden einen Wert von bemerken 36 Minuten in der ersten Verbindung. Das ist die Zeit, bis die nächste Keepalive -Sonde gesendet wird.

Da es sich um eine Verbindung handelt, die am Leben gehalten wird, können Sie sicher annehmen, dass dies eine inaktive Verbindung ist und so den Prozess abtöten kann, nachdem er seine herausgefunden hat PID.

Töten Sie den aktiven Prozess

Töten Sie den aktiven Prozess Was die zweite Verbindung betrifft, können Sie sehen, dass sie derzeit verwendet wird (wie angegeben von ON).

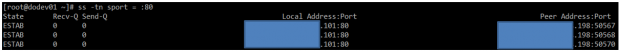

Beispiel 3: Filterverbindungen nach Socket filtern

Angenommen, Sie möchten TCP -Verbindungen per Socket filtern. Aus Sicht des Servers müssen Sie nach Verbindungen überprüfen, in denen der Quellport 80 ist.

# ss -tn Sport =: 80

Ergebend…

Filterverbindungen per Socket filtern

Filterverbindungen per Socket filtern Schutz vor dem Port -Scan mit NMAP

Das Port -Scan ist eine gemeinsame Technik, die von Crackern verwendet wird, um aktive Hosts zu identifizieren und Ports in einem Netzwerk zu öffnen. Sobald eine Verwundbarkeit entdeckt wurde, wird sie ausgenutzt, um Zugriff auf das System zu erhalten.

Ein weises Sysadminal. Das wird .. genannt "Defensiv -Port -Scan”.

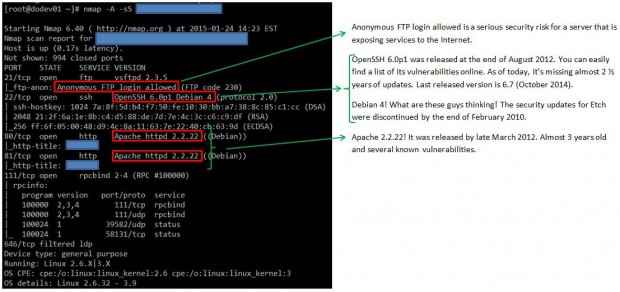

Beispiel 4: Anzeigen von Informationen zu offenen Ports

Sie können den folgenden Befehl verwenden, um zu scannen, welche Ports auf Ihrem System oder in einem Remote -Host geöffnet sind:

# NMAP -a -SS [IP -Adresse oder Hostname]

Der obige Befehl scannt den Host nach Betriebssystem Und Ausführung Erkennung, Portinformationen und Traceroute (-A). Endlich, -ss sendet a TCP Syn Scannen Sie, verhindern Sie, dass NMAP den 3-Wege-TCP-Handshake abschließt und somit normalerweise keine Protokolle auf der Zielmaschine hinterlassen.

Bevor Sie mit dem nächsten Beispiel fortfahren, denken Sie bitte daran, dass das Portscannen keine illegale Aktivität ist. Was illegal ist, ist, die Ergebnisse für einen böswilligen Zweck zu verwenden.

Beispielsweise gibt die Ausgabe des obigen Befehls gegen den Hauptserver einer lokalen Universität Folgendes zurück (nur ein Teil des Ergebnisses wird aus Gründen der Kürze angezeigt):

Überprüfen Sie die offenen Ports

Überprüfen Sie die offenen Ports Wie Sie sehen, haben wir mehrere Anomalien entdeckt, die wir gut tun sollten, um den Systemadministratoren an dieser örtlichen Universität zu melden.

Dieser spezielle Port -Scan -Vorgang enthält alle Informationen, die auch durch andere Befehle erhalten werden können, z. B.:

Beispiel 5: Anzeigen von Informationen zu einem bestimmten Port in einem lokalen oder entfernten System

# NMAP -P [Port] [Hostname oder Adresse]

Beispiel 6: Traceroute zu und herausfinden, die Version von Diensten und Betriebssystemen herausfinden, Hostname

# NMAP -a [Hostname oder Adresse]

BEISPIEL 7: SCRÜFEN SIE DER SPRECHEN SCHLIESSENSCHAFTS ODER HOSTS

Sie können auch mehrere Ports (Bereich) oder Subnetze wie folgt scannen:

# NMAP -P 21,22,80 192.168.0.0/24

Notiz: Dass der obige Befehl auf allen Hosts in diesem Netzwerksegment die Ports 21, 22 und 80 scannt.

Sie können die überprüfen Mann Seite Weitere Informationen zur Ausführung anderer Arten des Portscannens. NMAP ist in der Tat ein sehr leistungsfähiges und vielseitiges Netzwerk für Netzwerk -Mapper -Dienstprogramm.

Seiten: 1 2- « Cloudberry -Sicherung für Linux -Überprüfung und -installation

- Nehmen Sie an einem zusätzlichen Ubuntu DC mit SAMBA4 AD DC für Failover Replication - Teil 5 teil - Teil 5 »