So überprüfen und Patch -Meltdown -CPU -Sicherheitsanfälligkeit unter Linux

- 4247

- 492

- Aileen Dylus

Kernschmelze ist eine Sicherheitsanfälligkeit auf Chip-Ebene, die die grundlegendste Isolation zwischen Benutzerprogrammen und dem Betriebssystem bricht. Es ermöglicht ein Programm, auf die privaten Speicherbereiche des Betriebssystems und der anderen Programme anderer Programme zuzugreifen und möglicherweise sensible Daten wie Passwörter, Krypto-Keys und andere Geheimnisse zu stehlen.

Gespenst ist ein Sicherheitsfehler auf Chipebene, der die Isolation zwischen verschiedenen Programmen bricht. Es ermöglicht einem Hacker, fehlerfreie Programme dazu zu bringen, seine sensiblen Daten einzubrechen.

Diese Fehler wirken sich auf mobile Geräte, PCs und Cloud -Systeme aus. Abhängig von der Infrastruktur des Cloud -Anbieters kann es möglich sein, auf Daten von anderen Kunden zuzugreifen/zu stehlen.

Wir sind auf ein nützliches Shell -Skript gestoßen, das Ihr Linux -System scannt, um zu überprüfen, ob Ihr Kernel über die bekannten korrekten Minderungen verfügt Kernschmelze Und Gespenst Anschläge.

Specree-Meltdown-Checker ist ein einfaches Shell -Skript, um zu überprüfen, ob Ihr Linux -System gegen die 3 anfällig ist “Spekulative Ausführung” Cves (Gemeinsame Schwachstellen und Expositionen) die Anfang dieses Jahres veröffentlicht wurden. Sobald Sie es ausgeführt haben, wird Ihr derzeit laufender Kernel inspiziert.

Wenn Sie mehrere Kernel installiert haben und einen Kernel, den Sie nicht ausführen, inspizieren möchten, können Sie ein Kernelbild in der Befehlszeile angeben.

Es wird wesentlich versuchen, Minderungen zu erkennen, einschließlich zurückgeschützter Nicht-Vanilla-Patches, ohne die auf dem System beworbene Kernel-Versionsnummer zu berücksichtigen. Beachten Sie, dass Sie dieses Skript mit Root -Berechtigungen starten sollten, um genaue Informationen unter Verwendung des Sudo -Befehls zu erhalten.

$ git klone https: // github.COM/Speed47/Spectre-Meltdown-Prüfer.Git $ CD Specree-Meltdown-Checker/ $ sudo ./Specree-Meltdown-Checker.Sch

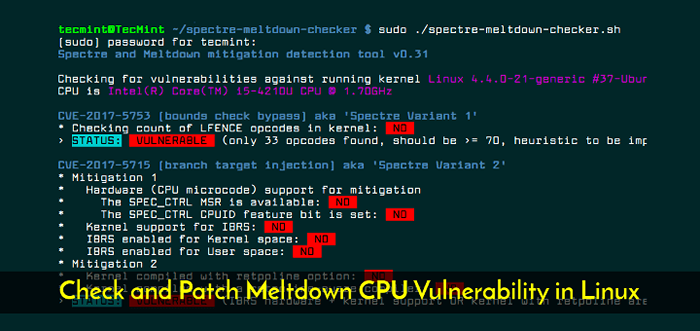

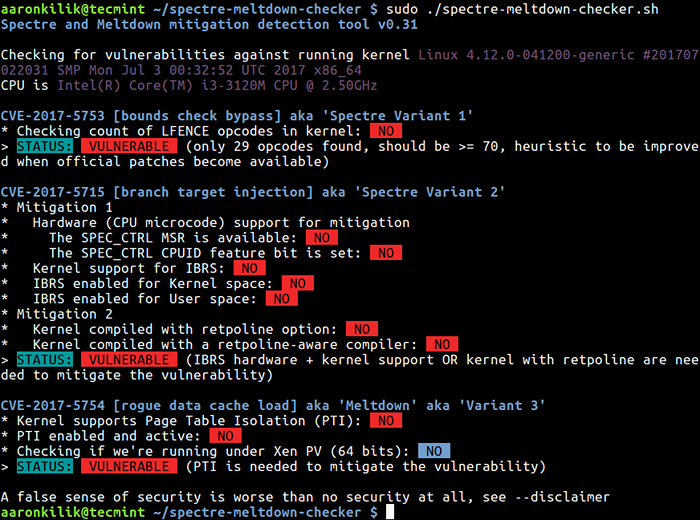

Überprüfen Sie die Schwachstellen der Kernschmelze und der Gespensterung

Überprüfen Sie die Schwachstellen der Kernschmelze und der Gespensterung Aus den Ergebnissen des obigen Scans ist unser Testkern für die anfällig für die 3 Cves. Darüber hinaus sind hier einige wichtige Punkte zu diesen Prozessorfehler zu beachten:

- Wenn Ihr System über einen verletzlichen Prozessor verfügt und einen unpatchierten Kernel ausführt, ist es nicht sicher, mit sensiblen Informationen zu arbeiten, ohne die Informationen zu veröffentlichen.

- Glücklicherweise gibt es Software -Patches gegen Meltdown und Spectre, mit Details in der Homepage für Meltdown und Spectre Research.

Die neuesten Linux -Kerne wurden neu gestalt. Aktualisieren Sie daher Ihre Kernelversion und Neustart Der Server, um Aktualisierungen wie gezeigt anzuwenden.

$ sudo yum update [auf centos/rhel] $ sudo dnf update [auf fedora] $ sudo apt -Get -Update [auf Debian/Ubuntu] # Pacman -Syu [auf Arch Linux]

Nach dem Neustart scannen Sie erneut mit Specree-Meltdown-Checker.Sch Skript.

Sie finden eine Zusammenfassung der CVE.

- « So steuern Sie Systemd Services auf Remote Linux Server

- Amplify - Nginx -Überwachung einfach gemacht »