So überprüfen Sie die Integrität von Datei und Verzeichnis mithilfe von AIDE unter Linux

- 4665

- 1316

- Ilja Köpernick

In unserem Mega -Leitfaden zur Verhärtung und Sicherung von CentOs 7 unter dem Abschnitt “System intern schützen”, Eines der nützlichen Sicherheitsinstrumente, die wir für den internen Systemschutz vor Viren, Rootkits, Malware und die Erkennung von nicht autorisierten Aktivitäten aufgeführt haben, ist BERATER.

BERATER (Erweiterte Intrusion Detection -Umgebung) ist ein kleines, aber leistungsstarkes, kostenloses Tool zur Erkennung von Open Source Intrusion Detection, das vordefinierte Regeln zum Überprüfen der Datei- und Verzeichnisintegrität in UNIX-ähnlichen Betriebssystemen wie Linux verwendet. Es ist eine unabhängige statische Binärin für vereinfachte Client/Server -Überwachungskonfigurationen.

Es ist featurereich: Verwendet nur Textkonfigurationsdateien und Datenbanks, erleichtert die Verwendung. Unterstützt mehrere Nachrichten -Digest -Algorithmen wie, aber nicht beschränkt auf MD5, SHA1, RMD160, Tiger; Unterstützt gemeinsame Dateiattribute; Unterstützt auch leistungsstarke reguläre Ausdrücke, um Dateien und Verzeichnisse suchend zu skannen oder auszuschließen.

Außerdem kann es mit außergewöhnlicher Unterstützung für GZIP -Komprimierung, POSIX -ACL, SELINUX, XATTRS und erweiterte Dateisystemattribute kompiliert werden.

AIDE funktioniert, indem eine Datenbank erstellt wird (die lediglich ein Schnappschuss ausgewählter Teile des Dateisystems ist) aus den regulären Expressionsregeln, die in den Konfigurationsdateien definiert sind (n). Sobald diese Datenbank initialisiert ist, können Sie die Integrität der Systemdateien dagegen überprüfen. In dieser Anleitung wird angezeigt, wie AISE unter Linux installiert und verwendet wird.

So installieren Sie AIDE unter Linux

AIDE ist in offiziellen Repositories von Mainstream Linux -Verteilungen verpackt, um den Befehl für Ihre Verteilung mit einem Paketmanager auszuführen.

# APT Installieren Sie AIDE [auf Debian/Ubuntu] # Yum Aide [auf RHEL/Centos] # DNF Installieren Sie AIDE [auf Fedora 22+] # Zypper Installieren Sie AIDE [on OpenSuse] # Emerge Aide [auf Gentoo]

Nach der Installation ist die Hauptkonfigurationsdatei lautet /etc/Aide.Conf. Um die installierte Version anzuzeigen und Zeitparameter zu kompilieren, führen Sie den folgenden Befehl in Ihrem Terminal aus:

# AIDE -V

Probenausgabe

Aide 0.14 Mit folgenden Optionen kompiliert.Conf "

Sie können die Konfiguration mit Ihrem bevorzugten Editor öffnen.

# vi /etc /Aide.Conf

Es verfügt über Richtlinien, die den Datenbankspeicherort, den Berichtsstandort, die Standardregeln, die Verzeichnisse/Dateien in der Datenbank definieren, die in der Datenbank aufgenommen werden sollen.

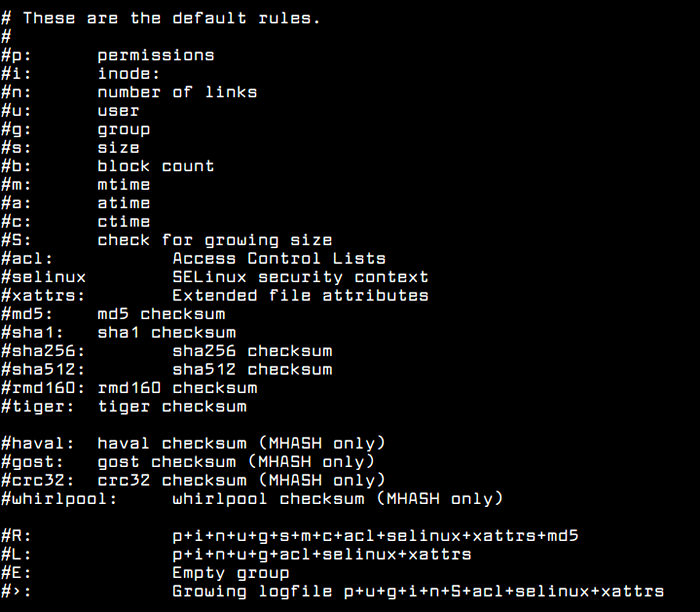

Verständnis von Standardhelferregeln

AIDE -Standardregeln

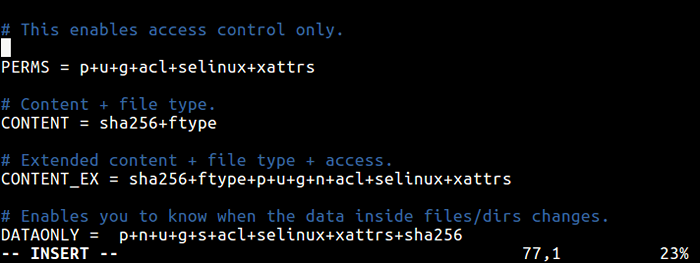

AIDE -Standardregeln Mit den oben genannten Standardregeln können Sie neue benutzerdefinierte Regeln in der definieren Berater.Conf Datei zum Beispiel.

Perms = p+u+g+acl+selinux+xattrs

Der Perms Die Regel wird nur für die Zugriffskontrolle verwendet. Sie werden Änderungen an Datei- oder Verzeichnissen basierend auf Datei-/Verzeichnisberechtigungen, Benutzer, Gruppen, Zugriffskontrollberechtigten, SELINUX -Kontext und Dateiattributen erkannt.

Dadurch wird nur Dateiinhalte und Dateityp überprüft.

Inhalt = SHA256+FTTYPE

Dies ist eine erweiterte Version der vorherigen Regel, die erweiterte Inhalte, Dateityp und Zugriff überprüft werden.

Content_ex = sha256+ftype+p+u+g+n+acl+selinux+xattrs

Der Daten Die folgende Regel hilft dabei, Änderungen in Daten in allen Dateien/Verzeichnissen zu erkennen.

DataOnly = p+n+u+g+s+acl+selinux+xattrs+SHA256

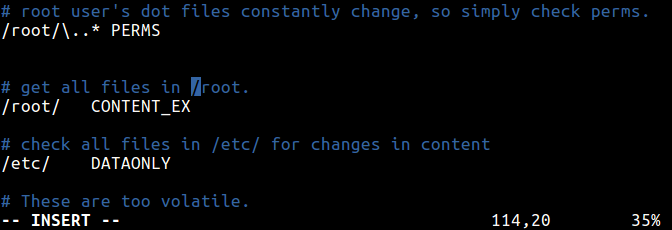

Konfigurieren Sie AIDE -Regeln

Konfigurieren Sie AIDE -Regeln Definieren von Regeln zum Ansehen von Dateien und Verzeichnissen

Sobald Sie Regeln definiert haben, können Sie die Datei und Verzeichnisse angeben, die Sie beobachten sollen. Bei der obigen Perms -Regel werden die Berechtigungen für alle Dateien im Stammverzeichnis überprüft.

/root/\… * Perms

Dadurch werden alle Dateien in der geprüft /Wurzel Verzeichnis für Änderungen.

/ root/ content_ex

Um Änderungen in Daten in allen Dateien/Verzeichnissen unter zu erkennen /usw/, benutze das.

/ etc/ datenonly

Konfigurieren Sie AIDE -Regeln für das Dateisystem

Konfigurieren Sie AIDE -Regeln für das Dateisystem Verwenden Sie AIDE, um die Datei- und Verzeichnisintegrität unter Linux zu überprüfen

Konstruieren Sie zunächst eine Datenbank mit den Überprüfungen, die mithilfe der durchgeführt werden --drin Flagge. Dies wird voraussichtlich vor der Verbindung Ihres Systems mit einem Netzwerk erfolgen.

Der folgende Befehl erstellt eine Datenbank, die alle Dateien enthält, die Sie in Ihrer Konfigurationsdatei ausgewählt haben.

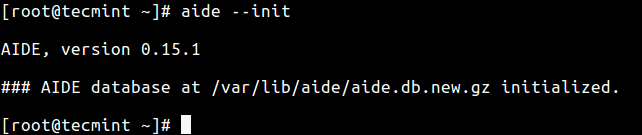

# AIDE -INIT

Initialisieren Sie die AIDE -Datenbank

Initialisieren Sie die AIDE -Datenbank Benennen Sie dann die Datenbank in um /var/lib/AIDE/AIDE.db.gz Vor dem Fahren mit diesem Befehl.

# MV/var/lib/AIDE/AIDE.db.neu.GZ/var/lib/AIDE/AIDE.db.gz

Es wird empfohlen, die Datenbank an einen sicheren Ort zu verschieben, der möglicherweise in einem schreibgeschützten Medien oder in anderen Maschinen schreibgeschrieben ist, jedoch sicherstellen, dass Sie die Konfigurationsdatei aktualisieren, um sie von dort aus zu lesen.

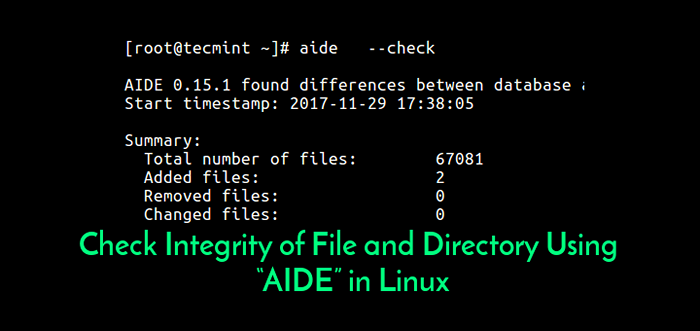

Nachdem die Datenbank erstellt wurde, können Sie nun die Integrität der Dateien und Verzeichnisse mit dem überprüfen --überprüfen Flagge.

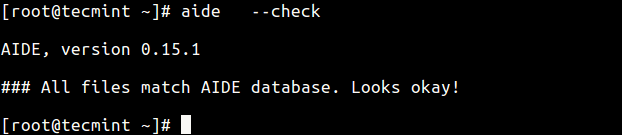

# AIDE -CHECK

Es wird den Snapshot in der Datenbank gelesen und es mit den Dateien/Verzeichnissen vergleicht. Wenn es Änderungen an Orten findet, die Sie möglicherweise nicht erwarten, generiert es einen Bericht, den Sie dann überprüfen können.

Führen Sie die Dateiintegritätsprüfung aus

Führen Sie die Dateiintegritätsprüfung aus Da das Dateisystem keine Änderungen vorgenommen hat, erhalten Sie nur eine ähnliche Ausgabe wie oben. Versuchen Sie nun, einige Dateien im Dateisystem in Bereichen zu erstellen, die in der Konfigurationsdatei definiert sind.

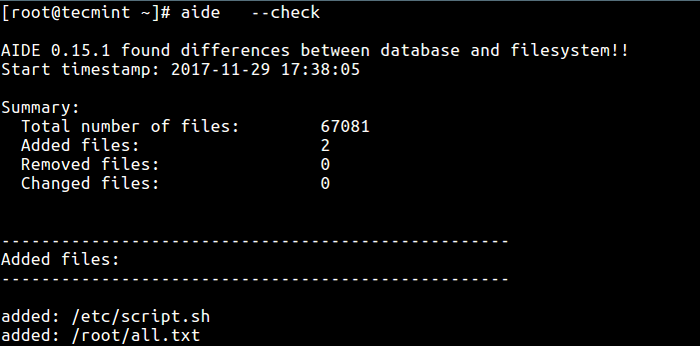

# vi /etc /skript.sh # berühre alle.txt

Führen Sie dann noch einmal einen Scheck aus, der die oben hinzugefügten Dateien melden sollte. Die Ausgabe dieses Befehls hängt von den Teilen des Dateisystems ab, das Sie für die Überprüfung konfiguriert haben. Es kann eine lange Überstunden sein.

# AIDE -CHECK

Änderungen des Dateisystems überprüfen

Änderungen des Dateisystems überprüfen Sie müssen regelmäßig AIDE -Überprüfungen ausführen. Bei Änderungen an bereits ausgewählten Dateien oder bei der Zugabe neuer Dateidefinitionen in der Konfigurationsdatei aktualisieren Sie immer die Datenbank mithilfe der Datenbank --aktualisieren Möglichkeit:

# AIDE -Update

Nachdem Sie ein Datenbankaktualisierung ausgeführt haben, um die neue Datenbank für zukünftige Scans zu verwenden, benennen Sie sie immer in sie um /var/lib/AIDE/AIDE.db.gz:

# MV/var/lib/AIDE/AIDE.db.neu.GZ/var/lib/AIDE/AIDE.db.gz

Das ist alles fürs Erste! Beachten Sie jedoch diese wichtigen Punkte:

- Ein Merkmal für die meisten Intrusion -Erkennungssysteme, die inklusive AIDE -AIDE -Systeme sind, besteht darin, dass sie keine Lösungen für die meisten Sicherheitsschleifenlöcher auf einem System zur Verfügung stellen. Sie helfen jedoch bei der Erleichterung des Intrusion -Reaktionsprozesses, indem sie Systemadministratoren helfen, Änderungen an Systemdateien/Verzeichnissen zu untersuchen. Sie sollten also immer wachsam sein und Ihre aktuellen Sicherheitsmaßnahmen weiter aktualisieren.

- Es wurde dringend empfohlen, die neu erstellte Datenbank, die Konfigurationsdatei und die AIDE-Binärdatei an einem sicheren Ort wie schreibgeschütztem Medien zu halten (möglich, wenn Sie aus der Quelle installieren).

- Für zusätzliche Sicherheit sollten Sie die Konfiguration und/oder Datenbank unterzeichnen.

Weitere Informationen und Konfigurationen finden Sie auf der Seite der Mann oder finden Sie die AIDE -Homepage: http: // AIDE.SourceForge.Netz/

- « 12 MySQL/Mariadb Security Best Practices für Linux

- So installieren Sie den X-Cart-Einkaufswagen unter Linux »