So konfigurieren Sie den LDAP -Client zur Verbindung der externen Authentifizierung

- 1534

- 50

- Madleen Vater

LDAP (kurz für Leichtes Verzeichniszugriffsprotokoll) ist ein Branchenstandard, der weit verbreitete Protokolle für den Zugriff auf Verzeichnisdienste ist.

Ein Verzeichnisdienst in einfachen Worten ist eine zentralisierte, netzwerkbasierte Datenbank, die für den Lesezugriff optimiert ist. Es speichert und bietet Zugriff auf Informationen, die entweder zwischen Anwendungen geteilt werden müssen oder hoch verteilt ist.

Verzeichnisdienste spielen eine wichtige Rolle bei der Entwicklung von Intranet- und Internetanwendungen, indem Sie Informationen über Benutzer, Systeme, Netzwerke, Anwendungen und Dienste im gesamten Netzwerk teilen.

Ein typischer Anwendungsfall für LDAP soll eine zentralisierte Speicherung von Benutzernamen und Passwörtern anbieten. Auf diese Weise können verschiedene Anwendungen (oder Dienste) eine Verbindung zum LDAP -Server herstellen, um Benutzer zu validieren.

Nach dem Einrichten einer Arbeit LDAP Server müssen Bibliotheken auf dem Client installieren, um eine Verbindung dazu herzustellen. In diesem Artikel werden wir zeigen.

Ich hoffe.

So installieren und konfigurieren Sie den LDAP -Client in Ubuntu und CentOS

Auf den Client -Systemen müssen Sie einige erforderliche Pakete installieren, um die Authentifizierungsmechanismus mit einem LDAP -Server korrekt zu funktionieren.

Konfigurieren Sie den LDAP -Client in Ubuntu 16.04 und 18.04

Beginnen Sie zunächst mit der Installation der erforderlichen Pakete, indem Sie den folgenden Befehl ausführen.

$ sudo APT Update && sudo apt install libnss-ldap libpam-ldap ldap-utils nscd

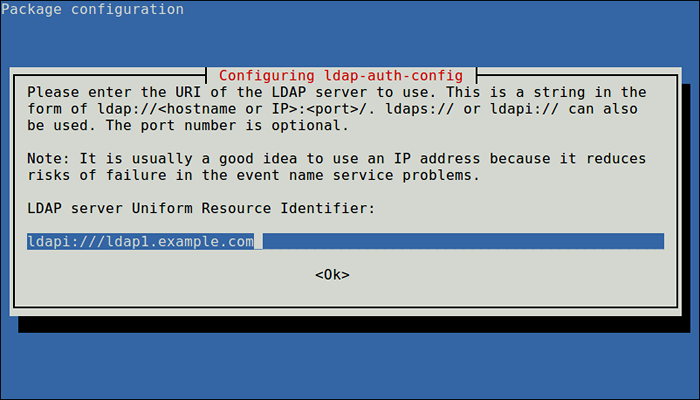

Während der Installation werden Sie aufgefordert, Einzelheiten zu Ihrer zu erhalten LDAP Server (Geben Sie die Werte gemäß Ihrer Umgebung an). Notiere dass der ldap-auth-config Paket, das automatisch installiert ist.

Geben Sie LDAP Server URI ein

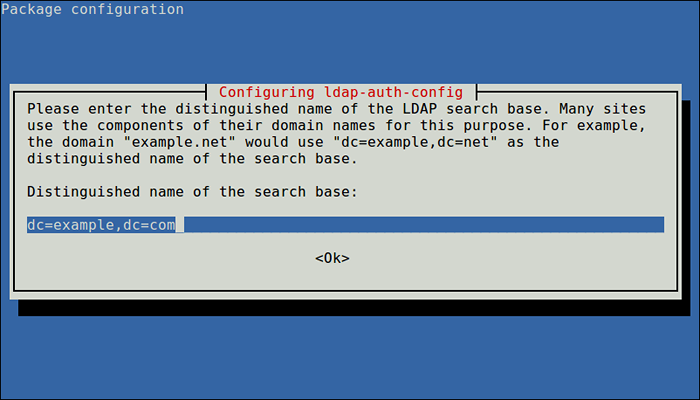

Geben Sie LDAP Server URI ein Geben Sie anschließend den Namen der LDAP -Suchbasis ein. Sie können die Komponenten ihrer Domainnamen für diesen Zweck verwenden, wie im Screenshot gezeigt.

Geben Sie die LDAP -Suchbasis ein

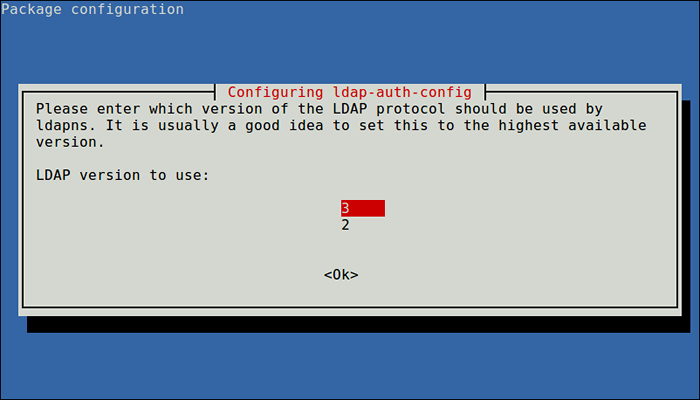

Geben Sie die LDAP -Suchbasis ein Wählen Sie auch die zu verwendende LDAP -Version aus und klicken Sie auf OK.

Wählen Sie LDAP -Version

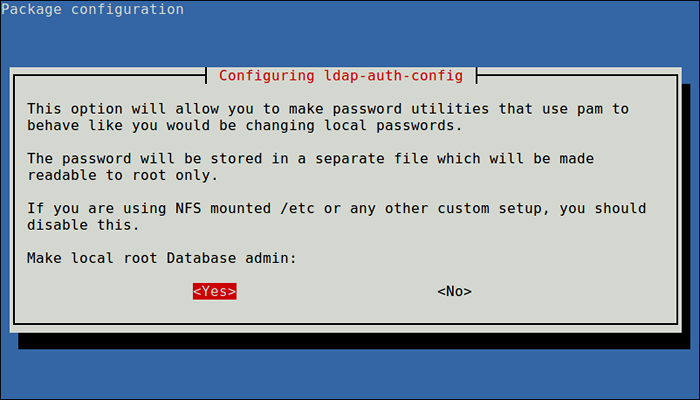

Wählen Sie LDAP -Version Konfigurieren Sie nun die Option, damit Sie die Verwendung von Kennwortprodukten erstellen können Pam Um sich so zu verhalten, als würden Sie lokale Passwörter ändern und klicken Ja weitermachen…

Machen Sie lokale Root -Datenbankadministrator

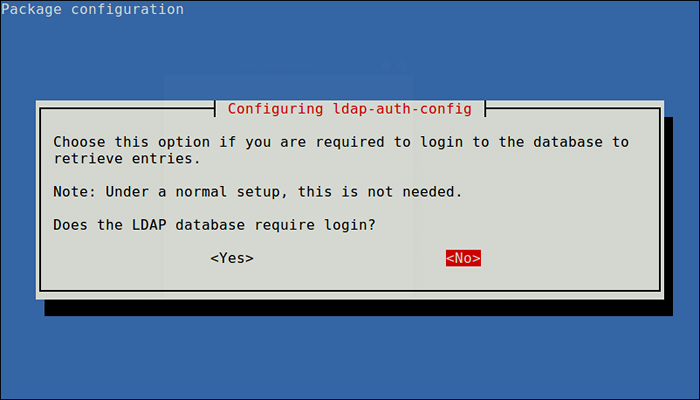

Machen Sie lokale Root -Datenbankadministrator Deaktivieren Sie als Nächst.

Deaktivieren Sie die Anmeldung in der LDAP -Datenbank

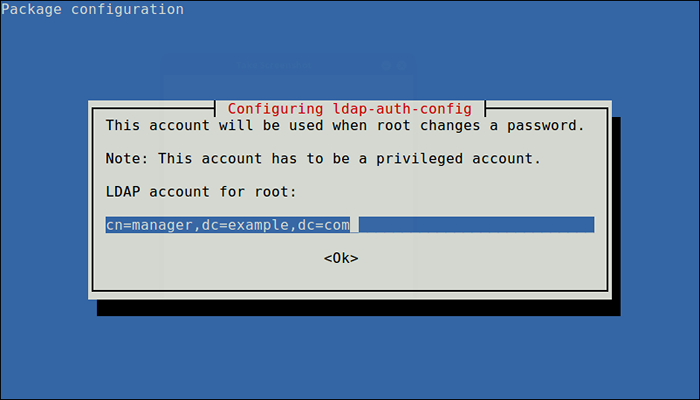

Deaktivieren Sie die Anmeldung in der LDAP -Datenbank Definieren Sie auch das LDAP -Konto für das Root und klicken Sie auf OK.

Definieren Sie LDAP -Konto für die Stamm

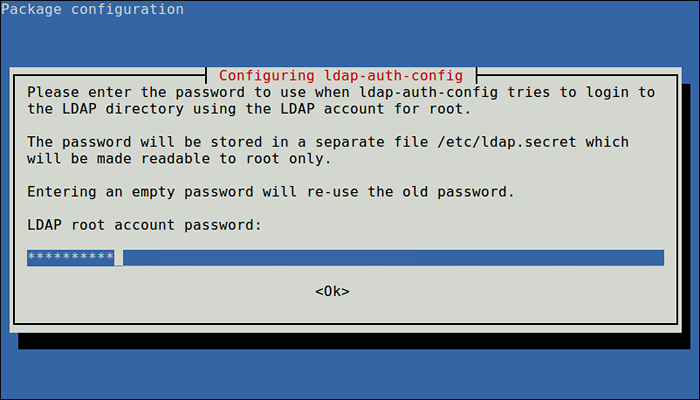

Definieren Sie LDAP -Konto für die Stamm Geben Sie als Nächstes das zu verwendende Passwort ein, wenn ldap-auth-config Versucht, sich im LDAP -Verzeichnis mit dem LDAP -Konto für das Root anzumelden.

Geben Sie das LDAP -Root -Passwort ein

Geben Sie das LDAP -Root -Passwort ein Die Ergebnisse des Dialogs werden in der Datei gespeichert /etc/ldap.Conf. Wenn Sie Änderungen vornehmen möchten, öffnen und bearbeiten Sie diese Datei mit Ihrem bevorzugten Befehlszeileneditor.

Konfigurieren Sie als Nächstes das LDAP -Profil für NSS durch Ausführen.

$ sudo Author -Client -Config -t NSS -p lac_ldap

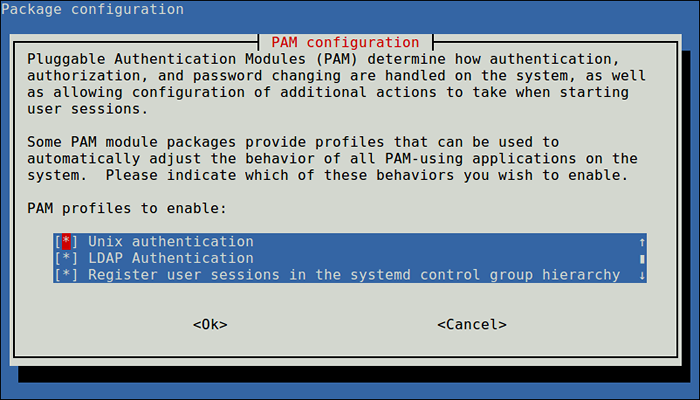

Konfigurieren Sie dann das System so, dass sie LDAP für die Authentifizierung verwenden, indem Sie die PAM -Konfigurationen aktualisieren. Wählen Sie im Menü LDAP und alle anderen Authentifizierungsmechanismen, die Sie benötigen. Sie sollten jetzt in der Lage sein, LDAP-basierte Anmeldeinformationen zu verwenden.

$ sudo pam-auth-update

Konfigurieren Sie den PAM -Authentifizierungsmechanismus

Konfigurieren Sie den PAM -Authentifizierungsmechanismus Falls Sie möchten, dass das Home-Verzeichnis des Benutzers automatisch erstellt wird.

$ sudo vim /etc /pam.D/Gemeinsame Sitzung

Fügen Sie diese Zeile hinzu.

Sitzung erforderlich pam_mkhomedir.Also Skel =/etc/skels mask = 077

Speichern Sie die Änderungen und schließen Sie die Datei. Dann starten Sie die neu neu NCSD (Nennen Sie Service Cache Daemon) Service mit dem folgenden Befehl.

$ sudo systemCTL Neustart NSCD $ sudo systemCTL aktivieren NSCD

Notiz: Wenn Sie Replikation verwenden, müssen sich LDAP -Clients auf mehrere in angegebene Server beziehen /etc/ldap.Conf. Sie können alle Server in dieser Form angeben:

URI LDAP: // LDAP1.Beispiel.com ldap: // ldap2.Beispiel.com

Dies impliziert, dass die Anfrage zum Zeitpunkt steht und wenn die Anbieter (LDAP1.Beispiel.com) wird nicht reagiert, die Verbraucher (LDAP2.Beispiel.com) wird versuchen, erreicht zu werden, um es zu verarbeiten.

Um die LDAP -Einträge für einen bestimmten Benutzer vom Server zu überprüfen, führen Sie die aus Getent -Befehl, Zum Beispiel.

$ Getent Passwd Tecmint

Wenn im obigen Befehl Details des angegebenen Benutzers aus dem angezeigt werden /etc/passwd Datei, Ihr Client-Computer ist jetzt so konfiguriert, dass Sie sich mit dem LDAP-Server authentifizieren.

Konfigurieren Sie den LDAP -Client in CentOS 7

Führen Sie den folgenden Befehl aus, um die erforderlichen Pakete zu installieren. Beachten Sie, dass in diesem Abschnitt das System in diesem Abschnitt als nicht verwurzelter administrativer Benutzer verwendet wird, verwenden Sie die Sudo -Befehl Alle Befehle ausführen.

# yum update && yum install OpenLdap OpenLdap-Clients NSS-PAM-LDAPD

Ermöglichen Sie als nächstes das Client -System, sich mit LDAP zu authentifizieren. Du kannst den ... benutzen Authconfig Dienstprogramm, eine Schnittstelle zum Konfigurieren der Systemauthentifizierungsressourcen.

Führen Sie den folgenden Befehl aus und ersetzen Sie Beispiel.com mit Ihrer Domain und dc = Beispiel, dc = com Mit Ihrem LDAP -Domänencontroller.

# authconfig --enableldap --enableldapAuth -ldapServer = ldap.Beispiel.com -ldapbasedn = "dc = Beispiel, dc = com" -enablemkhomedir - -update

Im obigen Befehl die --EnableMkhomedir Die Option erstellt bei der ersten Verbindung ein lokales Benutzer -Home -Verzeichnis, wenn keine vorhanden ist.

Testen Sie als Nächst Tecmint.

$ Getent Passwd Tecmint

Der obige Befehl sollte Details des angegebenen Benutzers aus dem angezeigt /etc/passwd Datei, die impliziert, dass der Client -Computer jetzt so konfiguriert ist, dass sie sich mit dem LDAP -Server authentifizieren.

Wichtig: Wenn Selinux in Ihrem System aktiviert ist, müssen Sie eine Regel hinzufügen, um das Erstellen von Home -Verzeichnissen automatisch nach Mkhomedir.

Weitere Informationen erhalten Sie in der entsprechenden Dokumentation vom OpenLDAP -Software -Dokumentkatalog.

Zusammenfassung

LDAP, ist ein weit verbreitetes Protokoll zum Abfragen und Ändern eines Verzeichnisdienstes. In diesem Handbuch haben wir gezeigt, wie Sie einen LDAP -Client so konfigurieren, dass Sie eine Verbindung zu einer externen Authentifizierungsquelle in Ubuntu und CentOS -Client -Maschinen herstellen können. Sie können alle Fragen oder Kommentare hinterlassen, die Sie möglicherweise im folgenden Feedback -Formular verwenden.

- « So konfigurieren und pflegen Sie hohe Verfügbarkeit/Clustering unter Linux

- Überwachung der Linux -Serversicherheit mit OSQuery »