So erfassen Sie RootKits in Windows 10 (ausführliche Anleitung)

- 3477

- 671

- Tom Jakobs

Rootkits werden von Hackern verwendet, um anhaltende, scheinbar nicht nachweisbare Malware in Ihrem Gerät zu verbergen, die Daten oder Ressourcen stillschweigend stiehlt, manchmal im Laufe von mehreren Jahren. Sie können auch in der Keylogger -Mode verwendet werden, in der Ihre Tastenanschläge und Kommunikation überprüft werden, um den Zuschauer Datenschutzinformationen zu erhalten.

In dieser speziellen Hacking-Methode wurde vor Microsoft Vista mehr Relevanz vor 2006 aufgetreten. Der Kernel Patch Protection (KPP) veranlasste Malware-Autoren, ihre Angriffsmethoden zu ändern, und erst im Jahr 2018 mit dem Zacinlo-AD-Betrugsbetrieb hat Rootkits wieder ins Rampenlicht gelangen.

Inhaltsverzeichnis

Zacinlo war tatsächlich seit fast sechs Jahren im Spiel, bevor er entdeckt wurde. Die RootKit -Komponente war sehr konfigurierbar und schützte sich vor Prozessen, die sie für ihre Funktionalität als gefährlich eingestuft hatte. Sie war in der Lage, SSL -Kommunikation abzufangen und zu entschlüsseln.

Es würde alle Konfigurationsdaten in der Windows -Registrierung verschlüsseln und speichern und während Windows mithilfe eines anderen Namen. Dies half ihm, die Erkennung durch Ihre Standard -Antiviren -Software zu entdecken.

Dies zeigt, dass eine Standard -Antiviren- oder Antimalware -Software nicht ausreicht, um RootKits zu erkennen. Obwohl es einige Top -Antimalware -Programme gibt, die Sie auf den Verdacht eines Rootkit -Angriffs aufmerksam machen.

Die 5 wichtigsten Attribute einer guten Antivirensoftware

Die meisten prominenten Antivirenprogramme heute werden alle fünf dieser bemerkenswerten Methoden zum Erkennen von Rootkits durchführen.

- Signaturbasierte Analyse - Die Antivirus -Software vergleichen protokollierte Dateien mit bekannten Signaturen von RootKits. Die Analyse wird auch nach Verhaltensmustern suchen, die bestimmte Betriebsaktivitäten bekannter Rootkits nachahmen, wie z. B. aggressive Port.

- Abfangenerkennung - Das Windows -Betriebssystem verwendet Zeigertabellen, um Befehle auszuführen, von denen bekannt ist, dass sie einen Rootkit zum Handeln fordern. Da Rootkits versuchen, etwas, das als Bedrohung angesehen wird, zu ersetzen oder zu ändern.

- Multi-Source-Datenvergleich - Rootkits können bei ihrem Versuch, verborgen zu bleiben, bestimmte Daten ändern, die in einer Standarduntersuchung dargestellt werden. Die zurückgegebenen Ergebnisse von Systemanrufen mit hohem und niedrigem System können das Vorhandensein eines Rootkit verschenken. Die Software kann auch den in den RAM geladenen Prozessspeicher mit dem Inhalt der Datei auf der Festplatte vergleichen.

- Integritätsprüfung - Jede Systembibliothek besitzt eine digitale Signatur, die zum Zeitpunkt des als „sauberen“ als „sauberen“ erstellt wurde. Gute Sicherheitssoftware kann die Bibliotheken auf eine Änderung des Codes überprüfen, der zum Erstellen der digitalen Signatur verwendet wird.

- Registrierungsvergleiche - Die meisten Antiviren -Softwareprogramme haben diese in einem voreingestellten Zeitplan. Eine saubere Datei wird mit einer Client-Datei in Echtzeit verglichen, um festzustellen, ob der Client eine nicht revestierte ausführbare Datei ist oder enthält (enthält (.exe).

Rootkit -Scans durchführen

Das Durchführen eines Rootkit -Scans ist der beste Versuch, Rootkit -Infektionen zu erkennen. Meistens kann Ihrem Betriebssystem nicht vertraut werden, um einen eigenen Rootkit selbst zu identifizieren, und stellt eine Herausforderung, seine Anwesenheit zu bestimmen. Rootkits sind Master -Spione, die ihre Spuren in fast jeder Runde bedecken und in der Lage sind, in Sichtweite versteckt zu bleiben.

Wenn Sie vermuten, dass ein Rootkit -Virus -Angriff auf Ihrer Maschine stattgefunden hat, besteht eine gute Strategie zur Erkennung darin, den Computer auszusetzen und den Scan aus einem bekannten sauberen System auszuführen. Eine todsichere Möglichkeit, einen Rootkit in Ihrer Maschine zu lokalisieren, ist eine Speicher -Dump -Analyse. Ein Rootkit kann die Anweisungen nicht verbergen, die Ihrem System, sobald er sie im Speicher der Maschine ausführt.

Verwendung von Windbg für Malwareanalyse

Microsoft Windows hat ein eigenes Debugging-Tool mit mehreren Funktionen bereitgestellt, mit dem Debugging-Scans für Anwendungen, Treiber oder das Betriebssystem selbst durchgeführt werden können. Es wird Kernel-Mode- und Benutzermoduscode debuggen, Crash-Dumps analysieren und die CPU-Register untersuchen.

Einige Windows -Systeme werden mit bereits gebündelten Windbg -Systemen geliefert. Diejenigen ohne müssen es aus dem Microsoft Store herunterladen. Die Windbg -Vorschau ist die modernere Version von Windbg, die den Augen visuell, schnellere Fenster, vollständige Skripten und dieselben Befehle, Erweiterungen und Workflows wie das Original liefert.

Zum Minimum können Sie Windbg verwenden, um einen Speicher oder einen Crash -Dump, einschließlich eines blauen Bildschirms des Todes (BSOD), zu analysieren. Aus den Ergebnissen können Sie nach Indikatoren für einen Malware -Angriff suchen.Wenn Sie der Meinung sind, dass eines Ihrer Programme durch das Vorhandensein von Malware behindert werden oder mehr Speicher als erforderlich ist, können Sie eine Dump -Datei erstellen und Windbg verwenden, um sie zu analysieren.

Ein kompletter Speichermagel kann einen erheblichen Speicherplatz einnehmen, sodass es möglicherweise besser ist, eine auszuführen Kernelmodus Dump oder Small Memory Dump stattdessen stattdessen. Ein Kernel-Mode-Dump enthält zum Zeitpunkt des Absturzes alle Speicherverbrauchsinformationen des Kernels. Ein kleiner Speichermüll enthält grundlegende Informationen zu unterschiedlichen Systemen wie Treibern, Kernel und mehr, ist jedoch im Vergleich winzig.

Kleine Speichermumpen sind nützlicher bei der Analyse, warum ein BSOD aufgetreten ist. Zum Erkennen von Rootkits ist eine vollständige oder Kernelversion hilfreicher.

Erstellen einer Kernel-Mode-Dump-Datei

Eine Kernel-Mode-Dump-Datei kann auf drei Arten erstellt werden:

- Aktivieren Sie die Dump -Datei vom Bedienfeld, damit das System selbst abstürzen kann

- Aktivieren Sie die Dump -Datei vom Bedienfeld, um das System zum Absturz zu zwingen

- Verwenden Sie ein Debugger -Tool, um eines für Sie zu erstellen

Wir werden mit Choice Nummer drei gehen.

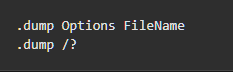

Um die erforderliche Dump -Datei auszuführen, müssen Sie den folgenden Befehl nur in das Befehlsfenster von Windbg eingeben.

Ersetzen Dateinamen mit einem entsprechenden Namen für die Dump -Datei und die “?" mit einem F. Stellen Sie sicher, dass das „F“ Kleinbuchstaben ist oder dass Sie eine andere Art von Dump -Datei erstellen.

Sobald der Debugger seinen Kurs ausgeführt hat (der erste Scan dauert beträchtliche Minuten), wurde eine Dump -Datei erstellt und Sie können Ihre Ergebnisse analysieren.

Verstehen Sie, wonach Sie suchen, wie z. B. die Verwendung des flüchtigen Speichers (RAM), um das Vorhandensein eines Rootkits zu bestimmen, das Erfahrung und Tests erfordert. Es ist möglich, für einen Anfänger nicht empfohlen zu werden, um Malware zu testen, die Techniken auf einem Live -System entdecken. Um dies zu tun, wird erneut Expertise und ausführliches Wissen über die Funktionsweise von Windbg aufnehmen, um nicht versehentlich ein Live-Virus in Ihr System einzusetzen.

Es gibt sicherere, anfängerfreundlichere Möglichkeiten, um unseren gut versteckten Feind aufzudecken.

Zusätzliche Abtastmethoden

Manuelle Erkennung und Verhaltensanalyse sind auch zuverlässige Methoden zum Erkennen von Rootkits. Der Versuch, den Ort eines Rootkits zu entdecken.

Sie können nach Rootkits in heruntergeladenen Software -Bündeln suchen, indem Sie fortschrittliche oder benutzerdefinierte Installationsoptionen während der Installation verwenden. Was Sie suchen müssen, sind unbekannte Dateien, die in den Details aufgeführt sind. Diese Dateien sollten verworfen werden, oder Sie können eine schnelle Suche online nach Verweise auf böswillige Software durchführen.

Firewalls und ihre Protokollierungsberichte sind eine unglaublich effektive Möglichkeit, einen Rootkit zu entdecken. Die Software benachrichtigt Sie, wenn Ihr Netzwerk untersucht wird, und sollte vor der Installation nicht erkennbare oder verdächtige Downloads unter Quarantäne gestellt werden.

Wenn Sie vermuten, dass ein Rootkit bereits auf Ihrer Maschine ist, können Sie in die Feuerwall -Protokollierungsberichte eintauchen und nach einem gewöhnlichen Verhalten suchen.

Überprüfung von Firewall -Protokollierungsberichten

Sie möchten Ihre aktuellen Firewall-Protokollierungsberichte überprüfen und eine Open-Source-Anwendung wie wie IP -Verkehr Spion Mit Firewall -Protokollfilterfunktionen, ein sehr nützliches Werkzeug. Die Berichte zeigen Ihnen, was erforderlich ist, wenn ein Angriff auftritt.

Wenn Sie ein großes Netzwerk mit einem eigenständigen Ausstiegsfordiewall haben, ist IP -Verkehrspion nicht erforderlich. Stattdessen sollten Sie in der Lage sein, die eingehenden und ausgehenden Pakete für alle Geräte und Arbeitsstationen im Netzwerk über die Firewall -Protokolle zu sehen.

Unabhängig davon. Sie können den Datenverkehr für jedes mit demselbe Netzwerk verbundene Gerät identifizieren.

Es kann auch von Vorteil sein, Windows Firewall -Protokolldateien zu aktivieren. Standardmäßig ist die Protokolldatei deaktiviert. Bedeutet, dass keine Informationen oder Daten geschrieben wurden.

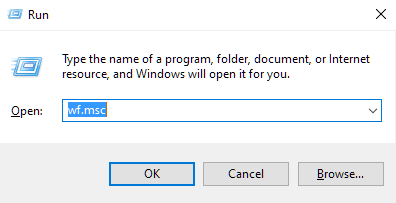

- Öffnen Sie zum Erstellen einer Protokolldatei die Funktionsfunktion, indem Sie die drücken Windows -Schlüssel + r.

- Typ wf.MSC in die Schachtel und drücken Sie Eingeben.

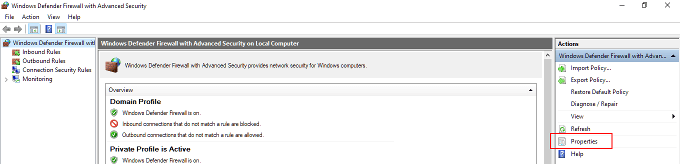

- In der Windows -Firewall und im erweiterten Sicherheitsfenster heben Sie im Menü "Windows Defender Firewall mit erweiterter Sicherheit auf dem lokalen Computer" aus. Auf dem Menü ganz rechts unter "Aktionen" klicken Sie auf "Aktionen" Eigenschaften.

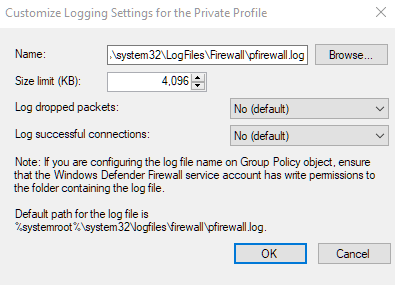

- Navigieren Sie im neuen Dialogfenster zur Registerkarte "Private Profil" und wählen Sie Anpassen, Dies ist im Abschnitt „Protokollierung“ zu finden.

- Mit dem neuen Fenster können Sie auswählen, wie groß eine Protokolldatei zu schreiben ist, wo die Datei gesendet werden soll und ob sie nur abgelegte Pakete, erfolgreiche Verbindung oder beides protokolliert werden sollen.

- Abgelassene Pakete sind diejenigen, die Windows Firewall in Ihrem Namen blockiert hat.

- Standardmäßig speichern Windows Firewall -Protokolleinträge nur die letzten 4 MB Daten und finden Sie in der %Systemroot%\ System32 \ logFiles \ Firewall \ Pfirewall.Protokoll

- Denken Sie daran, dass die Erhöhung der Größengrenze für die Datennutzung für Protokolle die Leistung Ihres Computers beeinflussen kann.

- Drücken Sie OK wenn fertig.

- Wiederholen Sie dieselben Schritte, die Sie gerade auf der Registerkarte "Private Profil" durchlaufen haben.

- Protokolle werden nun sowohl für öffentliche als auch für private Verbindungen generiert. Sie können die Dateien in einem Texteditor wie Notepad anzeigen oder in eine Tabelle importieren.

- Sie können jetzt die Dateien der Protokolls in ein Datenbank -Parser -Programm wie IP -Verkehrspion exportieren, um den Datenverkehr für eine einfache Identifizierung zu filtern und zu sortieren.

Halten Sie Ausschau nach etwas Außergewöhnlichem in den Protokolldateien. Auch der geringste Systemfehler kann eine Rootkit -Infektion anzeigen. Etwas im Sinne einer übermäßigen CPU- oder Bandbreitennutzung, wenn Sie nichts zu anspruchsvolles oder überhaupt ein wichtiger Hinweis haben.

- « 5 beste Android -Emulatoren für Windows 10 PCs

- So öffnen Sie eine gesperrte Datei, wenn ein anderes Programm sie verwendet »