So aktivieren Sie TLS 1.3 in Apache und Nginx

- 2452

- 254

- Marleen Weight

Tls 1.3 ist die neueste Version der Transportschichtsicherheit (Tls) Protokoll und es basiert auf dem vorhandenen 1.2 Spezifikationen mit dem richtigen IETF -Standard: RFC 8446. Es bietet eine stärkere Sicherheit und höhere Leistungsverbesserungen gegenüber seinen Vorgängern.

In diesem Artikel zeigen wir Ihnen eine Schritt-für-Schritt-Anleitung, um ein gültiges TLS-Zertifikat zu erhalten und das neueste zu aktivieren Tls 1.3 Versionsprotokoll auf Ihrer gehosteten Domain auf Apache oder Nginx Webserver.

Anforderungen:

- Apache Version 2.4.37 oder mehr.

- Nginx Version 1.13.0 oder mehr.

- OpenSSL Version 1.1.1 oder mehr.

- Ein gültiger Domänenname mit korrekt konfigurierten DNS -Datensätzen.

- Ein gültiges TLS -Zertifikat.

Installieren Sie das TLS -Zertifikat von Let's Encrypt

Um eine freie zu erhalten SSL -Zertifikat aus Lassen Sie uns verschlüsseln, Sie müssen installieren Gipfel.Sch Client und auch wenige benötigte Pakete auf Linux -System wie gezeigt.

# APT Install -y Socat Git [auf Debian/Ubuntu] # DNF Install -y -Socat Git [auf Rhel/Centos/Fedora] # mkdir/etc/letsencrypt # git klone https: // github.com/neilpang/acme.Sch.Git # CD ACME.Sch # ./Gipfel.sh -install -home/etc/letSecrypt -Accountemail [E -Mail geschützt] # CD ~ #/etc/letsencrypt/acme.sh -issue -standalone -zu Hause /etc /letsencrypt -d Beispiel.com --ocsp-must-Stapel-TEYLENGEN 2048 #/etc/letsencrypt/acme.sh -issue -standalone -zu Hause /etc /letsencrypt -d Beispiel.com-OCSP-MUST-STAPLE-TEYLENGH EC-256

NOTIZ: Ersetzen Beispiel.com im obigen Befehl mit Ihrem realen Domain -Namen.

Sobald Sie ein SSL -Zertifikat installiert haben, können Sie weiter fortfahren, um aktiviert zu werden Tls 1.3 auf Ihrer Domain, wie unten erläutert.

Aktivieren Sie TLS 1.3 auf nginx

Wie ich in den obigen Anforderungen erwähnt habe, das Tls 1.3 wird beginnend von unterstützt Nginx 1.13 Ausführung. Wenn Sie die ältere Nginx -Version ausführen, müssen Sie zunächst ein Upgrade auf die neueste Version haben.

# APT INSTALLEN NINGINX # YUM INSTALLEN SIE NGINX

Überprüf den Nginx Version und die OpenSSL Version, gegen die Nginx zusammengestellt wurde (stellen Sie sicher, dass die nginx Version ist mindestens 1.14 Und OpenSSL Ausführung 1.1.1).

# nginx -v

Probenausgabe

Nginx Version: Nginx/1.14.1 gebaut von GCC 8.2.1 20180905 (Red Hat 8.2.1-3) (GCC) gebaut mit OpenSSL 1.1.1 FIPS 11. September 2018 TLS SNI -Unterstützung aktiviert…

Starten Sie nun die Nginx -Installation, aktivieren und überprüfen Sie sie.

# Systemctl start nginx.Service # systemCTL aktivieren nginx.Service # SystemCtl Status Nginx.Service

Öffnen Sie nun die Nginx Vhost -Konfiguration /etc/nginx/conf.d/Beispiel.com.Conf Datei mit Ihrem bevorzugten Editor.

# vi/etc/nginx/conf.d/Beispiel.com.Conf

und lokalisieren ssl_protocols Richtlinie und Anhängen TLSV1.3 Am Ende der Linie wie unten gezeigt

Server Hören 443 SSL HTTP2; Hören [::]: 443 SSL HTTP2; server_name Beispiel.com; # RSA SSL_Certificate/etc/letSencrypt/Beispiel.com/fullchain.cer; ssl_certificate_key/etc/letsencrypt/Beispiel.com/Beispiel.com.Taste; # ECDSA SSL_Certificate/etc/letSencrypt/Beispiel.com_ecc/fullchain.cer; ssl_certificate_key/etc/letsencrypt/Beispiel.com_ecc/Beispiel.com.Taste; SSL_Protocols TLSV1.2 TLSV1.3; ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE- RSA-AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256 '; ssl_prefer_server_ciphers on;

Überprüfen Sie schließlich die Konfiguration und laden Sie Nginx neu laden.

# nginx -t # systemctl reload nginx.Service

Aktivieren Sie TLS 1.3 in Apache

Von Apache 2.4.37, Sie können die Vorteile nutzen Tls 1.3. Wenn Sie die ältere Version von ausführen Apache, Sie müssen zuerst ein Upgrade auf die neueste Version haben.

# APT APache2 # yum Installieren Sie HTTPD installieren

Nach der Installation können Sie den Apache und die OpenSSL -Version überprüfen, gegen die Apache kompiliert wurde.

# HTTPD -v # OpenSSL -Version

Starten Sie nun die Nginx -Installation, aktivieren und überprüfen Sie sie.

-------------- Auf Debian/Ubuntu -------------- # Systemctl Start Apache2.Service # SystemCTL aktivieren apache2.Service # SystemCtl Status Apache2.Service -------------- Auf rhel/centos/fedora -------------- # Systemctl Start HTTPD.Service # SystemCTL Aktivieren Sie HTTPD.Service # SystemCTL Status HTTPD.Service

Öffnen Sie nun die Datei der virtuellen Host -Konfiguration von Apache mit Ihrem bevorzugten Editor.

# vi/etc/httpd/conf.D/Vhost.conf oder # vi/etc/apache2/apache2.Conf

und lokalisieren ssl_protocols Richtlinie und Anhängen TLSV1.3 Am Ende der Linie wie unten gezeigt.

Sslengine auf # rSA SSL_Certificate/etc/letSencrypt/Beispiel.com/fullchain.cer; ssl_certificate_key/etc/letsencrypt/Beispiel.com/Beispiel.com.Taste; # ECDSA SSL_Certificate/etc/letSencrypt/Beispiel.com_ecc/fullchain.cer; ssl_certificate_key/etc/letsencrypt/Beispiel.com_ecc/Beispiel.com.Taste; SSL_Protocols TLSV1.2 TLSV1.3 ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE- RSA-AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256 '; ssl_prefer_server_ciphers on; SSLCertificateFile/etc/letSencrypt/live/Beispiel.com/cert.PEM SSLCertificateKeyFile/etc/letSencrypt/live/Beispiel.com/privkey.PEM SSLCertificatechainFile/etc/letSencrypt/live/Beispiel.com/kette.PEM Serveradmin [E -Mail geschützt] Servername www.Beispiel.Com Serveralias Beispiel.com #documentroot/data/httpd/htdocs/Beispiel.com/documentRoot/data/httpd/htdocs/example_hueman/ # log -Dateiorte Loglevel Warn ERRAGELOG/VAR/LOG/HTTPD/Beispiel.com/httpseserror.Log CustomLog "|/usr/sbin/rotatelogs/var/log/httpd/Beispiel.com/httpsAccess.Protokoll.%Y-%M-%D 86400 "kombiniert

Überprüfen Sie schließlich die Konfiguration und laden Sie Apache neu.

-------------- Auf Debian/Ubuntu -------------- # apache2 -t # systemCTL RELOAD APache2.Service -------------- Auf rhel/centos/fedora -------------- # httpd -t # systemctl reload httpd.Service

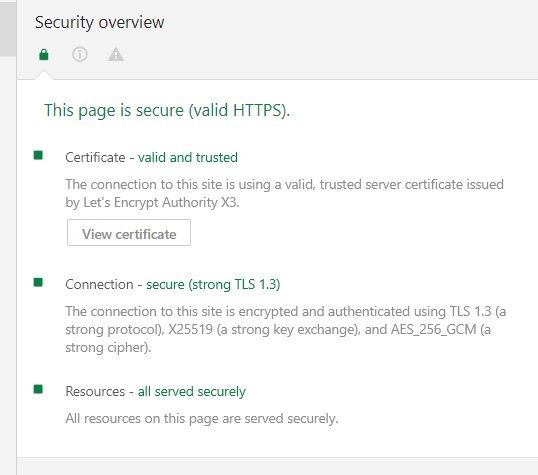

Überprüfen Sie die Site verwendet TLS 1.3

Sobald Sie über einen Webserver konfiguriert haben, können Sie überprüfen Tls 1.3 Protokoll unter Verwendung von Tools zur Entwicklung von Chrombrowser Chrom 70+ Ausführung.

Überprüfen Sie TLS 1.3 Protokoll auf Domäne

Überprüfen Sie TLS 1.3 Protokoll auf Domäne Das ist alles. Sie haben erfolgreich aktiviert Tls 1.3 Protokoll auf Ihrer Domäne, die auf Apache- oder Nginx -Webservern gehostet wird. Wenn Sie Fragen zu diesem Artikel haben, können Sie sich im Kommentarbereich unten im Kommentarbereich fragen.