So verschlüsseln Sie Laufwerke mit Luks in Fedora Linux

- 972

- 205

- Madleen Vater

In diesem Artikel werden wir kurz über die Blockverschlüsselung, Linux Unified Key Setup, erklären (Luks) und beschreibt die Anweisungen zum Erstellen eines verschlüsselten Blockgeräts in Fedora Linux.

Verschlüsselung der Geräte blockieren

Die Verschlüsselung von Block -Geräte wird verwendet, um die Daten auf einem Blockgerät zu sichern, indem Sie sie verschlüsseln und Daten entschlüsseln, muss ein Benutzer eine Passphrase oder einen Schlüssel zum Zugriff liefern. Dies gibt zusätzliche Sicherheitsmechanismen, da es den Inhalt des Geräts schützt, auch wenn es physisch vom System abgelöst wurde.

Einführung in Luks

Luks (Linux Unified Key Setup) ist der Standard für die Verschlüsselung von Block Device unter Linux, die ein On-Disk-Format für die Daten und eine Passphrase-/Schlüsselverwaltungsrichtlinie erstellt. Es speichert alle erforderlichen Setup -Informationen im Partitionsheader (auch bekannt als Luks Header) und ermöglicht es Ihnen, Daten nahtlos zu transportieren oder zu migrieren.

Luks Verwenden Sie das Kernel Device Mapper -Subsystem mit dem DM-Krypt Modul zur Bereitstellung einer Abbildung auf niedriger Ebene, die Verschlüsselung und Entschlüsselung der Gerätedaten enthält. Sie können das CryptsetUp-Programm verwenden, um Aufgaben auf Benutzerebene auszuführen, z. B. das Erstellen und Zugriff auf verschlüsselte Geräte.

Vorbereitung eines Blockgeräts

Die folgenden Anweisungen zeigen die Schritte zum Erstellen und Konfigurieren verschlüsselter Blockgeräte nach der Installation.

Installiere das Cryptsetup Paket.

# DNF Installieren Sie Cryptsetup-Luks

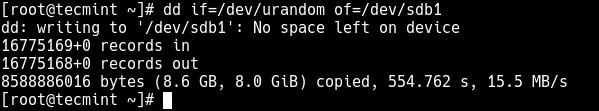

Füllen Sie das Gerät als nächstes mit zufälligen Daten, bevor Sie es verschlüsseln, da dies die Stärke der Verschlüsselung mit den folgenden Befehlen erheblich erhöht.

# dd if =/dev/urandom von =/dev/sdb1 [langsam mit hoher Zufallsdaten] oder # badblocks -c 10240 -s -w -t -Zufall -v/dev/sdb1 [schnell mit hohen Zufallsdaten mit hoher Qualität]

Gerät mit zufälligen Daten füllen

Gerät mit zufälligen Daten füllen Warnung: Die obigen Befehle löschen vorhandene Daten auf dem Gerät aus.

Formatieren eines verschlüsselten Geräts

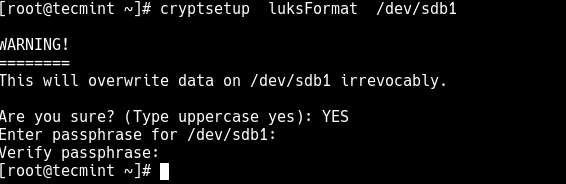

Verwenden Sie als nächstes die Cryptsetup Befehlszeilen-Tool zum Format des Geräts als formatiert DM-Krypt/Luks verschlüsseltes Gerät.

# CryptSetup LuksFormat /Dev /SDB1

Nach dem Ausführen des Befehls werden Sie aufgefordert, einzugeben JA (in Großbuchstaben), um eine Passphrase zweimal zu liefern, damit das Gerät zur Verwendung formatiert werden kann, wie im folgenden Screenshot gezeigt.

Formatvorrichtung mit LUKs

Formatvorrichtung mit LUKs Um zu überprüfen, ob die Operation erfolgreich war, führen Sie den folgenden Befehl aus.

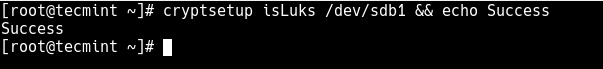

# Cryptsetup isluks /dev /sdb1 && echo Erfolg

Überprüfen Sie die Geräteformatierung

Überprüfen Sie die Geräteformatierung Sie können eine Zusammenfassung der Verschlüsselungsinformationen für das Gerät anzeigen.

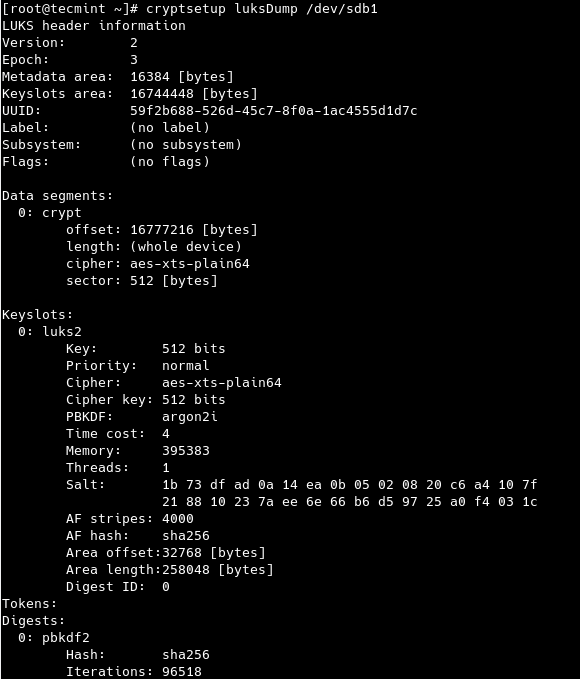

# Cryptsetup Luksdump /dev /sdb1

Geräteverschlüsselungsinformationen

Geräteverschlüsselungsinformationen Erstellen von Zuordnungen, um den Zugriff auf einen entschlüsselten Inhalt zu ermöglichen

In diesem Abschnitt konfigurieren wir, wie Sie auf den entschlüsselten Inhalt des verschlüsselten Geräts zugreifen können. Wir erstellen eine Zuordnung mit dem Kernel-Gerätekarten. Es wird empfohlen, einen aussagekräftigen Namen für diese Zuordnung zu erstellen, so etwas wie Luk-Uuid (Wo wird durch das Gerät ersetzt Luks uuidUniversell eindeutige Kennung).

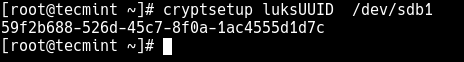

Um Ihr verschlüsseltes Gerät zu erhalten Uuid, Führen Sie den folgenden Befehl aus.

# Cryptsetup Luksuuid /Dev /SDB1

Geräte uUid erhalten

Geräte uUid erhalten Nachdem ich das bekommen habe Uuid, Sie können den Zuordnungsnamen wie gezeigt erstellen (Sie werden aufgefordert, die zuvor erstellte Passphrase einzugeben).

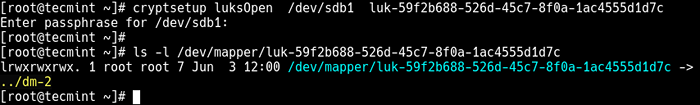

# Cryptsetup Luksopen /Dev /SDB1 LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Wenn der Befehl erfolgreich ist, rief ein Geräteknoten an /Dev/Mapper/Luk-59F2B688-526D-45C7-8F0A-1AC4555D1D7C das repräsentiert das entschlüsselte Gerät.

Geräte -Mapping -Name erstellen

Geräte -Mapping -Name erstellen Das gerade erstellte Blockgerät kann gelesen und geschrieben werden, um jedes andere unverschlüsselte Blockgerät zu mögen. Sie können einige Informationen zum kartierten Gerät sehen, indem Sie den folgenden Befehl ausführen.

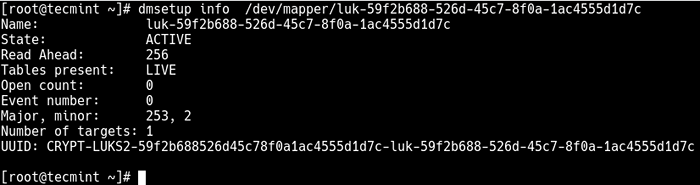

# DMSETUP INFO/DEV/MAPPER/LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Überprüfen Sie die kartierten Geräteinformationen

Überprüfen Sie die kartierten Geräteinformationen Erstellen von Dateisystemen auf dem kartierten Gerät

Jetzt werden wir uns ansehen, wie Sie ein Dateisystem auf dem zugeordneten Gerät erstellen, mit dem Sie den zugeordneten Geräteknoten wie jedes andere Blockgerät verwenden können.

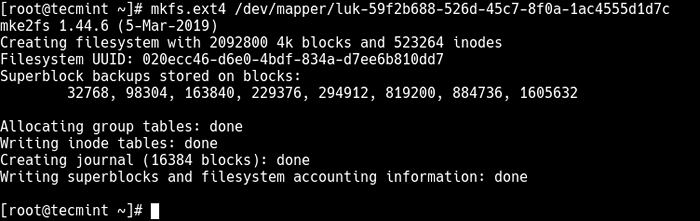

Führen Sie den folgenden Befehl aus, um ein Ext4 -Dateisystem auf dem kartierten Gerät auszuführen.

# MKFS.Ext4/Dev/Mapper/Luk-59F2B688-526D-45C7-8F0A-1AC455D1D7C

Erstellen Sie das Ext4 -Dateisystem auf dem kartierten Gerät

Erstellen Sie das Ext4 -Dateisystem auf dem kartierten Gerät Um das obige Dateisystem zu montieren, erstellen Sie einen Mountspunkt dafür e.G /mnt/verschlüsseltes Gerät und dann wie folgt montieren.

# MKDIR -P/MNT/Verschlüsselte Device # montage/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c/mnt/verschlüsseltes Device/

Fügen Sie Zuordnungsinformationen zu /etc /crypttab und /etc /fstab hinzu

Als Nächst.

Sie sollten die Zuordnungsinformationen in die hinzufügen /etc/crypttab Datei im mit dem folgenden Format.

LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C UUID = 59F2B688-526D-45C7-8F0A-1AC4555D1D7C NONE

im obigen Format:

- lUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C - ist der Mapping -Name

- UUID = 59F2B688-526D-45C7-8F0A-1AC4555D1D7C - ist der Gerätename

Speichern Sie die Datei und schließen Sie sie.

Fügen Sie als nächstes den folgenden Eintrag hinzu zu /etc/fstab So montieren Sie das zugeordnete Gerät beim Systemstiefel automatisch.

/Dev/Mapper/Luk-59F2B688-526D-45C7-8F0A-1AC4555D1D7C/MNT/Verschlüsselter Device ext4 0 0

Speichern Sie die Datei und schließen Sie sie.

Führen Sie dann den folgenden Befehl auf systemd aktualisieren aus diesen Dateien generierte Einheiten.

# Systemctl Daemon-Reload

Backup Luks Header

Zuletzt werden wir abdecken, wie man die Luks -Header unterstützt. Dies ist ein kritischer Schritt, um zu vermeiden, dass alle Daten im verschlüsselten Blockgerät verloren gehen, falls die Sektoren, die die LUKS -Header enthalten, entweder durch Benutzerfehler oder Hardwarefehler beschädigt werden. Diese Aktion ermöglicht die Datenwiederherstellung.

Sichern Sie die Luks -Headers.

# MKDIR/root/backups # Cryptsetup luksheaderbackup-Header-Backup-File Luks-Header/Dev/Mapper/Luk-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Und um die Luks -Header wiederherzustellen.

# Cryptsetup Luksheaderrestore-Header-Backup-File/Root/Backups/Luks-Header/Dev/Mapper/Luk-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Das ist alles! In diesem Artikel haben wir erklärt Luks In Fedora Linux Verteilung. Haben Sie Fragen oder Kommentare zu diesem Thema oder dieser Anleitung, verwenden Sie das folgende Feedback -Formular, um uns zu erreichen?.

- « Einrichten eines sicheren FTP -Servers mit SSL/TLS auf Ubuntu einrichten

- Beste Befehlszeilen-FTP-Clients für Linux »