So verschlüsseln Sie die volle Festplatte, während Sie Ubuntu 22 installieren.04

- 1557

- 275

- Ilja Köpernick

Linux -Verteilungen haben großartige Arbeit geleistet, um zusätzlichen Schutz zu erhalten, indem sie eine vollständige Festplattenverschlüsselung bringen und Marktführer sind.

Ubuntu ist auch mit zahlreichen Merkmalen gebündelt und die Scheibenverschlüsselung ist eine davon von ihnen. Das Aktivieren einer vollständigen Festplattenverschlüsselung ist für diejenigen, die ihre privaten Daten um jeden Preis sichern möchten, entscheidend, auch wenn Ihr Gerät gestohlen wird.

Die vollständige Festplattenverschlüsselung kann nur bei der Installation des Betriebssystems aktiviert werden. Und dies ist der Grund, warum wir es vom Beginn der Installation aktivieren müssen.

In diesem Schritt-für-Schritt-Tutorial können Sie die vollständige Festplattenverschlüsselung aktivieren Ubuntu 22.04 Und zu diesem Zweck werden wir das nutzen LVM (Logische Lautstärkeregemung) Und Luks (Für Verschlüsselungszwecke).

Voraussetzungen:

- Ein bootfähiges USB -Laufwerk.

- Internetverbindung mit genügend Bandbreite, um große Dateien herunterzuladen.

- UEFI fähiges Motherboard.

Aber bevor wir zu dem Prozess springen, lassen Sie uns eine kurze Vorstellung von den Vor- und Nachteilen von haben Scheibenverschlüsselung.

Vor- und Nachteile der Festplattenverschlüsselung

Jede Funktion wird mit Vor- und Nachteilen gebündelt und ist auch bei der Festplattenverschlüsselung anwendbar. Es ist also immer eine gute Idee zu wissen, was zu erwarten ist und was nicht, aus den Schritten, die ausführen werden.

Profis:

- Schützt Ihre sensiblen Daten vor Diebstahl - Ja, dies ist das aufregendste Merkmal der Festplattenverschlüsselung, da Ihre privaten Daten immer gesichert werden, selbst wenn Ihr System gestohlen wird. Dieser Punkt ist bei mobilen Geräten wie Laptops angemessener, was mehr Chancen hat, gestohlen zu werden.

- Speichert Ihre Daten vor Überwachung - Die Chancen, dass Ihr System gehackt wird, sind unter Linux minimal, können jedoch erledigt werden, wenn der Benutzer nicht klug genug ist, sich vor fischigen Betrug zu schützen. Auch wenn Ihr Computer angegriffen wird, kann der Hacker nicht auf Ihre Daten zugreifen, was ein weiterer Beweis ist, der dies aktiviert ist.

Nachteile:

- Auswirkungen auf die Leistung - Dies kann nur auf die Systeme mit wenigen Ressourcen angewendet werden.

Laut uns ist eine vollständige Festplattenverschlüsselung immer die kluge Wahl, da sie viele Profis bietet, während es einfach ist, die Nachteile mit ein paar weiteren Ressourcen zu überwinden. Wenn Sie also mit ein wenig Leistungstropfen für eine bessere Sicherheit in Ordnung sind, beginnen wir mit dem Verschlüsselungsprozess.

Verschlüsseln Sie die gesamte Festplatte in Ubuntu 22.04

Dies ist Anfängerfreundlichkeitsführer und es soll Sie durch jeden Schritt führen. In der Zwischenzeit können fortgeschrittene Benutzer weiterhin davon profitieren.

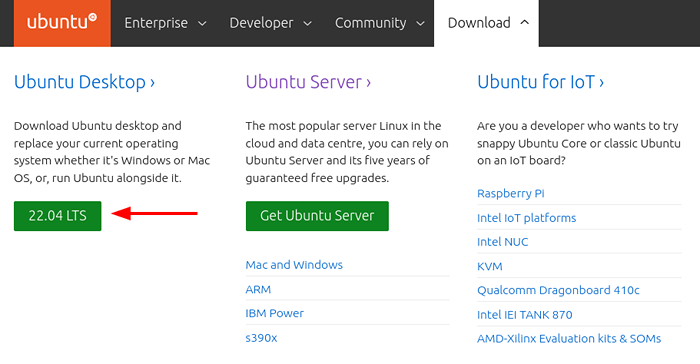

Schritt 1: Laden Sie Ubuntu 22 herunter.04 ISO

Besuchen Sie die offizielle Ubuntu -Download -Seite und wählen Sie die aus Ubuntu 22.04 LTS -Version, Dies wird automatisch heruntergeladen.

Laden Sie Ubuntu Desktop herunter

Laden Sie Ubuntu Desktop herunter Schritt 2: Erstellen Sie ein bootfähiges Ubuntu USB -Laufwerk

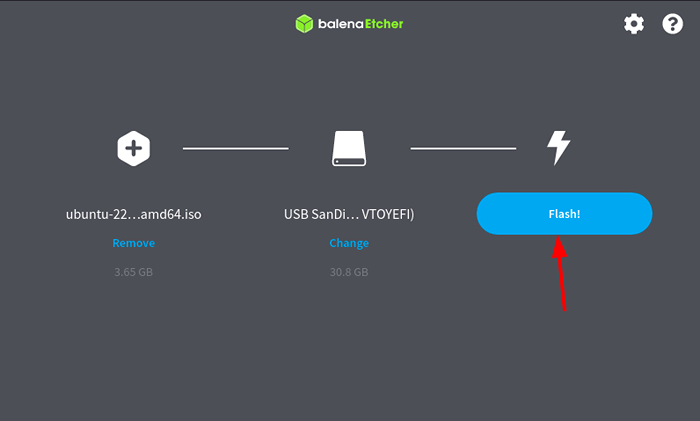

Um die zu flashen Ubuntu Iso Im Bild des USB -Laufwerks werden wir Balena Etcheder verwenden, wodurch das von Ihnen derzeit verwendete Betriebssystem automatisch erfasst wird. Sobald Sie mit der Installation von Balenaetcher fertig sind, installieren Sie es auf Ihrem System.

Um die ISO -Datei zu verbrennen, öffnen Sie Balenaetcher und wählen Sie die "Flash aus der DateiOption und wählen Sie den kürzlich heruntergeladenen Download Ubuntu 22.04 ISO Datei.

Wählen Sie als Nächstes das Laufwerk aus, auf dem wir die ISO -Datei blinken möchten. Wählen Sie das "Ziel auswählenOption und es wird alle montierten Laufwerke Ihres Systems aufgelistet. Wählen Sie in den verfügbaren Optionen die aus USB oder DVD Antrieb.

Flash Ubuntu ISO zu USB

Flash Ubuntu ISO zu USB Sobald wir unsere erfolgreich aufgeblasen haben USB Laufwerk, es ist Zeit, vom USB -Laufwerk aus zu starten. So starten Sie von USB, starten Sie Ihr System neu und verwenden Sie F10, F2, F12, F1, oder Del Während Ihr System steigt. Von dort aus müssen Sie Ihren USB als Startlaufwerk auswählen.

Schritt 3: Starten Sie die Ubuntu -Installation mit einem USB -Laufwerk

Sobald wir durchbootet sind USB, Wir können zum Partitionierungs- und Verschlüsselungsteil fortfahren. Dies könnte einige neue Benutzer überwältigen, da es möglicherweise komplex aussieht, aber Sie müssen nur jedem Schritt folgen und Sie werden Ihr System in kürzester Zeit verschlüsseln.

NOTIZ: Einige Befehle sind unterschiedlich für NVME SSD Benutzer. Lesen Sie also bitte die Anweisung.

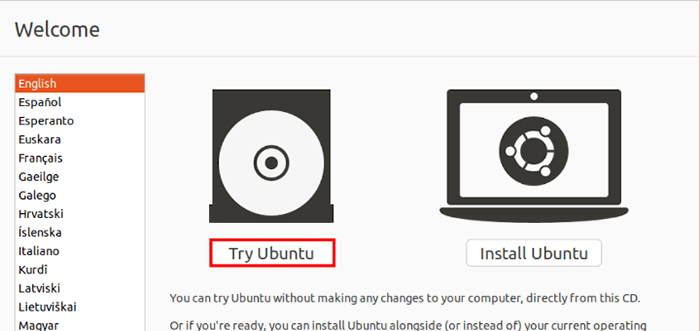

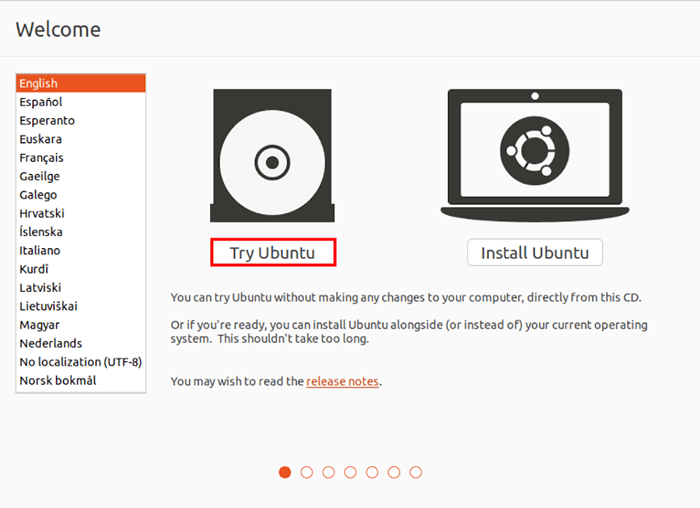

Sobald Sie sich starten Ubuntu, Sie erhalten zwei Optionen: Versuchen Sie Ubuntu Und Ubuntu installieren. Während wir Partitionen verschlüsseln werden, müssen wir eine lebende Umgebung nutzen. Wählen Sie also die erste Option mit der Bezeichnung "Versuchen Sie Ubuntu”.

Probieren Sie Ubuntu Live

Probieren Sie Ubuntu Live Klicke auf Aktivitäten oben links gelegen und suchen Sie nach der Suche nach Terminal. Drücken Sie die Eingabetaste beim ersten Ergebnis und es wird Terminal für uns eröffnen. Wechseln Sie als nächstes zum Stammbenutzer, da alle Befehle, die wir verwenden werden.

$ sudo -i

Da werden die bevorstehenden Befehle sehr auf Verprügeln, Wechseln wir von unserer Standardhülle auf Verprügeln Nach dem folgenden Befehl:

# Bash

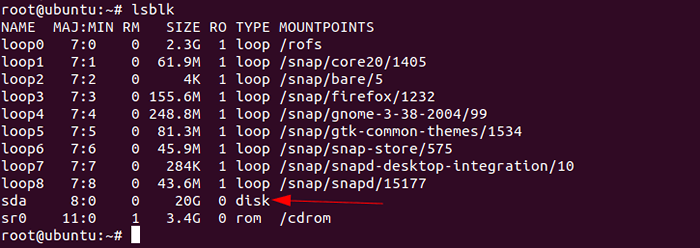

Als nächstes identifizieren wir das Installationsziel, wir müssen alle montierten Speichergeräte unter dem folgenden Befehl auflisten:

# LSBLK

Listen Sie Speichergeräte auf

Listen Sie Speichergeräte auf Sie können die Zielpartition leicht nach Größe identifizieren und in den meisten Fällen wird sie als benannt SDA Und VDA. In meinem Fall ist es SDA mit der Größe von 20 GB.

Zugeben Variablennamen dem Zielgerät (für HDD- und SATA -SSDs)

Dieser Abschnitt gilt nur für Sie, wenn Sie verwenden HDD für Sata SSDs. Wenn Sie also jemand sind, der ausgestattet ist NVME SSD, Die Zuweisung von Variablennamen wird im folgenden Schritt erläutert.

Da mein Zielgerät benannt wird SDA, Ich muss den folgenden Befehl verwenden:

# export dev = "/dev/sda"

Ziehen Sie dem Zielgerät Variablennamen zu (nur für NVME -SSDs)

Wenn Sie jemand sind, der verwendet Nvme, Das Namensschema für Ihr Zielgerät ist als als /dev/nvme $ controller n $ Namespace p $ partition Wenn es also nur eine Partition gibt, hätte es wahrscheinlich einen ähnlichen Namen wie den angegebenen Befehl:

# export dev = "/dev/nvme0n1"

Konfigurieren wir nun die Variable für den verschlüsselten Geräte -Mapper mit dem folgenden Befehl:

#export dm = "$ dev ##*/"

Jedes NVME -Gerät benötigt 'P' In Suffix verwenden Sie die angegebenen Befehle zum Hinzufügen von Suffix:

# export devp = "$ dev $ (if [" $ dev "= ~" nvme "]; dann echo" p "; fi)" # export dm = "$ dm $ (if [[" $ Dm "= ~" nvme "]; dann echo" p "; fi)"

Schritt 4: Erstellen Sie eine neue GPT -Partition

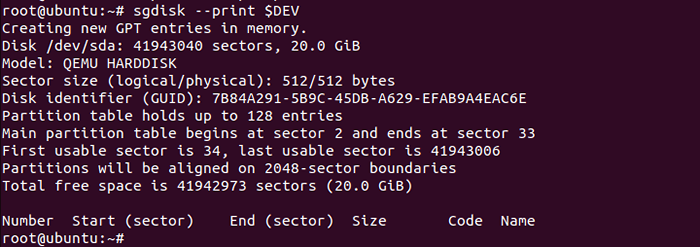

Um eine neue zu erstellen Gpt Partitionstabelle, wir werden die nutzen sgdidk Dienstprogramm mit dem folgenden Befehl:

# sgdisk -Print $ dev

Erstellen Sie eine neue GPT -Partition

Erstellen Sie eine neue GPT -Partition Jetzt können wir alle verfügbaren Daten sicher entfernen, aber wenn Sie dieses System neben vorhandenen Partitionen installieren, vermeiden Sie bitte diesen Schritt.

Verwenden Sie den folgenden Befehl, um die Daten zu formatieren:

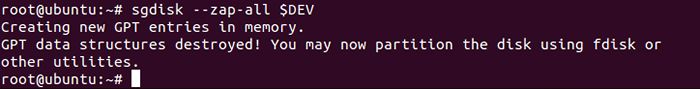

# SGDISK-ZAP-ALL $ Dev

Formatdaten auf der Festplatte formatieren

Formatdaten auf der Festplatte formatieren Schritt 5: Erstellen Sie eine neue Partition für die Installation

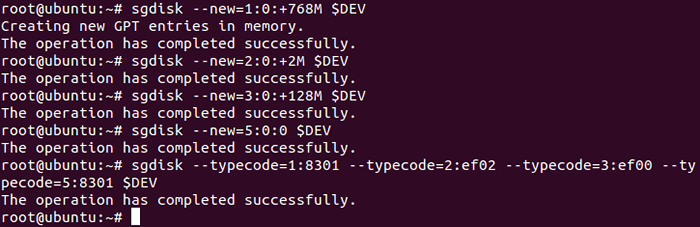

Wir werden a zuweisen 2MB Partition für das Kernbild von BIOS-Mode Grub, 768 MB Boot -Partition und 128 MB für das EFI -Dateisystem, und der verbleibende Speicherplatz wird dem Benutzer zugewiesen, wo Sie Ihre gewünschten Daten speichern können.

Verwenden Sie die angegebenen Befehle einzeln, um Ihr Laufwerk zu partitionieren:

# SGDISK --NEW = 1: 0:+768m $ Dev # SGDISK --NEW = 2: 0:+2m $ Dev # sgdisk --New = 3: 0:+128m $ Dev # SGDISK --NEW = 5: 0: 0 $ Dev # SGDISK --TypeCode = 1: 8301 --TypeCode = 2: EF02 --TypeCode = 3: EF00 --TypeCode = 5: 8301 $ Dev

Erstellen Sie eine Partition zur Installation

Erstellen Sie eine Partition zur Installation Verwenden Sie die angegebenen Befehle, um den Namen der Partitionen zu ändern:

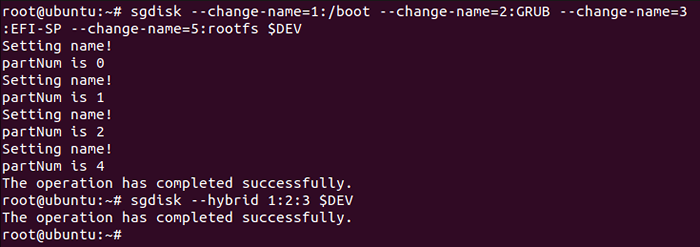

# sgdisk-change-name = 1:/boot-change-name = 2: grub-change-name = 3: efi-sp-change-name = 5: rootfs $ dev # sgdisk--hybrid 1: 2: 3 $ dev

Ändern Sie den Partitionsnamen

Ändern Sie den Partitionsnamen Verwenden Sie den folgenden Befehl, um kürzlich erstellte Partitionen aufzulisten:

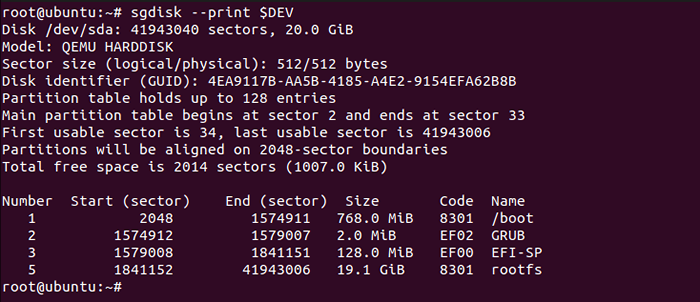

# sgdisk -Print $ dev

Listen Sie Partitionen auf

Listen Sie Partitionen auf Schritt 6: Verschlüsseln Sie Start- und Betriebssystempartition

Nur für HDD und SATA SSDS

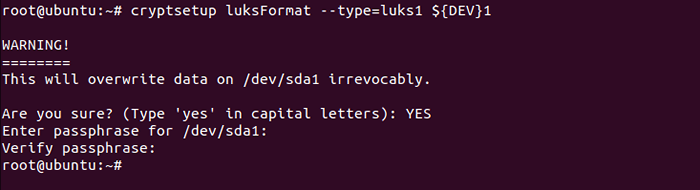

Beginnen wir unseren Verschlüsselungsprozess, indem wir die Boot -Partition verschlüsseln. Sie müssen tippen JA In allen Kappen, wenn es um Ihre Erlaubnis gefragt wird.

# CryptSetup LuksFormat --Type = luks1 $ dev 1

Startpartition verschlüsseln

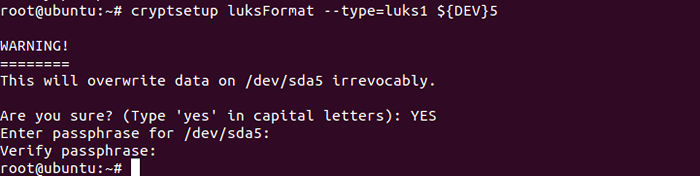

Startpartition verschlüsseln Verschlüsseln wir nun die OS -Partition durch den folgenden Befehl:

# CryptSetup LuksFormat --Type = luks1 $ dev 5

OS -Partition verschlüsseln

OS -Partition verschlüsseln Für die weitere Installation müssen wir die verschlüsselten Partitionen entsperren, indem wir die folgenden Befehle verwenden, um den Start- und Betriebssystempartitionen zu entsperren.

# CryptSetUp Öffnen Sie $ dev 1 lUks_boot # CryptSetup Öffnen Sie $ dev 5 $ dm 5_crypt

Nur für NVMe SSDS

Dieser Schritt ist nur dann anwendbar, wenn Ihr System mit ausgestattet ist NVME SSD. Verwenden Sie die folgenden Befehle, um den Start- und Betriebssystempartitionen zu verschlüsseln:

# CryptSetup LuksFormat --Type = luks1 $ devp 1 # CryptSetup LuksFormat --Type = luks1 $ devp 5

Lassen Sie uns nun die verschlüsselten Partitionen entsperren, da es für uns erforderlich ist, die Installation weiter zu verarbeiten.

# CryptSetUp Öffnen Sie $ devp 1 lUKS_BOOT # CryptSetup Öffnen Sie $ devp 5 $ dm 5_crypt

Schritt 7: Formatpartitionen formatieren

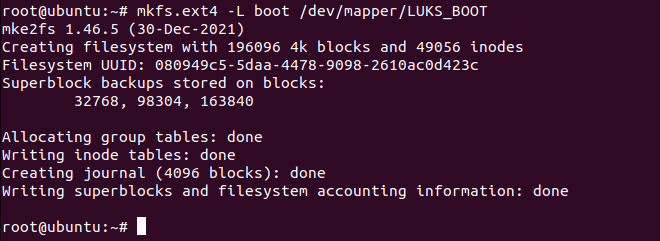

Dies ist einer der wichtigsten Schritte, als wenn nicht erledigt wäre, deaktiviert der Installateur die Möglichkeit, das Dateisystem zu schreiben. Verwenden Sie den folgenden Befehl, um die Formatierung zu starten:

# MKFS.ext4 -l boot/dev/mapper/luks_boot

Formatpartition

Formatpartition Format EFI-SP-Partition (nur für HDD- und SATA-SSDs)

Wenn Ihr System mit HDD und SATA SSD ausgestattet ist, verwenden Sie den folgenden Befehl, um es in FAT16 zu formatieren:

# MKFS.vfat -f 16 -n efi -sp $ dev 3

Format EFI-SP-Partition (nur für NVMe-SSDs)

Wenn Ihr System also NVME SSD verwendet, können Sie die 3. Partition mit dem folgenden Befehl problemlos formatieren:

# MKFS.vfat -f 16 -n efi -sp $ devp 3

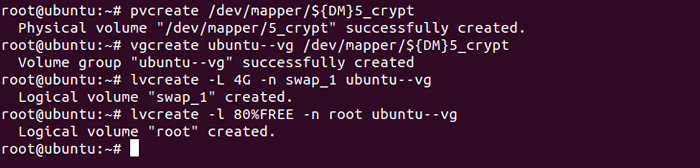

Schritt 8: Erstellen Sie logische Volumengruppen

LVM ist eine dieser Funktionen, die ich am meisten bewundere. Auch wenn Sie keine LVM -Funktionen verwenden, können Sie Ihr System nicht schädigen. Wenn Sie in Zukunft eine Funktion benötigen, die LVM bietet, können Sie sie ohne Probleme verwenden.

Hier werden wir zutreffen 4GB zum Tausch Partition, die den Speicherplatz nutzt, wenn das System keinen Speicher hat. Wir weisen auch zu 80% freier Raum zu Wurzel So kann der Benutzer seinen Speicherplatz zum maximalen Potenzial nutzen.

Natürlich können Sie es entsprechend Ihren Anwendungsfällen ändern und in Zukunft sogar ändern. Verwenden Sie die angegebenen Befehle nacheinander und Ihr System ist in kürzester Zeit LVM-fähig:

# PvCreate/Dev/Mapper/$ dm 5_crypt # vgcreate ubuntu -vg/dev/mapper/$ dm 5_crypt # lvcreate -l 4g -n Swap_1 Ubuntu -VG # lvcreate -L 80%Free -N -Noose -Root Ubuntu-vg

Erstellen Sie logische Volumengruppen

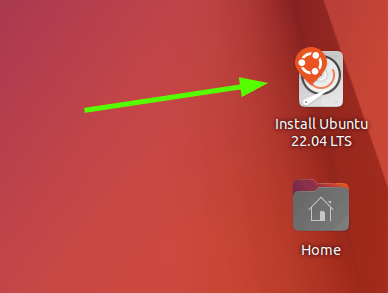

Erstellen Sie logische Volumengruppen Schritt 9: Ubuntu Installer starten

Es ist Zeit, das zu beginnen Ubuntu Installateur. Minimieren Sie einfach den Installationsprogramm und Sie finden den Installateur auf dem Startbildschirm.

Ubuntu Installer

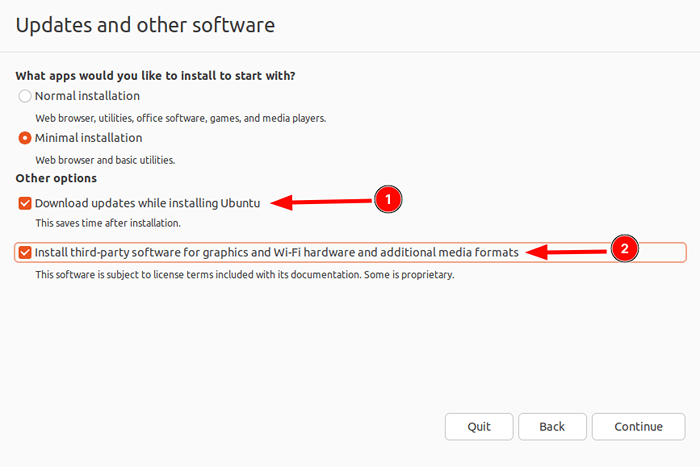

Ubuntu Installer Unabhängig davon, ob Sie mit normaler Installation oder minimaler Einrichtung gehen, müssen einige Optionen ausgewählt werden, um eine bessere Erfahrung zu machen, und die Updates und Treiber und Codecs von Drittanbietern installieren, die sicherlich Ihre Benutzererfahrung verbessern und sparen können Sie Zeit nach der Installation.

Wählen Sie Ubuntu -Updates

Wählen Sie Ubuntu -Updates Wählen Sie im Abschnitt des Installationstyps die mit der Kennzeichnung gekennzeichnete Option ausEtwas anderes„Das wird uns helfen, Partitionen zu verwalten, die wir gerade manuell erstellt haben.

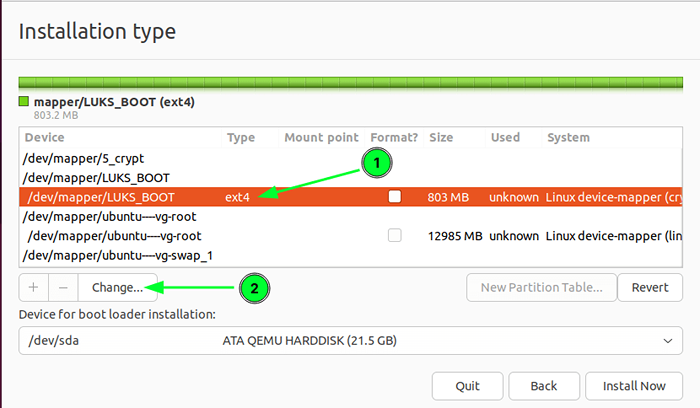

Hier finden Sie mehrere Partitionen mit demselben Namen. Sie können das Original leicht identifizieren, da der Installationsprogramm die genommene Größe erwähnt. Beginnen wir jetzt mit Luks_boot.

Wählen Luks_boot und klicken Sie auf die Schaltfläche ändern.

Wählen Sie den Ubuntu -Installationstyp

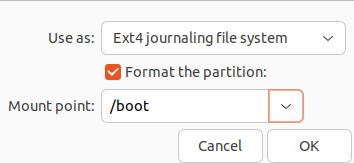

Wählen Sie den Ubuntu -Installationstyp Wählen Sie nun die aus Ext4 Journaling -Dateisystem in der ersten Option. Aktivieren Sie die Option Partition und wählen Sie im Mountspunkt aus /Stiefel.

Startpartition erstellen

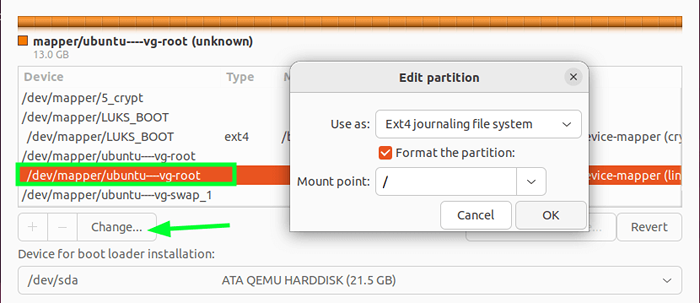

Startpartition erstellen In ähnlicher Weise auswählen Ubuntu-vg-Root und klicken Sie auf die Schaltfläche ändern. Wählen Sie hier das Ext4 -Journaling -Dateisystem in der ersten Option aus. Aktivieren Sie die Partitionsoption und wählen Sie im letzten aus dem Wählen Sie die aus "/" Möglichkeit.

Erstellen Sie Root Partition

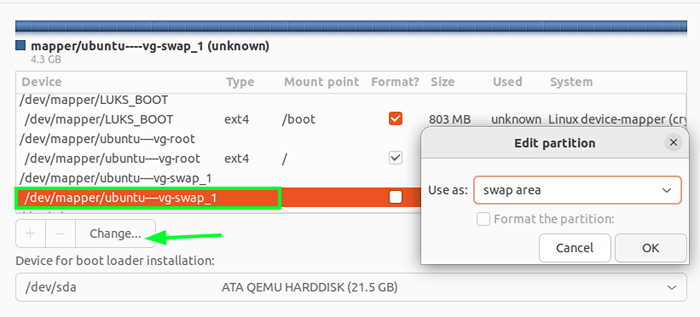

Erstellen Sie Root Partition Wählen Sie nun aus Ubuntu-vg-swap_1 und klicken Sie auf die Schaltfläche Optionen. Wählen Sie die Option Swap Area und das war's.

Tauschpartition erstellen

Tauschpartition erstellen Füllen Sie die Änderungen ab und wählen Sie Ihren aktuellen Standort aus.

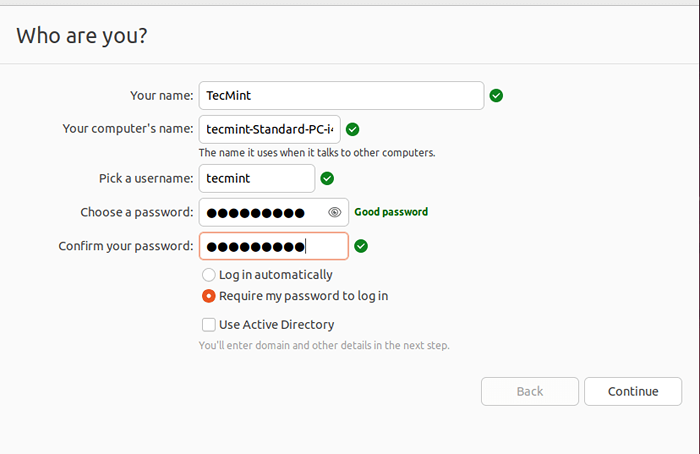

Klicken Sie nach dem Erstellen des Benutzers nicht auf die Schaltfläche Install. Erstellen Sie den Benutzer mit einem starken Passwort.

Benutzerkonto erstellen

Benutzerkonto erstellen Schritt 10: Aktivieren Sie die Verschlüsselung in GRUB

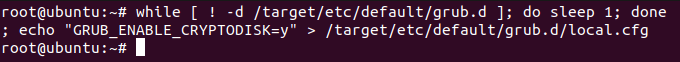

Öffnen Sie kurz nachdem Sie einen Benutzer erstellt haben, öffnen Sie Ihr Terminal und verwenden Sie die angegebenen Befehle, während wir die Verschlüsselung aktivieren möchten RODEN Bevor die Installation beginnt:

# während [ ! -d/target/etc/Standard/grub.D ]; schlafen 1; Erledigt; echo "grub_enable_cryptodisk = y">/target/etc/default/grub.d/lokal.CFG

Aktivieren Sie die Verschlüsselung in GRUB

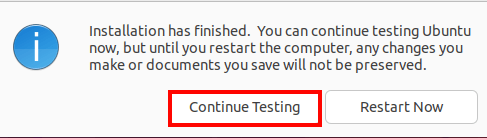

Aktivieren Sie die Verschlüsselung in GRUB Sobald die Installation abgeschlossen ist, klicken Sie auf Weiter auf einige Änderungen, bei denen wir noch ein bootfähiges Laufwerk verwenden müssen.

Ubuntu Installation endet

Ubuntu Installation endet Schritt 11: Ubuntu-Konfiguration nach der Installation

In diesem Abschnitt werden wir Laufwerke montieren, die erforderlichen Pakete installieren und einige erforderliche Änderungen vornehmen, um die Verschlüsselung zu bearbeiten. Öffnen Sie also Ihr Terminal und befolgen Sie die angegebenen Schritte:

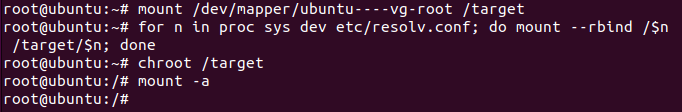

Erstellen Sie eine Chroot-Umgebung

Chroot wird verwendet, um auf die Partitionen zuzugreifen, auf denen wir gerade installiert haben Ubuntu. Verwenden Sie die angegebenen Befehle, von denen einer die Montage des Laufwerks und die Schaffung von Chroot-Umgebung beinhaltet.

# Mount/Dev/Mapper/Ubuntu ---- Vg-Root/Ziel # für n in Proc Sys Dev usw./Resolv.conf; montieren - -rbind /$ n /target /$ n; fertig # chroot /target # montage -a

Erstellen Sie die Chroot -Umgebung

Erstellen Sie die Chroot -Umgebung Installieren Sie das Cryptsetup-Initramfs-Paket

Cryptsetup Das Paket ist dafür verantwortlich, verschlüsselte Dateien zur Startzeit aufzusparen, und wir können es einfach mit dem angegebenen Befehl installieren:

# APT Install -y Cryptsetup -initramfs

Fügen Sie Schlüsseldateien hinzu und unterstützen Skripte

Die Schlüsseldatei wird verwendet, um den Passcode für die Entschlüsselung zu überprüften, und sie wird bei gespeichert /Stiefel/ Das ist auch eine verschlüsselte Partition. Verwenden Sie den angegebenen Befehl, um weiter fortzufahren:

# echo "KEYFILE_PATTERN =/ETC/LUKS/*.KEYFILE ">>/etc/cryptsetup-initramfs/conf-hook # echo" asten.Conf

Erstellen Sie eine Schlüsseldatei und fügen Sie sie zu Luks hinzu

Wir erstellen eine Schlüsseldatei mit 512 Bytes, machen sie sicher und werden auch verschlüsselte Volumes hinzufügen. Sie können dies erreichen, indem Sie die angegebenen Befehle verwenden:

# mkdir/etc/luks # dd if =/dev/urandom von =/etc/luks/boot_os.KEYFILE BS = 512 count = 1 # chmod u = rx, go-rwx/etc/luks # chmod u = r, go-rwx/etc/luks/boot_os.Keyfile

Hinzufügen von Schlüssel zu boot_os.Datei und Crypttab (nur für HDD- und SATA -SSDs)

Dies soll einer der letzten Schritte sein. Verwenden Sie den folgenden Befehl, um Tasten bei hinzuzufügen boot_os.Taste Datei.

# CryptSetup LuksAddkey $ dev 1/etc/luks/boot_os.KEYFILE # Cryptsetup LuksAddkey $ dev 5/etc/luks/boot_os.Keyfile

Verwenden Sie den folgenden Befehl, um Schlüsseln zu Crypttab hinzuzufügen:

# echo "luks_boot uUid = $ (blkid -s uUid -o Wert $ dev 1)/etc/luks/boot_os.KEYFILE Luks, Defard ">>/etc/krypttab # echo" $ dm 5_crypt uUid = $ (blkid -s uUid -o value $ dev 5)/etc/luks/boot_os.KEYFILE Luks, Abwerfen ">> /etc /Crypttab

Hinzufügen von Schlüssel zu boot_os.Datei und Crypttab (nur für NVME -SSDs)

Wenn Sie NVME SSD verwenden, können Sie den folgenden Befehl verwenden, um Schlüssel bei hinzuzufügen boot_os.Datei:

# CryptSetup LuksAddkey $ devp 1/etc/luks/boot_os.KEYFILE # cryptsetup luksaddkey $ devp 5/etc/luks/boot_os.Keyfile

Verwenden Sie in ähnlicher Weise den folgenden Befehl, um Tasten in Crypttab hinzuzufügen:

# echo "luks_boot uUid = $ (blkid -s uUid -o value $ devp 1)/etc/luks/boot_os.KEYFILE Luks, Defard ">>/etc/krypttab # echo" $ dm 5_crypt uUid = $ (blkid -s uUid -o value $ devp 5)/etc/luks/boot_os.KEYFILE Luks, Abwerfen ">> /etc /Crypttab

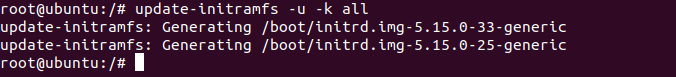

Aktualisieren Sie InitialRAMFS -Dateien

Lassen Sie uns nun aktualisieren initialRamfs Dateien, wie es durch den folgenden Befehl Entsperrskripts und Taste-File hinzugefügt wird:

# Update -initramfs -U -k alle

Aktualisieren Sie InitialRAMFS -Dateien

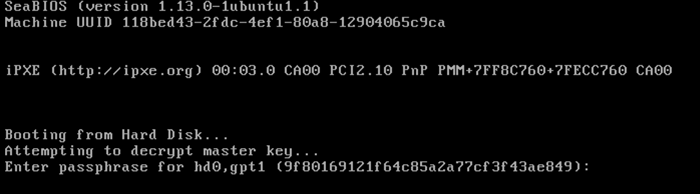

Aktualisieren Sie InitialRAMFS -Dateien Starten Sie jetzt Ihr System neu und erhalten Sie zur Eingabeaufforderung für die GRUB-Pass-Phrase, um Ihr System zu starten.

Ubuntu Grub -Passphrase

Ubuntu Grub -Passphrase Die Hauptabsicht hinter diesem Leitfaden bestand darin, ein leicht zu befolgendes Verfahren vorzunehmen, bei dem selbst Anfänger ihr System durch die Aktivierung einer vollständigen Festplattenverschlüsselung in der Verschlüsselung in der Festplatte sichern können Ubuntu.

- « 5 Beste Plattformen für das Hosting Ihrer Webentwicklungsprojekte

- So modifizieren Sie Linux -Kernel -Variablen mit dem SYSCTL -Befehl »