So reparieren Sie die Sambacry-Verwundbarkeit (CVE-2017-7494) in Linux-Systemen

- 833

- 116

- Madleen Vater

Samba ist seit langem der Standard für die Bereitstellung gemeinsamer Datei- und Druckdienste für Windows -Clients auf *Nix -Systemen. Wird von Heimnutzern, mittelgroßen Unternehmen und großen Unternehmen verwendet, ist es als Lösung in Umgebungen, in denen verschiedene Betriebssysteme koexistieren.

Wie es bei weitgehend verwendeten Tools leider passiert, sind die meisten Samba-Installationen einem Angriff, der möglicherweise eine bekannte Verwundbarkeit ausnutzen kann, die nicht als schwerwiegend angesehen wurde, bis die Ich könnte heulen Der Ransomware -Angriff hat die Nachrichten vor nicht allzu langer Zeit erreicht.

In diesem Artikel werden wir erklären, was diese Samba -Verwundbarkeit ist und wie Sie die Systeme schützen können, für die Sie gegen sie verantwortlich sind. Abhängig von Ihrem Installationstyp (von Repositorys oder Quelle) müssen Sie einen anderen Ansatz verfolgen, um dies zu tun.

Wenn Sie Samba derzeit in einer Umgebung verwenden oder jemanden kennen, der dies tut, lesen Sie weiter!

Die Verwundbarkeit

Veraltete und unpatchierte Systeme sind anfällig für eine Anfälligkeit für Remote -Codeausführung. In einfachen Worten bedeutet dies, dass eine Person, die Zugriff auf eine schriftliche Aktie.

Das Problem wird auf der SAMBA-Website als CVE-2017-7494 beschrieben und ist bekannt, dass die Samba-Versionen 3 betroffen sind.5 (Anfang März 2010 veröffentlicht) und weiter. Inoffiziell wurde es benannt Sambacry aufgrund seiner Ähnlichkeiten mit Ich könnte heulen: Beide zielen auf das SMB -Protokoll ab und können möglicherweise verärgerbar sind - was dazu führen kann, dass es sich von System zu System ausbreitet.

Debian, Ubuntu, Centos und Red Hat haben schnelle Maßnahmen ergriffen, um seine Benutzer zu schützen, und Patches für ihre unterstützten Versionen veröffentlicht. Darüber hinaus wurden Sicherheits -Problemumgehungen für nicht unterstützte Sicherheitsumgehungen zur Verfügung gestellt.

Samba aktualisieren

Wie bereits erwähnt, gibt es je nach vorheriger Installationsmethode zwei Ansätze:

Wenn Sie Samba aus den Repositorys Ihrer Verteilung installiert haben.

Schauen wir uns an, was Sie in diesem Fall tun müssen:

Fix Sambacry in Debian

Stellen Sie sicher, dass APT die neuesten Sicherheitsupdates erhalten soll, indem Sie die folgenden Zeilen zu Ihrer Quellenliste hinzufügen ((/etc/Apt/Quellen.Liste):

Deb http: // Sicherheit.Debian.org stabil/aktualisiert Hauptdeb-Src http: // Sicherheit.Debian.org/ stabil/ aktualisiert Haupt

Aktualisieren Sie als nächstes die Liste der verfügbaren Pakete:

# Aptitude Update

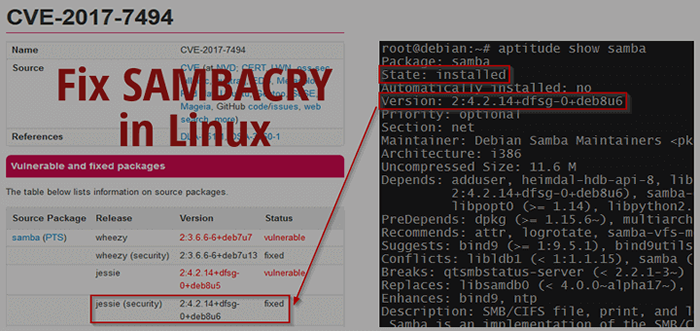

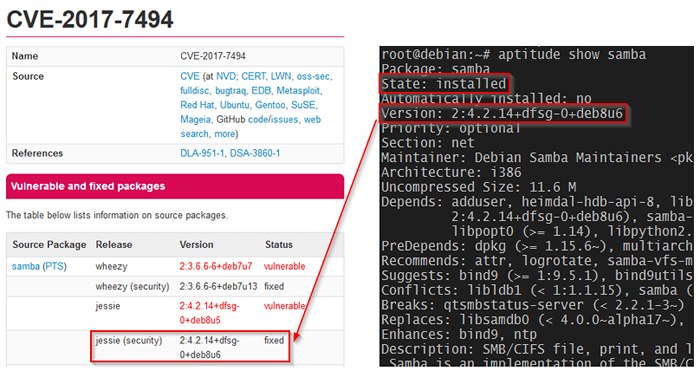

Stellen Sie schließlich sicher, dass die Version des Samba-Pakets mit der Version übereinstimmt, in der die Sicherheitsanfälligkeit behoben wurde (siehe CVE-2017-7494):

# Aptitude Show Samba

Fix Sambacry in Debian

Fix Sambacry in Debian Fix Sambacry in Ubuntu

Überprüfen Sie zunächst nach neuen verfügbaren Paketen und aktualisieren Sie das Samba -Paket wie folgt:

$ sudo apt-get update $ sudo apt-Get Installieren Sie Samba

Die Samba -Versionen, bei denen die Fix für CVE-2017-7494 Es wurde bereits Folgendes angewendet:

- 17.04: Samba 2: 4.5.8+dfsg-0ubuntu0.17.04.2

- 16.10: Samba 2: 4.4.5+dfsg-2ubuntu5.6

- 16.04 LTS: Samba 2: 4.3.11+dfsg-0ubuntu0.16.04.7

- 14.04 LTS: Samba 2: 4.3.11+dfsg-0ubuntu0.14.04.8

Führen Sie schließlich den folgenden Befehl aus, um zu überprüfen, ob in Ihrem Ubuntu -Feld jetzt die richtige Samba -Version installiert ist.

$ sudo apt-cache zeig samba

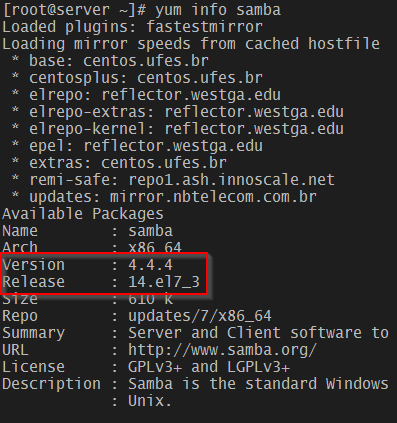

Fix Sambacry auf CentOS/Rhel 7

Die gepatchte Samba -Version in El 7 Ist Samba-4.4.4-14.EL7_3. Um es zu installieren, tun Sie es

# yum makecache fast # yum update samba

Stellen Sie sicher, dass Sie jetzt die gepatchte Samba -Version haben:

# Yum Info Samba

Fix Sambacry in CentOs

Fix Sambacry in CentOs Ältere, immer noch unterstützte Versionen von CentOS und RHEL haben auch Korrekturen verfügbar. Überprüfen Sie die RHSA-2017-1270, um mehr herauszufinden.

Wenn Sie Samba aus der Quelle installiert haben

Notiz: In der folgenden Prozedur geht davon aus, dass Sie zuvor Samba aus der Quelle gebaut haben. Sie sind sehr empfohlen, es ausführlich in einer Testumgebung auszuprobieren, bevor Sie es auf einem Produktionsserver bereitstellen.

Stellen Sie außerdem sicher, dass Sie das unterstützen SMB.Conf Datei, bevor Sie beginnen.

In diesem Fall werden wir Samba auch aus der Quelle kompilieren und aktualisieren. Bevor wir beginnen, müssen wir jedoch sicherstellen, dass alle Abhängigkeiten zuvor installiert sind. Beachten Sie, dass dies einige Minuten dauern kann.

In Debian und Ubuntu:

# APTitude Installation ACL ATT ATOCONF BISON BUILT-ESTIENTIG \ DEBHELPER DNSUTILS DOCKBOOK-XML DOCKBOOK-XSL FLEFE libjson-perl \ libldap2-dev libncurses5-dev libpam0g-dev libparse-yapp-perl \ libpopt-dev libreadline-dev perl perl-modules pkg-config \ python-all-dev python-dev python-dnspython python-crypto xsltproc \ zlib1g -dev libsystemd-dev libgpgme11-dev python-gpgme python-m2crypto

In Centos 7 oder ähnlich:

# yum install attr bind-utils docbook-style-XSL GCC GDB KRB5-WorkStation \ libsemanage-Python libxslt perl perl-textils-makemaker libattr-devel keyutils-libs-devel \ libacl-devel libbaio-devel libblkid-devel libxml2-Devel Openldap-Devel \ Pam-Devel Popt-Devel Python-Devel Readline-Devel Zlib-Devel

Stoppen Sie den Service:

# Systemctl Stopp SMBD

Laden Sie die Quelle herunter (mit 4.6.4 ist die neueste Version zum Zeitpunkt dieses Schreibens):

# WGet https: // www.Samba.org/samba/ftp/samba-latest.Teer.GZ # TAR XZF SAMBA-LATEST.Teer.GZ # CD SAMBA-4.6.4

Überprüfen Sie nur zu informativen Zwecken die verfügbaren Konfigurationsoptionen für die aktuelle Version mit.

# ./Konfigurieren -HELP

Sie können einige der von dem obigen Befehl zurückgegebenen Optionen einfügen, wenn sie im vorherigen Build verwendet wurden, oder Sie können sich für den Standardwert entscheiden:

# ./konfigurieren # mach # mach installieren

Starten Sie schließlich den Service neu.

# Systemctl Neustart SMBD neu

und überprüfen Sie, dass Sie die aktualisierte Version ausführen:

# SMBSTATUS -Verssion

das sollte zurückkehren 4.6.4.

allgemeine Überlegungen

Wenn Sie eine nicht unterstützte Version einer bestimmten Verteilung ausführen und aus irgendeinem Grund nicht auf eine neuere aktualisieren können, möchten Sie möglicherweise die folgenden Vorschläge berücksichtigen:

- Wenn Selinux aktiviert ist, sind Sie geschützt!

- Stellen Sie sicher, dass die Samba -Aktien mit der NOExec -Option montiert sind. Dadurch wird die Ausführung von Binärdateien im montierten Dateisystem verhindert.

Hinzufügen,

NT Rohrstütze = Nein

in den [globalen] Abschnitt Ihres SMB.Conf Datei und starten Sie den Dienst neu. Möglicherweise möchten Sie bedenken, dass dies laut Samba -Projekt „einige Funktionen in Windows -Clients deaktivieren kann“.

Wichtig: Beachten Sie, dass die Option “NT Rohrstütze = Nein”Würde die Auflistung der Aktien von Windows -Clients deaktivieren. ZB: Wenn Sie tippen \\ 10.100.10.2 \ \ Von Windows Explorer auf einem Samba -Server erhalten Sie eine Erlaubnis abgelehnt. Windows -Clients müssten die Aktien als manuell angeben \\ 10.100.10.2 \ Share_Name Zugriff auf die Aktie.

Zusammenfassung

In diesem Artikel haben wir die als Sambacry bekannte Verwundbarkeit beschrieben und wie man sie mindert. Wir hoffen, dass Sie diese Informationen verwenden können, um die Systeme zu schützen, für die Sie verantwortlich sind.

Wenn Sie Fragen oder Kommentare zu diesem Artikel haben, können Sie das unten stehende Formular verwenden, um uns mitzuteilen.

- « Mycli-ein MySQL/Mariadb-Client mit automatischer Vervollständigung und Syntax-Highlight

- Installieren und konfigurieren Sie Pfblockerng für DNS Black Listing in Pfsense -Firewall »