So hacken Sie Ihr eigenes Linux -System

- 1579

- 69

- Marleen Weight

Passwörter sind die alleinigen Kriterien des Systems Sicherheit für die meisten der System. Und wenn es geht zu Linux, Wenn Sie das kennen Root Passwort Sie besitzen die Maschine. Passwörter sind wie a Sicherheit messen für BIOS, Anmeldung, Scheibe, Anwendung, usw.

Linux wird als am meisten angesehen Sicheres Betriebssystem gehackt oder geknackt zu werden, und in Wirklichkeit werden wir trotzdem einige der Loop-Löcher und Heldentaten eines diskutieren Linux -System. Wir werden verwenden CentOS Linux Während des gesamten Artikels als Artikel, um die Sicherheit unserer eigenen Maschine zu knacken.

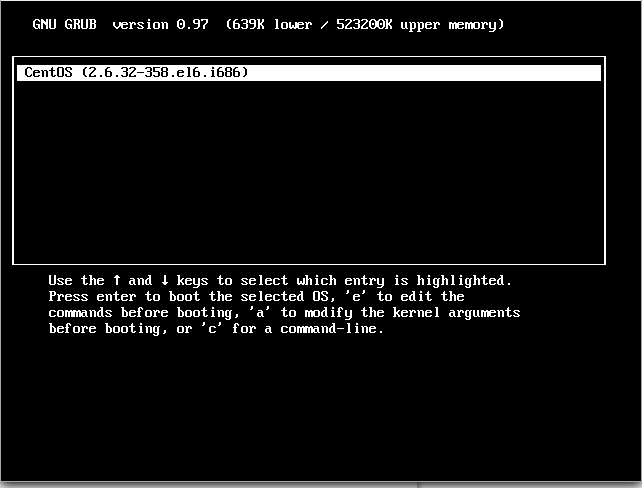

Drücken Sie eine beliebige Taste, um den Stiefel zu unterbrechen, sobald Linux Maschinenstiefel und Sie erhalten eine RODEN Speisekarte.

Linux -Boot -Bildschirm

Linux -Boot -Bildschirm Drücken Sie 'e'Um zu bearbeiten und in die Linie zu gehen, beginnend mit Kernel (Im Allgemeinen 2. Linie).

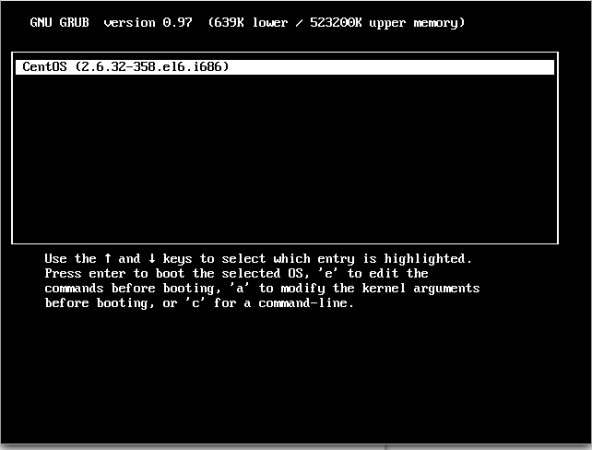

Wechseln Sie in den Einzelbenutzermodus

Wechseln Sie in den Einzelbenutzermodus Jetzt drücken 'e"Um den Kernel zu bearbeiten und hinzuzufügen"1'Am Ende der Zeile (nach einem leeren Speicherplatz) zwingen Sie es, im Einzelbenutzermodus zu beginnen und somit zu verbieten, die Standard-Run-Ebene einzugeben. Drücken Sie 'Eingeben' Um die Kernelbearbeitung zu schließen und dann auf die geänderte Option zu starten. Zum Booten müssen Sie drücken. 'B''

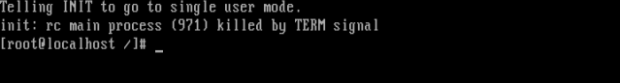

Im Einzelbenutzermodus angemeldet

Im Einzelbenutzermodus angemeldet Jetzt sind Sie angemeldet Einzelnutzer Modus.

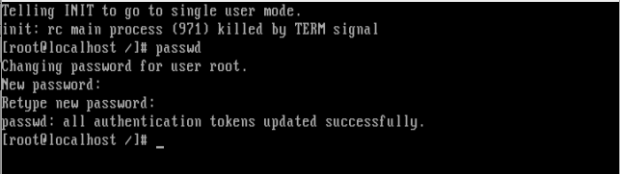

Stellen Sie das Root -Passwort fest

Stellen Sie das Root -Passwort fest Ja! Jetzt mit ''Passwd'Befehl wir können die ändern Root Passwort. Und sobald Sie Root -Passwort haben, besitzen Sie die Linux -Maschine - Erinnerst du dich nicht? Sie können jetzt auf den grafischen Bildschirm wechseln, um alles und jedes zu bearbeiten.

Neues Root -Passwort hinzufügen

Neues Root -Passwort hinzufügen Notiz: Falls die oben genannten 'Passwd'Befehl funktioniert nicht für Sie und Sie haben keine Ausgabe erhalten, es bedeutet einfach, dass Ihre Selinux befindet sich im Durchsetzungsmodus und Sie müssen ihn zuerst deaktivieren, bevor Sie weiter fortfahren. Führen Sie den folgenden Befehl in Ihrer Eingabeaufforderung aus.

# SetEnforce 0

Und dann rennen Sie die 'Passwd'Befehl, sich zu ändern Root Passwort. Darüber hinaus Befehl.

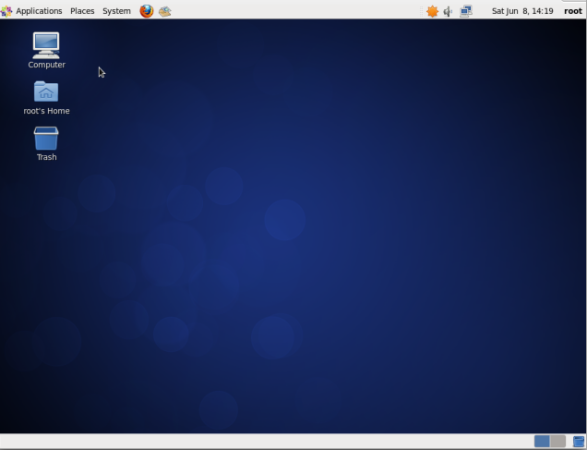

Wechseln Sie zu X Windows

Befehl verwenden “init 5”(Fedora Basierte) Systeme und “GDM3”(Debian Basierend) Systeme.

Wechseln Sie zum X -Fenster

Wechseln Sie zum X -Fenster War das also kein Kuchen-Walk, um a zu hacken Linux -Box? Denken Sie über das Szenario nach, wenn jemand dies Ihrem Server angetan hat, Panik! Jetzt werden wir lernen, wie wir unsere schützen können Linux -Maschine von der Änderung mit dem einzelnen Benutzermodus.

Wie wir in das System eingebrochen sind? Verwendung Einzelnutzer Modus. OK, Die Lücke hier war also: Anmelden im Einzelbenutzermodus ohne Kennwort einzugeben.

Fixieren dieser Lücke i.e., Passwortschutz Die Einzelnutzer Modus.

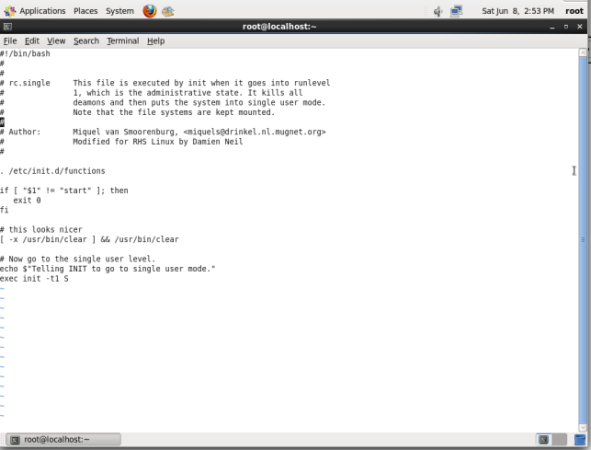

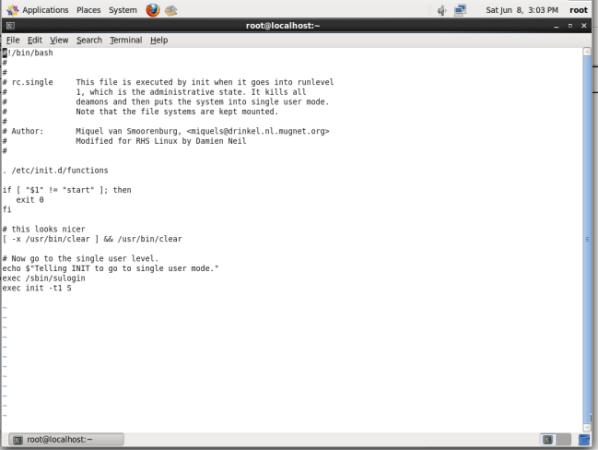

Datei öffnen "/etc/rc1.D/S99Single”In Ihrem Lieblingsredakteur und suchen Sie nach Zeile.

exec init -t1 s

Fügen Sie einfach die folgende Zeile darüber hinzu. Speichern Sie es einen Ausgang.

Exec SBIN/Sullogin

Vor

Vor der Vorschau

Vor der Vorschau Nach

Nach Vorschau

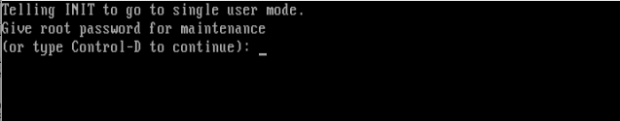

Nach Vorschau Bevor Sie den Einzelbenutzermodus eingeben. Überprüfen Sie erneut, ob Sie den Einzelbenutzermodus nach diesen oben geänderten Datei eingeben können.

Geben Sie das Stammkennwort für den Einzelbenutzermodus ein

Geben Sie das Stammkennwort für den Einzelbenutzermodus ein Warum überprüfen Sie es nicht selbst?.

Hacken Sie Ihr Linux -System, ohne den einzelnen Benutzermodus zu verwenden

Ok, jetzt werden Sie sich besser fühlen, dass Ihr System sicher ist. Dies ist jedoch teilweise wahr. Es ist wahr, dass Ihre Linux -Box Ich kann nicht im Einzelbenutzermodus geknackt werden, aber trotzdem kann er in der anderen Art und Weise gehackt werden.

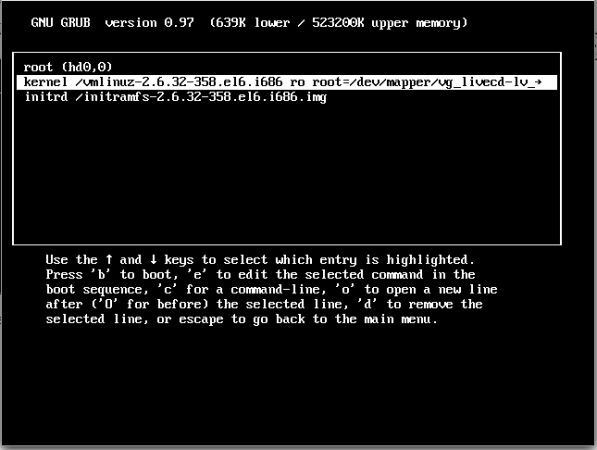

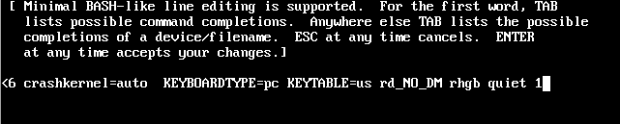

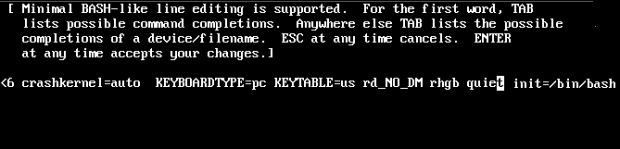

Im obigen Schritt haben wir den Kernel so geändert, dass sie den Einzelbenutzermodus eingeben. Diesmal werden wir auch den Kernel bearbeiten, aber mit einem anderen Parameter sehen wir uns sehen, wie ?

Als Kernelparameter haben wir hinzugefügt '1"Im obigen Prozess werden wir jedoch jetzt hinzufügen"init =/bin/bash ' und starten Sie mit 'B''.

Fügen Sie 'init =/bin/bash' hinzu

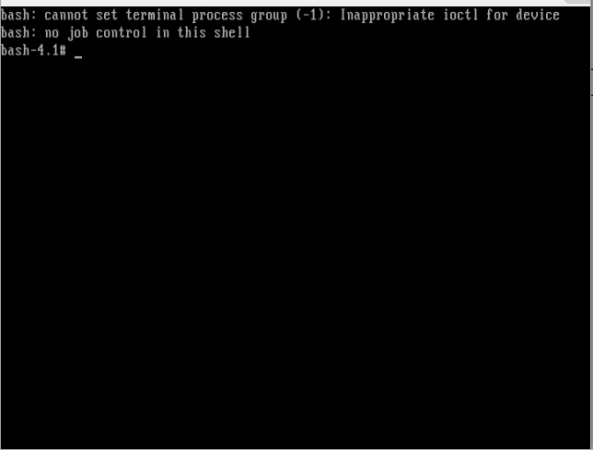

Fügen Sie 'init =/bin/bash' hinzu Und HOPPLA Sie haben sich erneut in Ihr System gehackt und die Eingabeaufforderung reicht aus, um dies zu rechtfertigen.

In Ihr System gehackt

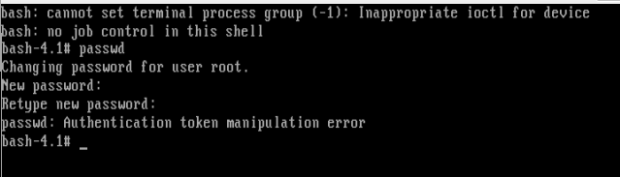

In Ihr System gehackt Jetzt versuchen Sie, das zu ändern Root Passwort Verwenden desselben Vorgangs wie in der ersten Methode mit ''Passwd'Befehl, wir haben so etwas wie.

Ändern des Stammkennworts

Ändern des Stammkennworts Grund und Lösung?

- Grund: Der Ursprung (/) Die Partition ist montiert Schreibgeschützt. (Daher wurde das Passwort nicht geschrieben).

- Lösung: Montieren Sie die Wurzel (/) Partition mit lesen Schreiben Erlaubnis.

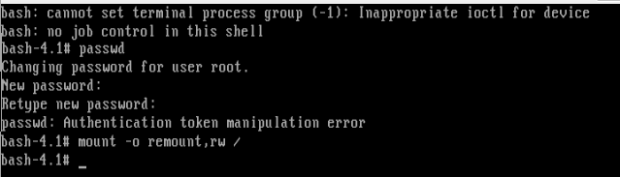

Um die zu montieren Wurzelpartition mit lesen Schreiben Erlaubnis. Geben Sie den folgenden Befehl genau ein.

# Mount -o remount, rw /

Montieren / partition in read write

Montieren / partition in read write Versuchen Sie nun erneut, das Kennwort des Roots mit 'zu ändernPasswd' Befehl.

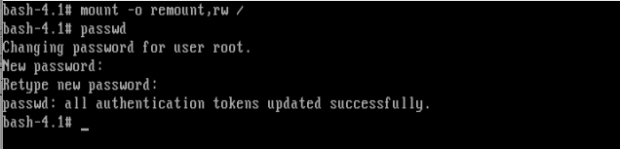

Ändern Sie das Kennwort der Stamm

Ändern Sie das Kennwort der Stamm Hurra! Du hast dich in deine gehackt Linux -System Noch einmal. Oh Mann ist das System, das so einfach zu nutzen ist. NEIN! Die Antwort ist nein. Alles, was Sie brauchen, ist, Ihr System zu konfigurieren.

Alle oben genannten zwei Prozesse beinhalteten die Optimierung und Übergabe von Parametern an den Kernel. Wenn wir also etwas tun, um die Kernel -Optimierung zu verhindern, wäre unsere Linux -Box sicherlich sicher und nicht so leicht zu brechen. Und um die Kernel -Bearbeitung am Boot zu stoppen, müssen wir Passwort angeben Bootloader, ich.e., Passwort schützen Die roden (Lilo ist ein weiterer Bootloader für Linux Aber wir werden es hier nicht diskutieren) Bootloader.

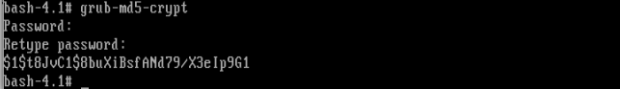

Geben Sie verschlüsseltes Passwort zu Bootloader Verwendung 'GRUB-MD5-Krypt'folgt mit Ihrem Passwort. Verschlüsseln Sie zuerst das Passwort

Kennwortschutz Bootloader

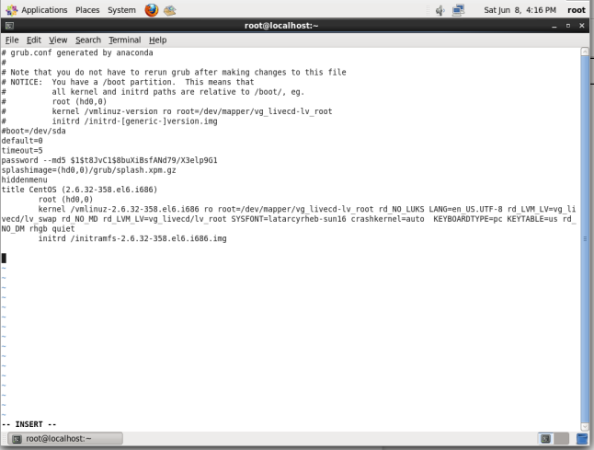

Kennwortschutz Bootloader Kopieren Sie das obige verschlüsselte Passwort genau so, wie es ist, und halten Sie es in Sicherheit. Öffne jetzt deine ''roden.Conf'Datei mit Ihrem bevorzugten Editor (Standort könnte sein: /etc/grub.Conf) und fügen Sie die Linie hinzu.

Passwort -MD5 $ 1 $ T8JVC1 $ 8Buxibsfand79/x3elp9g1

Ändern "$ 1 $ T8JVC1 $ 8Buxibsfand79/x3elp9g1”Mit Ihrem verschlüsselten Passwort, das Sie oben generiert haben und es sicher an einen anderen Ort kopiert haben.

Der "roden.ConfDatei nach dem Einsetzen der obigen Zeile speichern und beenden.

roden.Konf -Vorschau

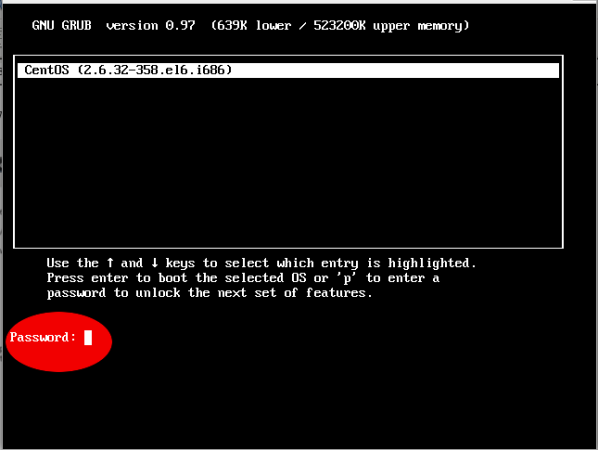

roden.Konf -Vorschau Jetzt kreuzen Sie die Überprüfung, bearbeiten Sie den Kernel am Boot, wir haben bekommen.

Cross -Cheking -Stiefelloader

Cross -Cheking -Stiefelloader Jetzt würden Sie atmen, dass Ihr System jetzt vollständig sicher ist und nicht anfällig für Hack ist, aber das Spiel ist jedoch noch nicht vorbei.

Sie wissen besser, dass Sie können Rettungsmodus durchsetzen Zu entfernen Und ändern Das Passwort mit einem bootfähigen Bild.

Stellen Sie einfach Ihre Installation ein CD/DVD in Ihrem Laufwerk und auswählen Rettung installiertes System Oder verwenden Sie ein anderes Rettungsbild, Sie könnten sogar a verwenden Live Linux -Distribution, montieren die HDD und bearbeiten die ''roden.Conf'Datei zum Entfernen der Passwortzeile, des Neustarts und erneut sind Sie angemeldet.

Notiz: In Rettungsmodus Dein HDD ist unter 'montiert'/mnt/sysimage''.

# chroot /mnt /sysimage # vi grub.conf (entfernen Sie die Passwortzeile) # Neustart

Ich weiß, dass Sie fragen würden- also wo ist das Ende. Nun, ich würde sagen, ist zu.

- Passwort schützen Sie BIOS.

- Ändere dich Stiefel Ordnung zu HDD Erstens, gefolgt von Ruhe (CD/DVD, Netzwerk, USB).

- Verwenden Sie das Passwort ausreichend Lang, Einfach erinnern, Hart raten.

- Schreiben Sie niemals Ihr Passwort überall.

- Offensichtlich benutzen Großbuchstaben, Kleinbuchstaben, Zahlen Und Sonderzeichen in deinem Passwort So machen es schwierig, zu brechen.

Dieser Leitfaden war nur, um Sie auf Fakten aufmerksam zu machen und Ihnen zu sagen, wie Sie Ihr System sichern können. Tecmint.com und das Schriftsteller Von diesem Artikel entmutigen. Es liegt in der alleinigen Verantwortung des Lesers, wenn er eine solche Aktivität und für eine solche Handlung weder das Schreiben noch auf eine solche Handlung beteiligt Tecmint.com wird verantwortlich sein.

Dein Positive Kommentare macht uns gut fühlen Und ermutigt uns Und das wird immer von dir gesucht. Genießen Und Bleiben Sie dran.

- « Mathematischer Aspekt der Linux -Shell -Programmierung - Teil IV

- Wiederholen Sie das Backup- und Wiederherstellungstool, um Linux -Systeme zu sichern und wiederherzustellen »