So installieren und konfigurieren Sie Fail2ban auf Ubuntu 20.04

- 2498

- 263

- Henry Liebold

Fail2ban ist ein Tool, das zur Verbesserung der Serversicherheit durch Cyber -Angriffe verwendet wird. Sie können Remote -IP -Adressen basierend auf definierten Einstellungen blockieren oder dauerhaft blockieren. Es hilft Ihnen, Ihren Server und Ihre Daten von Angreifern zu sichern.

In diesem Tutorial können Sie Fail2ban auf einem Ubuntu 20 installieren.04 LTS Linux -Systeme. Bietet Ihnen auch eine Erstkonfiguration mit Protect SSL mit Fail2ban.

Voraussetzungen

Sie müssen Shell -Zugriff auf Ubuntu 20 haben.04 System mit sudo privilegiertem Konto.

Schritt 1 - Installieren von fail2ban

Fail2ban -Debian -Pakete sind unter den Standard -APT -Repositories verfügbar. Sie müssen nur den APT -Cache aktualisieren und das Fail2ban -Debian -Paket auf Ihrem System installieren.

Öffnen Sie ein Terminal und Typ:

sudo APT -Updatesudo apt install fail2ban -y

Stellen Sie nach einer erfolgreichen Installation sicher, dass der Service gestartet wird.

sudo systemCtl Status fail2ban Stellen Sie sicher, dass der Service aktiv ist und läuft.

SCHRITT 2 - ERSTALTE Fail2ban -Konfiguration

Fail2ban hält Konfigurationsdateien unter /etc/fail2ban Verzeichnis. Das Gefängnis.Die Conf -Datei enthält eine grundlegende Konfiguration, mit der Sie eine neue Konfiguration erstellen können. Fail2ban verwendet eine separate Gefängnis.lokal Datei als Konfiguration, um Updates des Gefängnisses zu vermeiden.conf während der Pakete Updates.

Erstellen Sie also eine Kopie der Konfigurationsdatei mit Namen Gefängnis.lokal:

sudo cp/etc/fail2ban/jail.conf/etc/fail2ban/jail.lokal Nächste Bearbeitung Gefängnis.lokal Konfigurationsdatei in einem Texteditor.

sudo vim/etc/fail2ban/jail.lokal Aktualisieren Sie die ersten Einstellungen unter dem [STANDARD] Abschnitt.

- Ignoreip - Eine Liste der IP -Adresse, um das Ban von Fail2ban zu ignorieren, um zu ignorieren.

[Standard] ignoreip = 127.0.0.1/8 192.168.1.0/24123 [Standard] ignoreip = 127.0.0.1/8 192.168.1.0/24 - Bantime - ist die Anzahl der Sekunden, die ein Host verboten ist.

Bantime = 60 m1 Bantime = 60 m - finde Zeit - Ein Host ist verboten, wenn er in den letzten "Findime" -Steckungen "maxretry" generiert hat.

findTime = 5m1 findTime = 5m - Maxretry - ist die Anzahl der Fehler, bevor ein Host verboten wird.

maxretry = 51 maxretry = 5

Im nächsten Abschnitt können Sie die Systemdienste auf sichern

Schritt 3 - SSH/SFTP schützen

Gehen Sie nach Abschluss der Standardkonfiguration im selben Dateigefängnis unter.Lokal und Update [ssh-sptables] Abschnitt wie unten.

[ssh-exptables] enabled = true filter = sshd action = iptables [name = ssh, port = 22, protocol = tcp] sendmail-whois [name = ssh, dest = root, [E-Mail geschützt], sendername = "fail2ban"] logpath =/var/log/sichern maxretry = 3

Schritt 4 - FTP schützen

Lassen Sie uns Ihren FTP (VSFTPD) -Server (FTP) schützen, finden Sie den folgenden Eintrag von [vsftpd-exptables] Abschnitt und Änderungen wie unten vornehmen. Wenn Sie VSFTPD nicht verwenden, können Sie diesen Abschnitt überspringen.

[vsftpd-exptables] enabled = true filter = vsftpd action = iptables [name = vsftpd, port = 21, protocol = tcp] sendmail-whois [name = vsftpd, [E-Mail geschützt]] logpath =/var/log/vsftpd.log maxretry = 5 bantime = 1800

Schritt 5 - Fail2ban -Service verwalten

Nachdem alle Änderungen vorgenommen haben, speichern Sie Ihre Datei und starten Sie den Fail2ban -Dienst mit dem folgenden Befehl neu starten.

sudo systemctl restart fail2ban.Servicesudo systemctl aktivieren fail2ban.Service

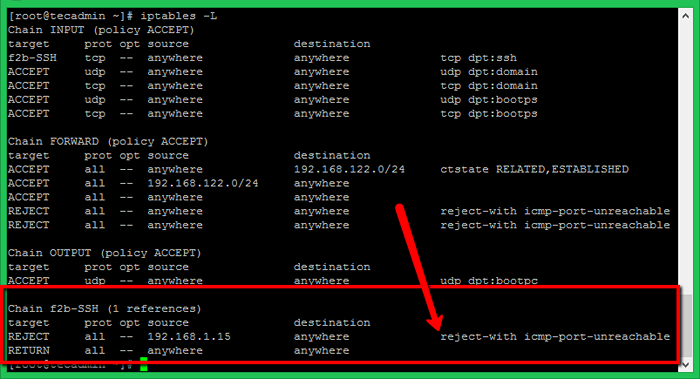

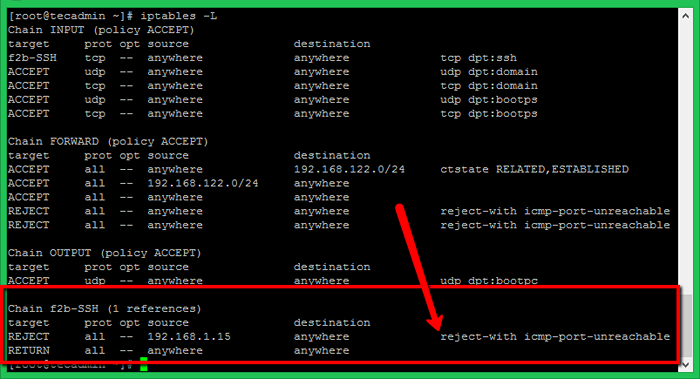

Zu Testzwecken habe ich SSH mit den falschen Anmeldeinformationen einer anderen Maschine ausprobiert. Nach drei falschen Versuchen blockierte Fail2ban diese IP über Iptables mit ICMP aus dem Ablehnen. Sie können die Regeln in iptables sehen, nachdem Sie die IP -Adresse wie unten blockiert haben. Stellen Sie bei nur SSH -Systemen sicher, dass Sie SSH -Zugriff von einer anderen IP von einer anderen IP haben.

Abschluss

Dieses Tutorial hat Ihnen geholfen, Fail2ban auf Ubuntu 20 zu installieren und zu konfigurieren.04 LTS -System. Additioal, die Ihnen die Konfigurationsdetails zur Verfügung gestellt haben, um bestimmte Dienste wie SSH, SFTP und FTP zu sichern.