So installieren und konfigurieren Sie FreeIPA unter Red Hat Linux

- 2107

- 37

- Janin Pletsch

Zielsetzung

Unser Ziel ist es, einen eigenständigen FreeIpa -Server auf Red Hat Enterprise Linux zu installieren und zu konfigurieren.

Betriebssystem- und Softwareversionen

- Betriebssystem: Red Hat Enterprise Linux 7.5

- Software: Freeipa 4.5.4-10

Anforderungen

Privilegierter Zugriff auf den Zielserver, verfügbares Software -Repository.

Schwierigkeit

MITTEL

Konventionen

- # - erfordert, dass gegebene Linux -Befehle mit Root -Berechtigungen entweder direkt als Stammbenutzer oder mit Verwendung von ausgeführt werden können

sudoBefehl - $ - Angegebene Linux-Befehle, die als regelmäßiger nicht privilegierter Benutzer ausgeführt werden sollen

Einführung

FreeIpa ist hauptsächlich ein Verzeichnisdienst, in dem Sie Informationen über Ihre Benutzer speichern können, und deren Rechte in Bezug. Obwohl dies die Hauptmerkmal des Dienstes ist, gibt es optionale Komponenten, die sehr nützlich sein können, wie DNS und PKI - dies macht FreeIPA zu einem wesentlichen infrastrukturellen Teil eines Linux -basierten Systems. Es hat eine schöne webbasierte GUI und eine leistungsstarke Befehlszeilenschnittstelle.

In diesem Tutorial sehen wir, wie Sie einen eigenständigen FreeIpa -Server auf einem Red Hat Enterprise Linux 7 installieren und konfigurieren.5. Beachten Sie jedoch, dass Sie in einem Produktionssystem empfohlen werden, mindestens eine weitere Replik zu erstellen, um eine hohe Verfügbarkeit zu ermöglichen. Wir werden den Dienst auf einer virtuellen Maschine mit 2 CPU -Kernen und 2 GB RAM hosten - auf einem großen System möchten Sie möglicherweise weitere Ressourcen hinzufügen. Unser Labormaschine läuft rhel 7.5, Basisinstallation. Lass uns anfangen.

Es ist ziemlich einfach, einen FreeIPA -Server zu installieren und zu konfigurieren - die Gotcha ist in der Planung. Sie sollten darüber nachdenken, welche Teile des Software -Stacks Sie verwenden möchten und welche Umgebung Sie diese Dienste ausführen möchten. Wenn FreeIPA mit DNS umgehen kann, kann es nützlich sein, wenn Sie ein System von Grund auf neu erstellen, eine ganze DNS -Domain für FreeIpa geben, in der alle Client -Maschinen die FreeIpa -Server für DNS anrufen werden. Diese Domäne kann eine Subdomäne Ihrer Infrastruktur sein. Sie können sogar eine Subdomain nur für die FreeIpa -Server festlegen - aber denken Sie an diesen Trog, da Sie die Domäne später nicht ändern können. Verwenden Sie keine vorhandene Domain, FreeIpa muss glauben, dass es sich um den Meister der angegebenen Domäne handelt (der Installationsprogramm wird prüfen, ob die Domäne behoben werden kann und ob es einen anderen SOA -Datensatz hat, dann selbst).

PKI ist eine weitere Frage: Wenn Sie bereits eine CA (Zertifikatautorität) in Ihrem System haben, möchten Sie möglicherweise FreeIpa als untergeordnete CA einrichten. Mit Hilfe von Certmonger kann FreeIPA die Kundenzertifikate automatisch erneuern (wie das SSL -Zertifikat eines Webservers), was nützlich sein kann. Wenn das System jedoch keinen Internet -Service hat, benötigen Sie möglicherweise nicht den PKI -Service von FreeIpa überhaupt. Es hängt alles vom Anwendungsfall ab.

In diesem Tutorial ist die Planung bereits durchgeführt. Wir möchten ein neues Testlabor erstellen, also installieren und konfigurieren wir alle Funktionen von FreeIPA, einschließlich DNS und PKI mit einem selbstsignierten CA-Zertifikat. FreeIpa kann dies für uns generieren, keine Notwendigkeit, eine mit Tools wie OpenSSL zu erstellen.

Anforderungen

Was zuerst eingerichtet werden sollte, ist eine zuverlässige NTP -Quelle für den Server (FreeIPA fungiert auch als NTP -Server, benötigt jedoch natürlich eine Quelle) und als Eintrag auf dem Server des Servers /etc/hosts Datei, die auf sich selbst zeigen:

# Katze /etc /hosts 127.0.0.1 Localhost Localhost.Localdomain Localhost4 Localhost4.Localdomain4 :: 1 Localhost Localhost.Localdomain Localhost6 Localhost6.Localdomain6 192.168.122.147 rhel7.IPA.Linuxconfig.Org rhel7 Und der Hostname in der Hosts -Datei muss der FQDN der Maschine sein.

# Hostname rhel7.IPA.Linuxconfig.Org Dies ist ein wichtiger Schritt, verpassen Sie es nicht. Der gleiche Hostname, der in der Netzwerkdatei benötigt wird:

# Grep Hostname/etc/sysconfig/network hostname = rhel7.IPA.Linuxconfig.Org Pakete installieren

Die benötigte Software ist im Red Hat Enterprise Linux Server ISO -Image oder Abonnementkanal enthalten, keine zusätzlichen Repositories erforderlich. In dieser Demo gibt es ein lokales Repository -Set, das den Inhalt des ISO -Bildes aufweist. Der Software -Stack ist zusammen gebündelt, sodass ein einzelner Yum -Befehl ausfällt:

# YUM IPA-Server IPA-Server-DNS installieren In einer Basisinstallation bietet YUM eine lange Liste von Abhängigkeiten, einschließlich Apache Tomcat, Apache HTTPD, 389-DS (LDAP-Server) usw. Öffnen Sie nach Abschluss Yum die an der Firewall benötigten Ports:

# Firewall-cmd --add-service = freepa-ldap Erfolg # Firewall-cmd --add-service = freepa-ldap-Permanent Erfolg Aufstellen

Lassen Sie uns nun unseren neuen FreeIPA -Server einrichten. Dies dauert Zeit, aber Sie benötigen nur für den ersten Teil, wenn der Installateur nach Parametern fragt. Die meisten Parameter können als Argumente an den Installateur übergeben werden, aber wir werden keine geben. Auf diese Weise können wir von den vorherigen Einstellungen profitieren.

# IPA-Server-Installation Die Protokolldatei für diese Installation finden Sie in/var/log/ipaServer-Installation.log ==================================================================================================================================================================================== ============================= Dieses Programm richtet den IPA -Server ein. Dies umfasst: * Konfigurieren eines eigenständigen CA (Dogtag) für die Zertifikatverwaltung * Konfigurieren Sie den Netzwerkzeit-Dämon (NTPD) * Erstellen und konfigurieren Sie eine Instanz des Verzeichnisservers * Erstellen und Konfigurieren eines Kerberos-Schlüsselverteilungszentrums (KDC) * Konfigurieren Sie Apache (konfigurieren Sie Apache (konfigurieren HTTPD) * Konfigurieren Sie den KDC, damit Pkinit die in den Klammern angezeigten Standardtaste annehmen kann. Warnung: Konflikt- und Datumssynchronisierungsdienst 'Chronyd' wird zugunsten von NTPD deaktiviert ## Wir verwenden den integrierten DNS -Server Möchten Sie integrierte DNS konfigurieren (BIND)? [Nein]: Ja Geben Sie den voll qualifizierten Domänennamen des Computers ein, auf dem Sie Serversoftware einrichten. Verwenden des Formulars . Beispiel: Meister.Beispiel.com. ## Drücken von 'Eingabetaste' bedeutet, dass wir die Standardeinstellung in den Armbändern akzeptieren Server -Hostname [RHEL7.IPA.Linuxconfig.org]: Warnung: Überspringen der DNS -Auflösung von Host RHEL7.IPA.Linuxconfig.org Der Domänenname wurde basierend auf dem Hostnamen bestimmt. ## Jetzt müssen wir den Domänennamen ## nicht eingeben/einfügen und der Installateur muss nicht versuchen, den Namen des Hosts festzulegen Bitte bestätigen Sie den Domainnamen [IPA.Linuxconfig.org]: Das Kerberos -Protokoll erfordert, dass ein Realm -Name definiert wird. Dies ist in der Regel der in Großbuchstaben konvertierte Domainname. ## Das Kerberos -Bereich wird aus dem Domain -Namen abgebildet Bitte geben Sie einen Reichnamen an [IPA.Linuxconfig.Org]: Bestimmte Verzeichnisserveroperationen erfordern einen administrativen Benutzer. Dieser Benutzer wird als Verzeichnismanager bezeichnet und hat vollen Zugriff auf das Verzeichnis für Systemverwaltungsaufgaben und wird zur Instanz des für IPA erstellten Verzeichnisservers hinzugefügt. Das Passwort muss mindestens 8 Zeichen lang sein. ## Directory Manager-Benutzer ist für die Low-Level-Operationen wie das Erstellen von Replikaten Verzeichnismanager Passwort: ## Verwenden Sie ein sehr starkes Passwort in einer Produktionsumgebung! Passwort (bestätigen): Der IPA -Server benötigt einen administrativen Benutzer mit dem Namen "Administrator". Dieser Benutzer ist ein reguläres Systemkonto, das für die IPA -Serververwaltung verwendet wird. ## admin ist das "root" des freeIpa -Systems - aber nicht das LDAP -Verzeichnis IPA Administrator Passwort: Passwort (bestätigen): Überprüfen Sie die DNS -Domäne IPA.Linuxconfig.Org., Warten Sie mal… ## Wir könnten Spediteure einrichten, aber dies kann auch später festgelegt werden Möchten Sie DNS -Spediteure konfigurieren?? [Ja]: Nein Nein DNS -Spediteure konfiguriert möchten Sie nach fehlenden Rückwärtszonen suchen? [Ja]: Nein, der IPA -Master -Server wird konfiguriert mit: Hostname: RHEL7.IPA.Linuxconfig.org IP -Adresse (ES): 192.168.122.147 Domainname: IPA.Linuxconfig.org Reich Name: IPA.Linuxconfig.Org Bind DNS -Server wird so konfiguriert, dass die IPA -Domäne mit: Spediteure: Keine Spediteure -Weiterleitungsrichtlinien: Nur umgekehrte Zonen (n): Keine Rückwärtszone weiterhin das System mit diesen Werten konfigurieren? [Nein Ja ## Zu diesem Zeitpunkt arbeitet der Installateur selbst, ## und vervollständigt den Vorgang in wenigen Minuten. Die perfekte Zeit für Kaffee. Die folgenden Operationen können einige Minuten dauern, bis. Bitte warten Sie, bis die Eingabeaufforderung zurückgegeben wird. Konfigurieren von NTP -Daemon (NTPD) [1/4]: Stoppen von NTPD…

Die Ausgabe des Installationsprogramms ist ziemlich lang. Sie können als alle konfigurierten, neu gesteuerten und verifizierten Komponenten sehen. Am Ende der Ausgabe sind einige Schritte für die volle Funktionalität erforderlich, jedoch nicht für den Installationsprozess selbst.

… Der Befehl IPA-Client-Install war erfolgreich. ===================================== Setup Nächste Schritte: 1. Sie müssen sicherstellen, dass diese Netzwerkports geöffnet sind: TCP -Ports: * 80, 443: http/https * 389, 636: ldap/ldaps * 88, 464: Kerberos * 53: Binden Sie UDP -Ports: * 88, 464: Kerberos * 53 Binden : bind * 123: ntp 2. Sie können jetzt ein Kerberos -Ticket mit dem Befehl "Kinit admin" mit diesem Ticket mit den IPA -Tools (e.G., IPA-Benutzer-ADD) und die Webbenutzeroberfläche. Stellen Sie sicher, dass Sie die CA -Zertifikate in /root /cacert sichern.P12 Diese Dateien sind erforderlich, um Replikate zu erstellen. Das Passwort für diese Dateien ist das Verzeichnis -Manager -Passwort

Stellen Sie, wie das Installationsprogramm hervorhebt.

Lassen Sie uns nun die Erstellung des Home -Verzeichnisses beim Login aktivieren:

# authconfig --enablemkhomedir -update

Überprüfung

Wir können mit dem Testen beginnen, wenn wir einen Arbeitsservice -Stapel haben. Testen wir, ob wir ein Kerberos -Ticket für den Administratorbenutzer erhalten können (mit dem Kennwort, das dem Administratorbenutzer während der Installation gegeben wurde):

# Kinit Admin -Passwort für [email protected]: # klist Ticket Cache: Schlüsselring: Persistent: 0: 0 Standard -Prinzip: [email protected] Gültiges Start ab läuft den Service Principal 2018-06-24 21.44.30 2018-06-25 21.44.28 KRBTgt/[email protected]

Der Host-Computer ist in unsere neue Domäne eingeschrieben, und die Standardregeln geben SSH Zugriff auf den oben erstellten Administrator-Benutzer für alle eingeschriebenen Hosts zu, die SSH zugreifen können. Testen wir, ob diese Regeln wie erwartet funktionieren, indem sie die SSH -Verbindung zu Localhost eröffnen:

# SSH admin@localhost Passwort: Erstellen von Home -Verzeichnis für Administrator. Letzter Login: Sun 24. Juni 21:41:57 2018 von Localhost $ PWD /Home /Admin $ Exit

Überprüfen Sie den Status des gesamten Software -Stacks:

# IPACTL Status Directory Service: Ausführen von KRB5KDC-Service: Ausführen von Kadmin-Service: Ausführen des Namens: Ausführen von HTTPD-Service: Ausführen von IPA-Custodia-Service: Ausführen von NTPD Service: Ausführen von PKI-Tomcatd Service: Ausführen von IPA-OTPD-Service: Ausführen von IPA-DNSkeysyncd Service: Ausführen von IPA: Info: Der Befehl ipactl war erfolgreich Und - mit dem zuvor erworbenen Kerberos -Ticket - fragen Sie nach Informationen über den Administratorbenutzer mit dem CLI -Tool:

# IPA Benutzerfind Admin -------------- 1 Benutzer angepasst -------------- Benutzeranmeldung: Administrator Nachname: Administrator Home Directory: /Home /Admin -Login -Shell: /bin /bash Prinzipal Alias: [email protected] UID: 630200000 GID: 630200000 Konto deaktiviert: Falsch ---------------------------- Anzahl der zurückgegebenen Einträge 1 ---------------------------- Und schließlich melden Sie sich bei der webbasierten Verwaltungsseite mit den Anmeldeinformationen des Administrators an (der Maschine, das den Browser ausführt, muss in der Lage sein, den Namen des FreeIpa-Servers aufzulösen). Verwenden Sie HTTPS, der Server wird umleiten, wenn einfach HTTP verwendet wird. Während wir ein selbstsigniertes Root-Zertifikat installiert haben, wird uns der Browser davor warnen.

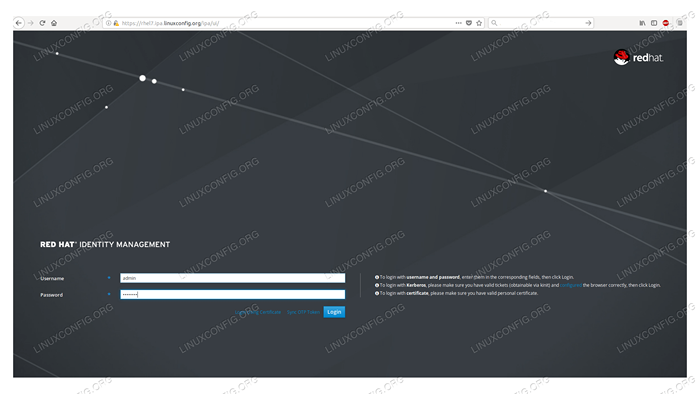

Anmeldeseite der FreeIpa Wui

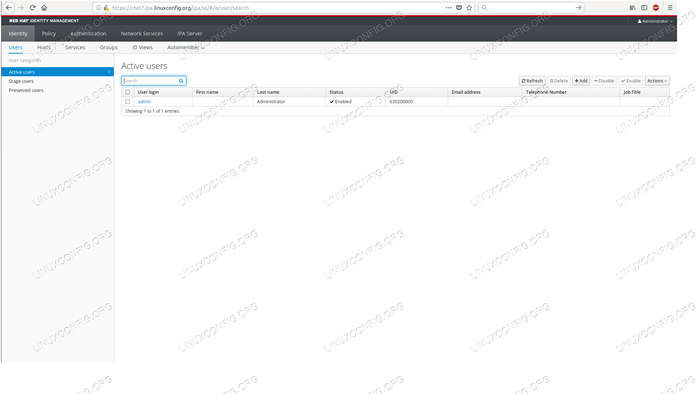

Anmeldeseite der FreeIpa Wui Die Standardseite nach dem Anmeldung zeigt die Liste unserer Benutzer an, wobei jetzt nur der Administrator -Benutzer angezeigt wird.

Die Standardseite nach der Anmeldung ist die Benutzerliste in FreeIpa Wui

Die Standardseite nach der Anmeldung ist die Benutzerliste in FreeIpa Wui Damit haben wir unser Ziel abgeschlossen. Wir haben einen laufenden FreeIPA -Server bereit, um mit Benutzern, Hosts, Zertifikaten und verschiedenen Regeln bevölkert zu werden.

Verwandte Linux -Tutorials:

- Dinge zu installieren auf Ubuntu 20.04

- Dinge zu tun nach der Installation Ubuntu 20.04 fokale Fossa Linux

- Eine Einführung in Linux -Automatisierung, Tools und Techniken

- Linux -Download

- Linux -Konfigurationsdateien: Top 30 am wichtigsten

- Kann Linux Viren bekommen?? Erforschung der Verwundbarkeit von Linux…

- Dinge zu installieren auf Ubuntu 22.04

- Dinge zu tun nach der Installation Ubuntu 22.04 Jammy Quallen…

- Beste Linux -Distribution für Entwickler

- Mint 20: Besser als Ubuntu und Microsoft Windows?

- « Intel Corporation Pro/Wireless 2200BG -Netzwerkverbindung Installation auf Linux Debianetch

- So richten Sie SSL/TLS mit Apache HTTPD auf Red Hat ein »