So installieren und sichern Sie OpenSSH -Server auf POP!_OS

- 3051

- 553

- Ilja Köpernick

OpenSSH ist eine beliebte Open-Source-Implementierung des Secure Shell (SSH) -Protokoll. OpenSSH ist in vielen beliebten Linux -Verteilungen enthalten, einschließlich Pop!_OS, und es bietet eine breite Palette von Tools und Dienstprogrammen für sicheres Zugriff auf und verwaltet Remote -Systeme.

In diesem Tutorial können Sie den OpenSSH -Server auf POP installieren und sichern!_OS Linux. In diesem Tutorial werden wir die folgenden Themen behandeln:

- Installieren von OpenSSH -Server auf POP!_OS

- Konfigurieren des OpenSSH -Servers

- Verwenden des OpenSSH -Clients, um eine Verbindung zu einem Remote -System herzustellen

- Sicherung des OpenSSH -Servers

Schritt 1: Installieren von OpenSSH -Server auf POP!_OS

Die OpenSSH -Serverpakete sind unter den Standardsystem -Repositories verfügbar. Sie müssen zunächst den Paket -Manager -Cache aktualisieren, indem Sie den folgenden Befehl ausführen:

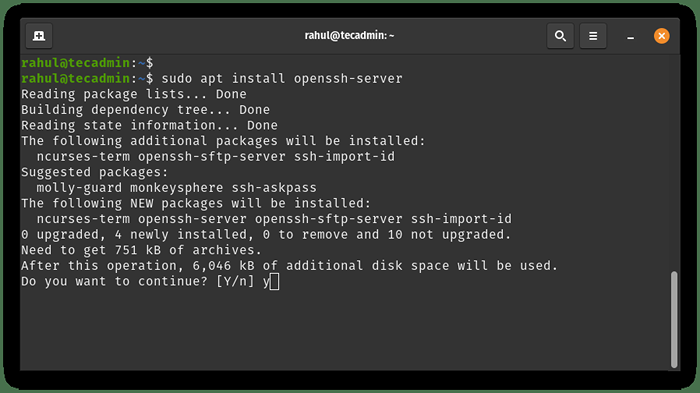

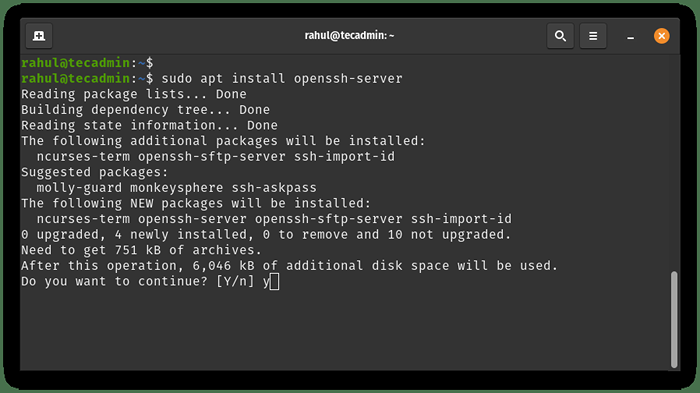

sudo APT -Update Installieren Sie den OpenSSH-Server als nächstes mit dem folgenden Befehl:

sudo apt install OpenSSH-Server Drücken Sie 'y', wenn sie zur Bestätigung aufgefordert werden. Dadurch wird der OpenSSH -Server und alle erforderlichen Abhängigkeiten installiert.

Installieren von OpenSSH -Server

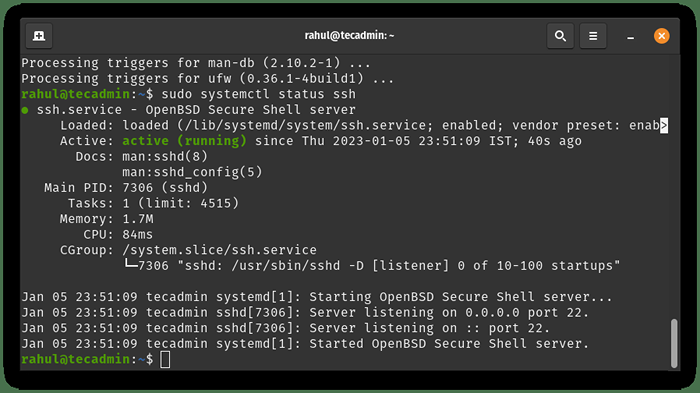

Installieren von OpenSSH -ServerSobald die Installation abgeschlossen ist, wird der OpenSSH -Server automatisch gestartet und aktiviert, um mit dem Start zu starten. Sie können den Servicestatus überprüfen, indem Sie die ausführen 'Systemctl Status SSH' Befehl.

Überprüfen Sie den OpenSSH -Service -Status

Überprüfen Sie den OpenSSH -Service -StatusSchritt 2: Konfigurieren des OpenSSH -Servers:

Sobald der OpenSSH -Server installiert ist, können Sie ihn konfigurieren, indem Sie die Hauptkonfigurationsdatei bearbeiten, die sich befindet “/Etc/ssh/sshd_config“. Diese Datei enthält eine Reihe von Optionen, die das Verhalten des OpenSSH -Servers steuern.

WARNUNG: Seien Sie vorsichtig, während Sie die Bestätigungsdatei auf einem Remote -System bearbeiten. Jeder falsche Eintrag kann den SSH -Dienst stoppen und Sie werden vom Server getrennt.Zu den wichtigsten Optionen, die Sie möglicherweise konfigurieren möchten, gehören:

- Hafen: Diese Option gibt die Portnummer an, auf die der OpenSSH -Server hört. Standardmäßig hört der OpenSSH -Server auf Port 22 an, aber Sie können diese in eine nicht verwendete Portnummer ändern, wenn Sie möchten. Port 22

1 Port 22 - Erlaubnisrootlogin: Diese Option steuert, ob die Stammanmeldung über SSH zulässig ist. Standardmäßig ist die Root -Anmeldung deaktiviert. Sie können diese jedoch aktivieren, indem Sie diese Option auf "Ja" festlegen. Erlaubnisrootlogin Ja

1 Erlaubnisrootlogin Ja - PubkeyAuthentication: Diese Option steuert, ob die Authentifizierung der öffentlichen Schlüssel zulässig ist. Standardmäßig ist die öffentliche Schlüsselauthentifizierung aktiviert, aber Sie können diese deaktivieren, indem Sie diese Option auf "Nein" festlegen. PubkeyAuthentication Ja

1 PubkeyAuthentication Ja - PasswortAuthentication: Diese Option steuert, ob die Kennwortauthentifizierung zulässig ist. Standardmäßig ist die Kennwortauthentifizierung aktiviert, aber Sie können diese deaktivieren, indem Sie diese Option auf "Nein" festlegen. PasswortAuthentication -Nr

1 PasswortAuthentication -Nr

Sobald Sie die OpenSSH -Server -Konfigurationsdatei bearbeitet haben, müssen Sie den OpenSSH -Server neu starten, um die Änderungen anzuwenden. Sie können dies tun, indem Sie den folgenden Befehl ausführen:

sudo systemctl starten ssh neu Schritt 3: Verwenden des OpenSSH -Clients zur Verbindung zu einem Remote -System:

Um mit OpenSSH eine Verbindung zu einem Remote -System herzustellen, müssen Sie den OpenSSH -Client verwenden, der in den meisten Linux -Verteilungen enthalten ist. Um eine Verbindung zu einem Remote -System herzustellen, müssen Sie die IP -Adresse oder den Hostnamen des Systems sowie den Benutzernamen und das Kennwort eines Benutzerkontos auf dem Remote -System kennen.

Um eine Verbindung zu einem Remote -System herzustellen, öffnen Sie einen Terminal und geben Sie den folgenden Befehl ein:

# Syntax SSH -Benutzername@Remote_System| 12 | # Syntaxsssh username@remote_system |

Ersetzen Sie "Benutzername" durch den Benutzernamen des Benutzerkontos im Remote -System und "Remote_System" durch die IP -Adresse oder den Hostnamen des Remote -Systems. Zum Beispiel, um eine Verbindung zu einem Remote -System mit der IP -Adresse herzustellen 192.168.1.100 als Benutzer "User1", Sie würden den folgenden Befehl eingeben:

SSH [E -Mail geschützt] Wenn Sie sich zum ersten Mal mit dem Remote -System verbinden, werden Sie aufgefordert, die Authentizität des Hosts zu bestätigen. Typ "Ja" weitermachen. Sie werden dann aufgefordert, das Kennwort für das Benutzerkonto im Remote -System einzugeben. Sobald Sie das richtige Passwort eingegeben haben, werden Sie im Remote -System angemeldet.

Schritt 4: Sicherung des OpenSSH -Servers:

Um den OpenSSH -Server zu sichern, können Sie mehrere Schritte unternehmen:

- Verwenden Sie starke Passwörter: Stellen Sie sicher, dass alle Benutzerkonten auf dem OpenSSH -Server über starke, eindeutige Passwörter verfügen. Vermeiden Sie es, einfach zu qualifizierte Passwörter zu verwenden, und verwenden Sie eine Kombination aus Buchstaben, Zahlen und Sonderzeichen.

- Verwenden Sie die Authentifizierung der öffentlichen Schlüssel: Anstatt Passwörter zur Authentifizierung zu verwenden, sollten Sie die Authentifizierung der öffentlichen Schlüssel verwenden. Mit der Authentifizierung der öffentlichen Schlüssel erstellen Sie ein öffentliches und privates Schlüsselpaar, und der öffentliche Schlüssel wird in das Remote -System kopiert. Wenn Sie eine Verbindung zum Remote -System herstellen, verwenden Sie den privaten Schlüssel zur Authentifizierung anstelle eines Kennworts. Dies ist sicherer als Passwortauthentifizierung, da der private Schlüssel viel schwieriger zu erraten ist als ein Passwort.

- Begrenzen Sie den Zugriff auf bestimmte Benutzer: Anstatt jedem Benutzer zu ermöglichen, eine Verbindung zum OpenSSH -Server herzustellen, sollten Sie den Zugriff auf bestimmte Benutzer einschränken. Sie können dies tun, indem Sie die Namen der zulässigen Benutzer zur Option "Zulässer" in der OpenSSH -Serverkonfigurationsdatei hinzufügen.

- Begrenzen Sie den Zugriff auf bestimmte IP -Adressen: Wenn Sie nur Verbindungen von bestimmten IP -Adressen zulassen möchten, können Sie die verwenden "Zulasser" Und "Verweigerung" Optionen zum Angeben.

- Verwenden Sie eine Firewall: Verwenden Sie eine Firewall, um den Zugriff auf den OpenSSH -Server von unerwünschten IP -Adressen zu blockieren. Sie können den Firewalld -Service auf Pop nutzen!_OS, um eine Firewall einzurichten und Verbindungen nur von bestimmten IP -Adressen zu ermöglichen.

Abschluss

Zusammenfassend ist OpenSSH ein leistungsstarkes und flexibles Werkzeug, mit dem Sie Remote -Systeme sicher zugreifen und diese verwalten können. Wenn Sie die in diesem Artikel beschriebenen Schritte befolgen, können Sie den OpenSSH -Server auf POP installieren und konfigurieren!_OS, verwenden Sie den OpenSSH -Client, um eine Verbindung zu einem Remote -System herzustellen und den OpenSSH -Server zu sichern, um sich vor unbefugtem Zugriff zu schützen.

- « Was ist ein hoher Verfügbarkeitscluster eine grundlegende Einführung

- So installieren Sie PIP auf Ubuntu 22.04 »