So installieren und verwenden Sie Linux Malware Detect (LMD) mit Clamav als Antivirenmotor

- 1644

- 449

- Madleen Vater

Malware, oder bösartige Software ist die Bezeichnung für jedes Programm, das darauf abzielt, den normalen Betrieb eines Computersystems zu stören. Obwohl die bekanntesten Formen von Malware Viren, Spyware und Adware sind, kann der von ihnen beabsichtigte Schaden, den sie verursachen wollen System, um es zu verwenden, um Botnets in einem (d) DOS -Angriff zu starten.

Lesen Sie auch: Schützen Sie Apache gegen Brute Force oder DDOS -Angriffe unter LinuxMit anderen Worten, Sie können es sich nicht leisten zu denken: „Ich muss meine Systeme nicht gegen Malware sichern, da ich keine sensiblen oder wichtigen Daten speichere“, da dies nicht die einzigen Ziele von Malware sind.

Aus diesem Grund werden wir in diesem Artikel erklären, wie man installiert und konfiguriert ist Linux Malware Detect (AKA Maldet oder Lmd kurz) zusammen mit Klamav (Antivirenmotor) in Rhel 8/7/6 (wobei x die Versionsnummer ist), CentOS 8/7/6 Und Fedora 30-32 (Dieselben Anweisungen funktionieren auch an Ubuntu Und Debian Systeme)).

Ein Malware -Scanner, das unter der GPL V2 -Lizenz veröffentlicht wurde und speziell für Hosting -Umgebungen entwickelt wurde. Sie werden jedoch schnell erkennen, dass Sie von profitieren werden Maldet Egal auf welcher Art von Umgebung Sie arbeiten.

Installation von LMD an RHEL/CentOS und Fedora

Lmd ist nicht bei Online -Repositories verfügbar, sondern als Tarball auf der Website des Projekts verteilt. Der Tarball, der den Quellcode der neuesten Version enthält, ist immer unter dem folgenden Link verfügbar, in dem er mit WGet -Befehl heruntergeladen werden kann:

# WGet http: // www.rfxn.Com/Downloads/Maledektrent.Teer.gz

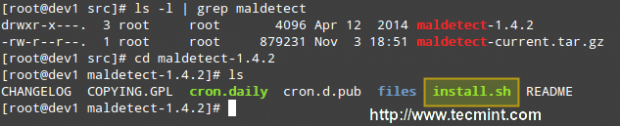

Dann müssen wir den Tarball auspacken und das Verzeichnis betreten, in dem sein Inhalt extrahiert wurde. Da ist die aktuelle Version 1.6.4, Das Verzeichnis ist Maladetekt-1.6.4. Dort finden wir das Installationsskript, Installieren.Sch.

# TAR -XVF MALDERTECT -Stromrauch.Teer.gz # ls -l | Grep Maldetect # CD MALDETECT-1.6.4/ # ls

Laden Sie Linux Malware Detect herunter

Laden Sie Linux Malware Detect herunter Wenn wir das Installationsskript nur überprüfen, das nur ist 75 Zeilen lange (einschließlich Kommentare) werden wir feststellen, dass es nicht nur das Tool installiert, sondern auch eine Vorprüfung durchführt, um festzustellen, ob das Standardinstallationsverzeichnis (Verzeichnis der Standardeinrichtung (/usr/local/massertekt) existiert. Wenn nicht, erstellt das Skript das Installationsverzeichnis, bevor Sie fortfahren.

Schließlich nach Abschluss der Installation eine tägliche Ausführung durch Cron ist geplant, indem die platziert werden Cron.täglich Skript (siehe Bild oben) in /etc/cron.täglich. Dieses Helfer -Skript wird unter anderem alte temporäre Daten löschen, neue LMD -Veröffentlichungen überprüfen und die Standard -APache- und Web -Steuer -Panels scannen (I.e., CPanel, DirectAdmin, um nur einige zu nennen) Standarddatenverzeichnisse.

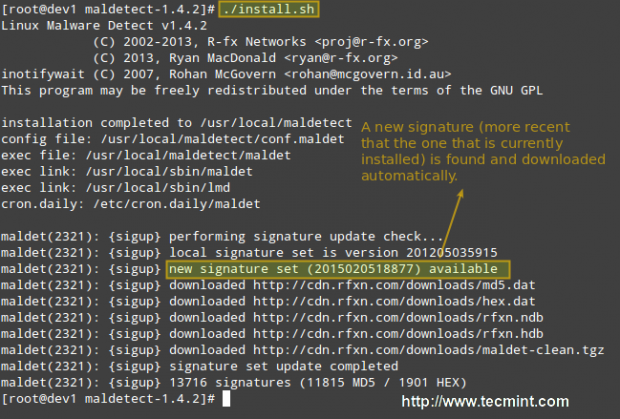

Führen Sie das Installationsskript wie gewohnt aus:

# ./Installieren.Sch

Installieren Sie Linux Malware Detect unter Linux

Installieren Sie Linux Malware Detect unter Linux Konfigurieren von Linux -Malware Erkennen

Die Konfiguration von LMD wird durch behandelt /usr/local/maldsect/conf.Maldet Und alle Optionen sind gut kommentiert, um die Konfiguration zu einer ziemlich leichten Aufgabe zu machen. Falls Sie stecken bleiben, können Sie sich auch beziehen /Maldetekt-1.6.4/Readme Für weitere Anweisungen.

In der Konfigurationsdatei finden Sie die folgenden Abschnitte, die in quadratischen Klammern eingeschlossen sind:

- E-MAIL-BENACHRICHTIGUNGEN

- Quarantäneoptionen

- SCAN OPTIONEN

- STATISTISCHE ANALYSE

- Überwachungsoptionen

Jeder dieser Abschnitte enthält mehrere Variablen, die angeben, wie Lmd wird sich verhalten und welche Funktionen verfügbar sind.

- Satz EMAIL_ALERT = 1 Wenn Sie E -Mail -Benachrichtigungen über Malware -Inspektionsergebnisse erhalten möchten. Aus Gründen der Kürze werden wir E -Mails nur an lokale Systembenutzer weiterleiten. Sie können jedoch auch andere Optionen wie das Senden von Mail -Warnungen nach außen erkunden.

- Satz EMAIL_SUBJ = "Ihr Betreff hier" Und [E -Mail geschützt] Wenn Sie zuvor EMAL_ALERT = 1 festgelegt haben.

- Mit Quar_hits, Die Standard -Quarantäneaktion für Malware -Treffer (nur von 0 = Alarm, 1 = Wechsel zur Quarantäne & Alarm) Sie werden LMD mitteilen, was zu tun ist, wenn Malware erkannt wird.

- Quar_Clean Lassen Sie sich entscheiden, ob Sie anhand von String basierende Malware-Injektionen reinigen möchten. Beachten Sie, dass eine String -Signatur per Definition "eine zusammenhängende Byte -Sequenz ist, die möglicherweise viele Varianten einer Malware -Familie übereinstimmen kann".

- Quar_Susp, Mit der Standard -AUS -Aktion für Benutzer mit Treffern können Sie ein Konto deaktivieren, dessen Besitzdateien als Hits identifiziert wurden.

- clamav_scan = 1 Ich werde LMD sagen. Dies ergibt bis zu Viermal schneller Scan -Leistung und überlegene HEX -Analyse. Diese Option verwendet Clamav nur als Scanner -Engine, und LMD -Signaturen sind nach wie vor die Grundlage für die Erkennung von Bedrohungen.

Wenn Sie zusammenfassen, sollten die Zeilen mit diesen Variablen wie folgt aussehen /usr/local/maldsect/conf.Maldet:

E-Mail_Alert = 1 [E-Mail geschützt] E-Mail_subj = "Malware-Warnungen für $ hostName-$ (Datum +%y-%M-%d)" Quar_hits = 1 Quar_Clean = 1 Quar_Susp = 1 Clam_av = 1

Installation von Clamav auf Rhel/Centos und Fedora

Installieren Klamav Um die auszunutzen clamav_scan Einstellen, befolgen Sie die folgenden Schritte:

Aktivieren Sie das Epel -Repository.

# yum install epel-release

Dann mach:

# yum update && yum install CLAMD # APT UPDATE && APT-GET CLAMAV CLAMAV-DAMONE [UBUNTU/DEBIAN]

Notiz: Dass dies nur die grundlegenden Anweisungen zur Installation von Clamav sind, um es in LMD zu integrieren. In Bezug auf die Clamav -Einstellungen werden wir nicht ins Detail gehen.

Testen von Linux -Malware Erkennung

Jetzt ist es Zeit, unsere letzten zu testen Lmd / Klamav Installation. Anstatt echte Malware zu verwenden, werden wir die EICAR -Testdateien verwenden, die auf der EICAR -Website heruntergeladen werden können.

# CD/var/www/html # wget http: // www.Eicar.org/download/eicar.com # wget http: // www.Eicar.org/download/eicar.com.txt # wget http: // www.Eicar.org/download/eicar_com.ZIP # WGet http: // www.Eicar.org/download/eicarcom2.Reißverschluss

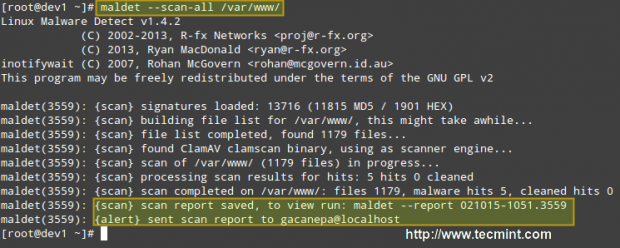

Zu diesem Zeitpunkt können Sie entweder auf den nächsten warten Cron Job zum Ausführen oder Ausführen Maldet manuell du selbst. Wir werden mit der zweiten Option gehen:

# MALDET-scan-all/var/www/

Lmd Akzeptiert auch Wildcards. Wenn Sie also nur eine bestimmte Art von Datei scannen möchten (i.e. Zum Beispiel Zip -Dateien), können Sie dies tun:

# MALDET-scan-all/var/www/*.Reißverschluss

Malware unter Linux scannen

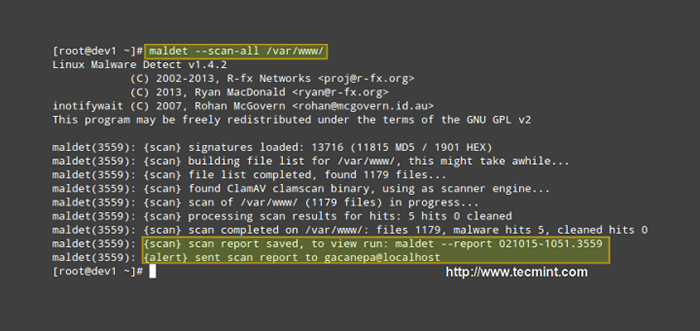

Malware unter Linux scannen Wenn das Scannen abgeschlossen ist, können Sie entweder die von LMD gesendeten E -Mails überprüfen oder den Bericht anzeigen:

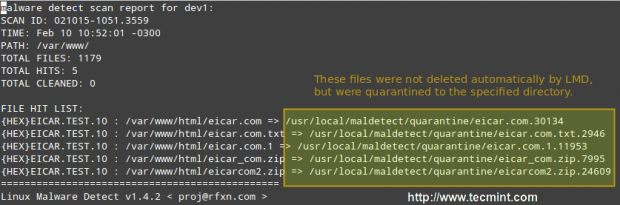

# MALDET-Report 021015-1051.3559

Linux Malware -Scan -Bericht

Linux Malware -Scan -Bericht Wo 021015-1051.3559 ist der Scanid (Der Scanid unterscheidet sich in Ihrem Fall geringfügig).

Wichtig: Bitte beachten Sie, dass LMD 5 Treffer seit dem Eicar gefunden hat.Die COM -Datei wurde zweimal heruntergeladen (was zu Eicar führte.Com und Eicar.com.1).

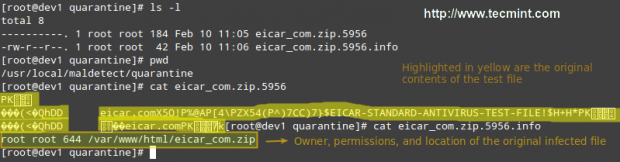

Wenn Sie den Quarantäneordner überprüfen (ich habe gerade eine der Dateien gelassen und den Rest gelöscht), werden wir Folgendes sehen:

# ls -l

Linux -Malware Erkennen Sie Quarantänedateien

Linux -Malware Erkennen Sie Quarantänedateien Sie können dann alle unter Quarantäne gestellten Dateien entfernen mit:

# rm -rf/usr/local/maldetect/Quarantine/*

Für den Fall, dass,

# MALDET -CLEAN SCANID

Lassen Sie den Job aus irgendeinem Grund nicht erledigen. Sie können die folgende Screencast für eine Schritt-für-Schritt-Erläuterung des obigen Vorgangs verweisen:

Schlussbetrachtungen

Seit Maldet muss in integriert werden in Cron, Sie müssen die folgenden Variablen im Crontab von Root festlegen (Typ Crontab -e als Wurzel und schlagen Sie die Eingeben Schlüssel) falls Sie feststellen, dass LMD täglich nicht korrekt ausgeführt wird:

Path =/sbin:/bin:/usr/sbin:/usr/bin mailto = root home =/shell =/bin/bash

Dies wird dazu beitragen, die erforderlichen Debugging -Informationen zu liefern.

Abschluss

In diesem Artikel haben wir besprochen, wie man installiert und konfiguriert ist Linux Malware Detect, zusammen mit Klamav, ein mächtiger Verbündeter. Mit Hilfe dieser 2 Tools sollte die Erkennung von Malware eine ziemlich leichte Aufgabe sein.

Tun Sie sich jedoch einen Gefallen und werden Sie mit dem vertraut Liesmich Datei, wie zuvor erläutert, und Sie können sicher sein, dass Ihr System gut berücksichtigt und gut verwaltet wird.

Zögern Sie nicht, Ihre Kommentare oder Fragen, falls vorhanden, das folgende Formular zu hinterlassen.

Referenzlinks

LMD Homepage

- « Schützen Sie Apache gegen Brute Force oder DDOS -Angriffe mit mod_security und mod_evasive module

- So installieren Sie Postgresql und Pgadmin4 in Ubuntu 20.04 »