So installieren Sie Fail2ban unter Rocky Linux und Almalinux

- 4296

- 891

- Miriam Bauschke

Geschrieben in Python, Fail2ban ist eine freie und offene Source Angrifferkennungssystem (Ips) Das schützt den Server vor Brute-Force-Angriffen.

Nach einer bestimmten Anzahl falscher Passwortversuche wird die IP -Adresse des Clients daran hindert, für einen bestimmten Zeitraum auf das System zuzugreifen oder bis der Systemadministrator es entsperrt. Auf diese Weise wird das System vor wiederholten Brute-Force-Angriffen eines einzelnen Hosts geschützt.

[Möglicherweise gefallen Sie auch: Wie Sie den OpenSSH -Server sichern und härten]

Fail2ban ist sehr konfigurierbar und kann eingerichtet werden, um eine Vielzahl von Diensten wie z Ssh, vsftpd, Apache, Und Webmin.

In diesem Handbuch konzentrieren wir uns darauf, wie Sie installieren und konfigurieren können Fail2ban An Rocky Linux Und Almalinux.

Schritt 1: Stellen Sie sicher, dass die Firewalld ausgeführt wird

Standardmäßig, Felsig Kommt mit Firewalld Laufen. Wenn dies jedoch in Ihrem System nicht der Fall ist, starten Sie jedoch Firewall Durch Ausführung:

$ sudo systemctl starten firewalld

Ermöglichen Sie es dann, mit der Startzeit zu beginnen:

$ sudo systemctl aktivieren Firewall

Überprüfen Sie dann den Status der Firewall

$ sudo systemctl Status Firewalld

Überprüfen Sie den Firewall -Status

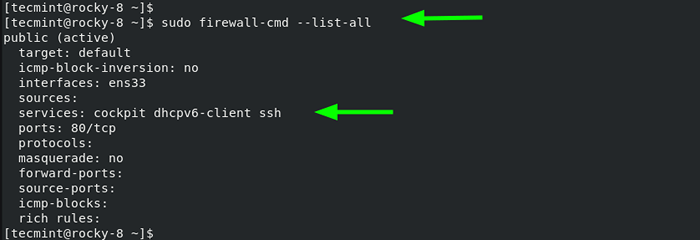

Überprüfen Sie den Firewall -Status Außerdem können Sie alle bestätigen Firewall Regeln werden derzeit mit dem Befehl erzwungen:

$ sudo firewall-cmd-list-alle

Listen Sie Firewall -Regeln auf

Listen Sie Firewall -Regeln auf Schritt 2: Installieren Sie EPEL in Rocky Linux

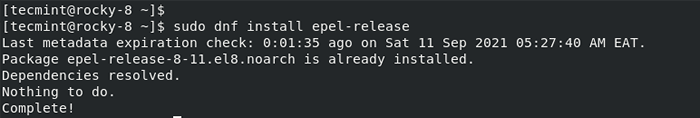

Als Voraussetzung für die Installation von fail2ban und andere erforderliche Pakete müssen Sie die installieren Epel Repository, das zusätzliche hochwertige Pakete für rhelbasierte Verteilungen bietet.

$ sudo dnf install epel-release

Installieren Sie Epel in Rocky Linux

Installieren Sie Epel in Rocky Linux Schritt 3: Installieren Sie Fail2ban in Rocky Linux

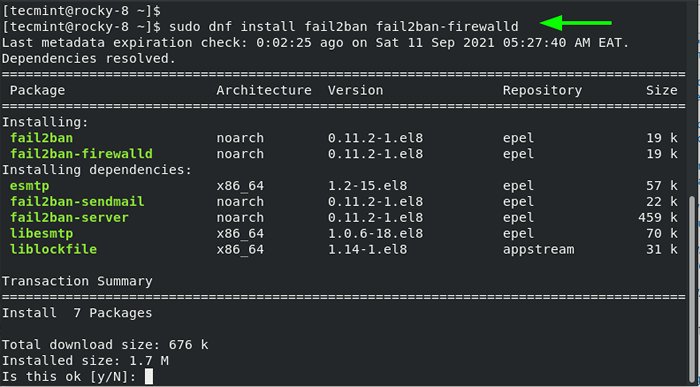

Mit Epel installiert, fortfahren und installieren fail2ban und das fail2ban-firewalld Paket.

$ sudo dnf install fail2ban fail2ban-firewalld

Dadurch wird der Fail2ban -Server und die Firewalld -Komponente zusammen mit anderen Abhängigkeiten installiert.

Installieren Sie Fail2ban in Rocky Linux

Installieren Sie Fail2ban in Rocky Linux Starten Sie mit der Installation von Fail2ban den Fail2ban -Dienst.

$ sudo systemctl start fail2ban

Und ermöglichen es, mit der Startzeit zu beginnen.

$ sudo systemctl aktivieren fail2ban

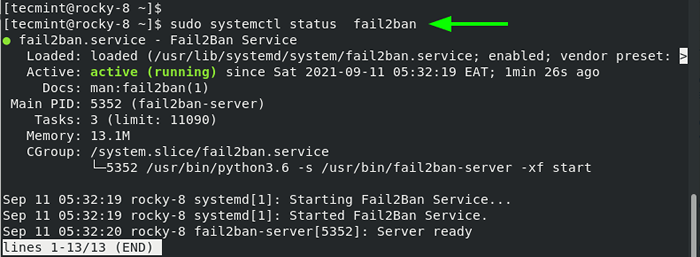

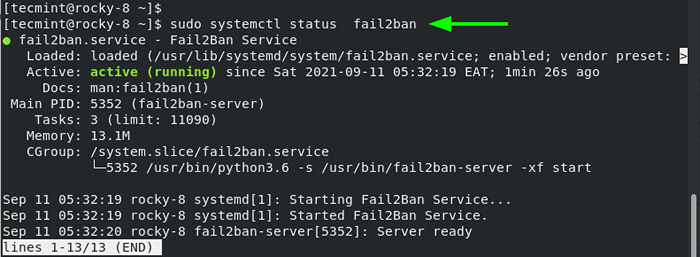

Sie können den Status des Fail2ban -Dienstes überprüfen, indem Sie den Befehl ausführen:

$ sudo systemctl status fail2ban

Die Ausgabe ist eine Bestätigung, dass Fail2ban wie erwartet läuft.

Überprüfen Sie den Status von Fail2ban

Überprüfen Sie den Status von Fail2ban Schritt 4: Konfigurieren von Fail2ban in Rocky Linux

Wenn wir weitermachen, müssen wir Fail2ban konfigurieren, damit es wie beabsichtigt funktioniert. Im Idealfall würden wir die Hauptkonfigurationsdatei bearbeiten - /etc/fail2ban/jail.Conf. Dies ist jedoch entmutigt. Als Problemumgehung kopiert der Inhalt des Gefängnisses.Conf -Konfigurationsdatei zu Gefängnis.lokal Datei.

$ sudo cp/etc/fail2ban/jail.conf/etc/fail2ban/jail.lokal

Öffnen Sie nun die Gefängnis.lokal Datei mit Ihrem bevorzugten Editor.

$ sudo vim/etc/fail2ban/jail.lokal

Unter dem [STANDARD] Abschnitt stellen Sie sicher, dass Sie die folgenden Einstellungen haben, sobald sie angezeigt werden.

Bantime = 1H Findime = 1H Maxretry = 5

Lassen Sie uns die Attribute definieren:

- Der Bantime Die Richtlinie legt die Zeitdauer fest, dass ein Client nach fehlgeschlagenen Authentifizierungsversuchen verboten wird.

- Der finde Zeit Die Richtlinie ist die Dauer oder Zeitraum, in der Fail2ban bei der Prüfung von wiederholten falschen Kennwortversuchen in Betracht gezogen wird.

- Der Maxretry Der Parameter ist die maximale Anzahl falscher Passwortversuche, bevor der Remote -Client vom Zugriff auf den Server blockiert wird. Hier wird der Kunde nach 5 Authentifizierungsfehlern gesperrt.

Standardmäßig arbeitet Fail2ban mit iptables. Dies wurde jedoch zugunsten der Firewall veraltet. Wir müssen Fail2ban so konfigurieren, dass er neben Firewalld anstelle von Iptables zusammenarbeitet.

Führen Sie also mit dem Befehl aus:

$ sudo mv/etc/fail2ban/jail.d/00-firewalld.conf/etc/fail2ban/jail.d/00-firewalld.lokal

Um die Änderungen anzuwenden, starten Sie Fail2ban:

$ sudo systemctl restart fail2ban

Schritt 5: Sicherung des SSH -Dienstes mit Fail2ban

Standardmäßig blockiert Fail2ban keinen Remote -Host, wenn Sie die Gefängniskonfiguration für einen Dienst aktivieren, den Sie sichern möchten. Die Gefängniskonfiguration ist in der angegeben /etc/fail2ban/jail.D Pfad und überschreibt die im Gefängnis angegebene Konfiguration.Lokale Datei.

In diesem Beispiel erstellen wir eine Gefängniskonfigurationsdatei zum Schutz des SSH -Dienstes. Erstellen Sie daher die SSH -Gefängnisdatei.

$ sudo vim/etc/fail2ban/jail.D/SSHD.lokal

Fügen Sie als nächstes die folgenden Zeilen ein:

[SSHD] enabled = true # Überschreiben Sie die Standardkonfiguration # für bestimmte Gefängnissen SSHD BANTIME = 1D MAXRETRY = 3

In der obigen Konfiguration wird ein Remote -Host 1 Tag nach 3 fehlgeschlagenen SSH -Anmeldeversuchen für den Zugriff auf das System verboten. Speichern Sie die Änderungen und starten Sie den Fail2ban -Dienst neu.

$ sudo systemctl restart fail2ban

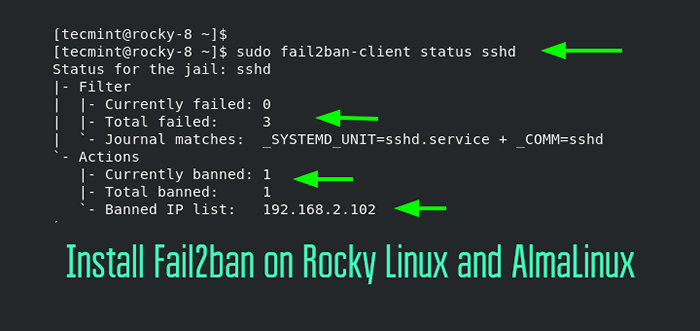

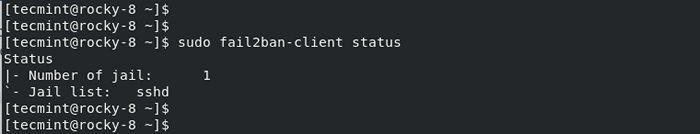

Überprüfen Sie als Nächstes den Status der Gefängniskonfiguration mit dem fail2ban-client Befehlszeilen-Dienstprogramm.

$ sudo fail2ban-Client Status

Aus der Ausgabe können wir feststellen, dass ein Gefängnis für einen Dienst namens 'konfiguriert istsshd''.

Überprüfen Sie den Status des Fail2ban -Gefängnisses

Überprüfen Sie den Status des Fail2ban -Gefängnisses Außerdem können Sie die bestätigen Maxretry Wert des SSHD -Gefängnisses mit der Option GET.

$ sudo fail2ban-Client Get SSHD MaxRetry 3

Der Wert gedruckt 3 sollte übereinstimmen, was Sie in der angegeben haben sshd.lokal Datei.

Schritt 6: Tests fehlende2ban -Konfiguration

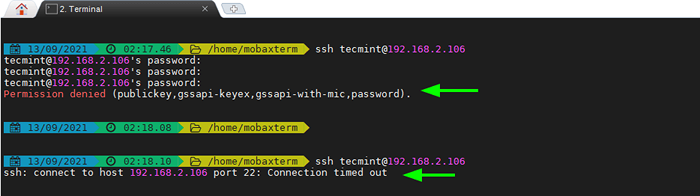

Nach dem Einrichten von Fail2ban und dem Erstellen einer Gefängniskonfigurationsdatei für den SSH -Dienst werden wir einen Testlauf durchführen und 3 fehlgeschlagene Anmeldungen simulieren, indem ein falsches Kennwort für jede Passwortaufforderung angegeben wird.

Gehen Sie also zu einem Remote -Linux -System und versuchen Sie, das falsche Passwort zu verwenden. Nach 3 fehlgeschlagenen Versuchen wird die Verbindung fallen und jeder nachfolgende Versuch, eine Verbindung zu wieder herzustellen.

Tests fail2ban unter Linux

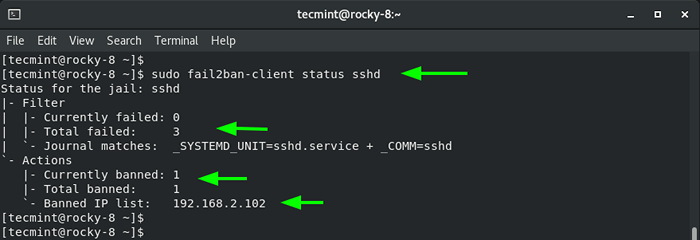

Tests fail2ban unter Linux Um Einblicke in die Kundensysteme zu sammeln, überprüfen Sie den Gefängnisstatus.

$ sudo fail2ban-Client Status SSHD

Überprüfen Sie den Status des Fail2ban -Blocks

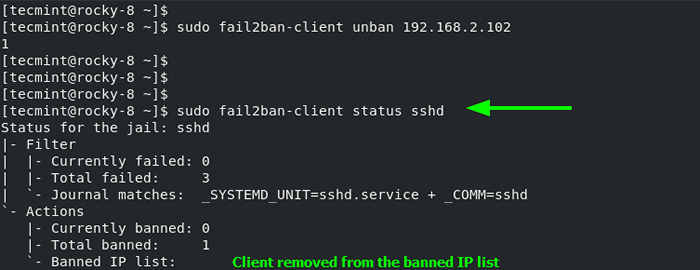

Überprüfen Sie den Status des Fail2ban -Blocks Führen Sie den Befehl aus:

$ sudo fail2ban-client unban 192.168.2.102

Überprüfen Sie erneut den Gefängnisstatus, um sicherzustellen, dass der Kunde nicht in der verbotenen IP -Liste enthalten ist.

$ sudo fail2ban-Client Status SSHD

Überprüfen Sie die Fail2ban -Blockliste

Überprüfen Sie die Fail2ban -Blockliste Wie wir gesehen haben, Fail2ban ist ein sehr nützliches Instrument, um Eindringlinge abzuwehren, um Ihr Linux -System zu verletzen. Es funktioniert in Verbindung mit Firewalld, um Kundensysteme für eine bestimmte Dauer nach einer bestimmten Anzahl fehlgeschlagener Anmeldeversuche zu verbieten. Auf diese Weise bietet es einen zusätzlichen Schutzschicht für Ihren Linux -Server.

- « So installieren Sie Lampenstapel in Almalinux 8.4

- 10 SFTP -Befehlsbeispiele zum Übertragen von Dateien auf Remote -Servern unter Linux »