So installieren Sie den OpenLDAP -Server für die zentralisierte Authentifizierung

- 3434

- 1058

- Ilja Köpernick

Leichtes Verzeichniszugriffsprotokoll (LDAP Kurz gesagt) ist ein Branchenstandard, leicht und weit verbreiteter Protokolle für den Zugriff auf Verzeichnisdienste. Ein Verzeichnisdienst ist eine gemeinsam genutzte Informationsinfrastruktur zum Zugriff auf, verwaltet, organisieren und aktualisiert alltägliche Elemente und Netzwerkressourcen wie Benutzer, Gruppen, Geräte, E -Mail -Adressen, Telefonnummern, Volumes und viele andere Objekte.

Der LDAP Informationsmodell basiert auf Einträgen. Ein Eintrag in einem LDAP -Verzeichnis stellt eine einzelne Einheit oder Information dar und wird in einzigartiger Weise durch sogenannte a identifiziert Distinguished Name (Dn). Jeder der Attribute des Eintrags haben einen Typ und einen oder mehrere Werte.

Ein Attribut ist eine Information, die mit einem Eintrag verknüpft ist. Die Typen sind typischerweise mnemonische Saiten, wie z. "CN"Für den gebräuchlichen Namen oder"Post”Für E -Mail -Adresse. Jedes Attribut wird einen oder mehrere Werte zugewiesen, die in einer von Raum getrennten Liste bestehen.

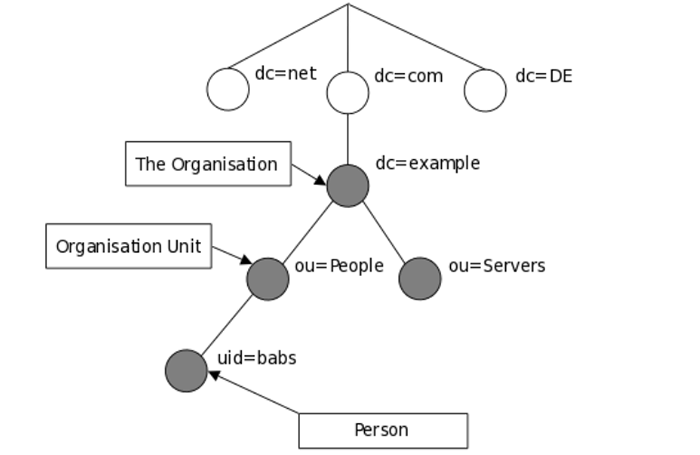

Das Folgende ist ein Beispiel dafür, wie Informationen in der angeordnet sind LDAP Verzeichnis.

LDAP -Informationsmodell

LDAP -Informationsmodell In diesem Artikel zeigen wir, wie Sie installieren und konfigurieren können OpenLDAP Server für eine zentralisierte Authentifizierung in Ubuntu 16.04/18.04 Und Centos 7.

Schritt 1: Installieren von LDAP -Server

1. Erster Start mit der Installation OpenLDAP, eine Open -Source -Implementierung von LDAP und einige traditionelle LDAP -Management -Dienstprogramme mit den folgenden Befehlen.

#Yum Installation OpenLDAP OpenLDAP-Servers #centos 7 $ sudo APT Install Slapd Ldap-Utils #ubuntu 16.04/18.04

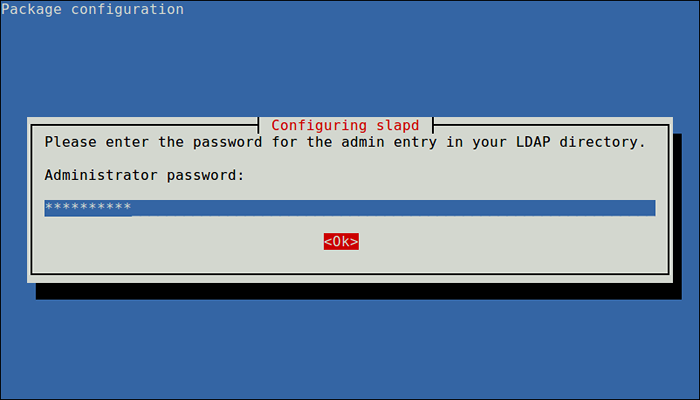

An Ubuntu, Während der Paketinstallation werden Sie aufgefordert, das Passwort für den Administratoreintrag in Ihrem LDAP -Verzeichnis einzugeben, ein sicheres Passwort festzulegen und zu bestätigen.

Konfigurieren Sie Slapd Admin -Passwort

Konfigurieren Sie Slapd Admin -Passwort Wenn die Installation abgeschlossen ist, können Sie den Dienst als nächstes starten.

2. An Centos 7, Führen Sie die folgenden Befehle aus, um die zu starten OpenLDAP Server-Daemon, aktivieren Sie es zum automatischen Start zur Startzeit und prüfen Sie, ob es in Betrieb ist (auf Ubuntu Der Dienst sollte unter systemd automatisch gestartet werden, Sie können einfach den Status überprüfen):

$ sudo systemctl start slapd $ sudo systemctl aktivieren slapd $ sudo systemctl Status Slapd

3. Erlauben Sie als nächstes Anfragen an die LDAP Server -Daemon durch die Firewall wie gezeigt.

#Firewall-cmd --add-service = ldap #centos 7 $ sudo ufw erlauben ldap #ubuntu 16.04/18.04

Schritt 2: Konfigurieren des LDAP -Servers

Notiz: Es wird nicht empfohlen, die LDAP -Konfiguration manuell zu bearbeiten. Sie müssen die Konfigurationen in einer Datei hinzufügen und die verwenden ldapadd oder ldapmodify Befehl zum Laden in das LDAP -Verzeichnis, wie unten gezeigt.

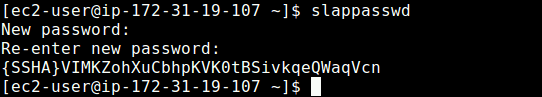

4. Erstellen Sie nun einen OpenLDAP -Verwaltungsbenutzer und weisen Sie diesem Benutzer ein Kennwort zu. Im folgenden Befehl wird ein Hashed -Wert für das angegebene Passwort erstellt. Beachten Sie es, Sie werden ihn in der LDAP -Konfigurationsdatei verwenden.

$ slappasswd

Erstellen Sie LDAP -Administratorbenutzer

Erstellen Sie LDAP -Administratorbenutzer 5. Dann erstellen Sie eine Ldif Datei (ldaprootpasswd.ldif), mit dem das LDAP -Verzeichnis einen Eintrag hinzufügt.

$ sudo vim ldaprootpasswd.ldif

Fügen Sie den folgenden Inhalt hinzu:

DN: olcdatabase = 0 config, cn = config Changetyp

Erklären Sie die obigen Attributwertpaare:

- olcdatabase: Zeigt einen bestimmten Datenbankinstanznamen an und kann normalerweise darin gefunden werden /etc/openldap/slapd.d/cn = config.

- cn = config: Zeigt globale Konfigurationsoptionen an.

- PASSWORT: Ist die Hashed -Zeichenfolge beim Erstellen des administrativen Benutzers erhalten.

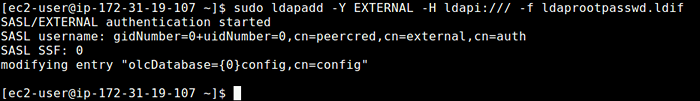

6. Fügen Sie als nächstes den entsprechenden LDAP -Eintrag hinzu, indem Sie die URI angeben, die auf den LDAP.

$ sudo ldapadd -y extern -h ldapi: /// -f ldaprootpasswd.ldif

Fügen Sie Parameter aus der Stammkennwortdatei hinzu

Fügen Sie Parameter aus der Stammkennwortdatei hinzu Schritt 3: Konfigurieren der LDAP -Datenbank

7. Kopieren Sie nun die Beispieldatenbankkonfigurationsdatei für Slapd in die /var/lib/ldap Verzeichnis und legen Sie die richtigen Berechtigungen in der Datei fest.

$ sudo cp/usr/share/openldap-servers/db_config.Beispiel/var/lib/ldap/db_config $ sudo chown -r ldap: ldap/var/lib/ldap/db_config $ sudo systemctl restart slapd

8. Importieren Sie als nächstes einige grundlegende LDAP -Schemas aus dem /etc/openldap/Schema Verzeichnis wie folgt.

$ sudo ldapadd -y extern -h ldapi: /// -f/etc/openldap/schema/Cosinus.ldif $ sudo ldapadd -y extern -h ldapi: /// -f/etc/openldap/schema/nis.ldif $ sudo ldapadd -y extern -h ldapi: /// -f/etc/openldap/schema/inetorgperson.ldif

9. Fügen Sie nun Ihre Domäne in die LDAP -Datenbank hinzu und erstellen Sie eine Datei mit dem Namen ldapdomain.ldif für Ihre Domain.

$ sudo vim ldapdomain.ldif

Fügen Sie den folgenden Inhalt hinzu (ersetzen Sie das Beispiel durch Ihre Domäne und Ihr Passwort durch den zuvor erhaltenen Hashed -Wert):

DN: olcdatabase = 1 Monitor, cn = config Changetype: Modify Ersetzen Sie: olcaccess olcaccess: 0 bis * von DN.Base = "gidNumber = 0+uidNumber = 0, cn = Peercred, CN = extern, cn = auth" von DN gelesen.Base = "CN = Manager,DC = Beispiel,dc = com "Lesen von * None DN: olcdatabase = 2 HDB, CN = CONFIG -Changetyp: Modify Ersetzen Sie: olcsuffix olcsuffix: DC = Beispiel,dc = com dn: olcdatabase = 2 hdb, cn = config Changetype: modifizieren Sie ersetzen Sie: olcrootdn olcrootdn: cn = Manager,DC = Beispiel,dc = com dn: olcdatabase = 2 hdb, cn = config Changetype: modifizieren Sie hinzufügen: olcrootpw olcrootpw: ssha password dn: olcdatabase = 2 hdb, cn = config Changetyp: add: olcaccess olcacess: 0 0 0 0 0 0 0 0 an attrs = userpassword, Shadowlastchange von dn = "cn = Manager,DC = Beispiel,dc = com "Schreiben von anonymem Auth von Self Schreiben von * None olcaccess: 1 bis DN.Base = "" von * read olcaccess: 2 to * von dn = "cn = Manager, dc = Beispiel, dc = com" schreiben von * read

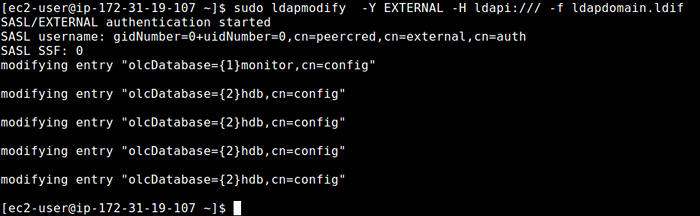

10. Fügen Sie dann die obige Konfiguration in die LDAP -Datenbank mit dem folgenden Befehl hinzu.

$ sudo ldapmodify -y extern -h ldapi: /// -f ldapdomain.ldif

Laden Sie die Domänenkonfiguration

Laden Sie die Domänenkonfiguration 11. In diesem Schritt müssen wir unseren einige Einträge hinzufügen LDAP Verzeichnis. Erstellen Sie eine andere Datei aufgerufen Baseldapdomain.ldif mit dem folgenden Inhalt.

DN: DC = Beispiel, DC = Com ObjectClass: Top -Objektklasse: DCObject ObjectClass: Organisation O: Beispiel Com DC: Beispiel DN: CN = Manager, DC = Beispiel, DC = Com ObjectClass: organisationRole CN: Manager Beschreibung: Verzeichnismanager DN: ou = people, dc = Beispiel, dc = com ObjectClass: organisationUnit ou: people dn: ou = gruppe, dc = Beispiel, dc = com ObjectClass: organisationUnit OU: Gruppe

Speichern Sie die Datei und fügen Sie die Einträge in das LDAP -Verzeichnis hinzu.

$ sudo ldapadd -y extern -x -d cn = Manager, dc = Beispiel, dc = com -w -f Baseldaphode.ldif

12. Der nächste Schritt besteht darin, einen LDAP -Benutzer für zu erstellen Beispiel, Tecmint, und legen Sie ein Passwort für diesen Benutzer wie folgt fest.

$ sudo userAdd tecmint $ sudo passwd tecmint

13. Erstellen Sie dann die Definitionen für eine LDAP -Gruppe in einer Datei mit dem Namen ldapgroup.ldif mit dem folgenden Inhalt.

DN: CN = Manager, OU = Group, DC = Beispiel, DC = COM -Objektklasse: Top -Objektklasse: posixgroup gidNumber: 1005

In der obigen Konfiguration, Gidnumber ist der Gid In /etc/Gruppe für Tecmint und fügen Sie es dem OpenLDAP -Verzeichnis hinzu.

$ sudo ldapadd -y extern -x -w -d "cn = Manager, dc = Beispiel, dc = com" -f ldapGroup.ldif

14. Als nächstes erstellen Sie eine andere Ldif Datei aufgerufen ldapuser.ldif und fügen Sie die Definitionen für den Benutzer hinzu Tecmint.

dn: uid = tecmint, ou = people, dc = Beispiel, dc = com ObjectClass: Top -Objektklasse: Konto Objektklasse: posixaccount Objektklasse: ShadowAccount CN: Tecmint UID: Tecmint UIDNumber: 1005 GIDNumber: 1005 homedirectory: /home /tecminint usword: Ssha password_here loginshell: /bin /bash gecos: tecmint shadowlastchange: 0 Shadowmax: 0 ShadowWarning: 0

Laden Sie dann die Konfiguration in das LDAP -Verzeichnis.

$ ldapadd -y extern -x -d cn = Manager, dc = Beispiel, dc = com -W -f ldapuser.ldif

Sobald Sie einen zentralen Server zur Authentifizierung eingerichtet haben, besteht der letzte Teil darin, den Client zu ermöglichen, LDAP zu authentifizieren, wie in diesem Handbuch erläutert:

- So konfigurieren Sie den LDAP -Client zur Verbindung der externen Authentifizierung

Weitere Informationen finden Sie in der entsprechenden Dokumentation aus dem OpenLDAP -Software -Dokumentenkatalog. Ubuntu -Benutzer können sich auf den OpenLDAP -Serverhandbuch beziehen.

Zusammenfassung

OpenLDAP ist eine Open -Source -Implementierung von LDAP unter Linux. In diesem Artikel haben wir gezeigt, wie Sie den OpenLDAP -Server für die zentralisierte Authentifizierung in Ubuntu 16 installieren und konfigurieren.04/18.04 und Centos 7. Wenn Sie eine Frage oder Gedanken zu teilen haben, zögern Sie nicht, uns über das folgende Kommentarformular zu erreichen.

- « Überwachung der Linux -Serversicherheit mit OSQuery

- So installieren Sie PM2, um den Knoten auszuführen.JS -Apps auf dem Produktionsserver »