So installieren Sie VSFTPD auf RHEL 8 / CentOS 8

- 2645

- 556

- Miriam Bauschke

Dieses Tutorial bietet den Lesern Anweisungen zur Installation und Konfiguration eines VSFTPD -FTP -Servers auf einem RHEL 8 / CentOS 8 -Server. Diese Anleitung beginnt zunächst mit einer grundlegenden Standardkonfiguration, auf der wir eine sichere TLS -Konfiguration, den anonymen Zugriff und die Konfiguration des passiven Modus hinzufügen.

In diesem Tutorial lernen Sie:

- So installieren Sie VSFTPD FTP -Server.

- So öffnen Sie Firewall für eingehende FTP -Verbindungen.

- So sichern Sie die FTP -Verbindung mit TLS.

- Wie man anonyme Verbindungen zulässt.

VSFTPD FTP -Verbindung auf RHEL 8 / CentOS 8 Server / Workstation.

VSFTPD FTP -Verbindung auf RHEL 8 / CentOS 8 Server / Workstation. Softwareanforderungen und Konventionen verwendet

| Kategorie | Anforderungen, Konventionen oder Softwareversion verwendet |

|---|---|

| System | Rhel 8 / Centos 8 |

| Software | vsftpd: Version 3.0.3 |

| Andere | Privilegierter Zugriff auf Ihr Linux -System als Root oder über die sudo Befehl. |

| Konventionen | # - erfordert, dass gegebene Linux -Befehle mit Root -Berechtigungen entweder direkt als Stammbenutzer oder mit Verwendung von ausgeführt werden können sudo Befehl$ - Erfordert, dass die angegebenen Linux-Befehle als regelmäßiger nicht privilegierter Benutzer ausgeführt werden können |

Grundlegende VSFTPD -Konfigurationsanweisungen

In diesem Abschnitt installieren wir einfach VSFTPD FTP -Server, öffnen Sie Firewall -Ports und testen die Verbindungen.

- Installieren Sie das VSFTPD -Paket.

vsftpdDas Paket kann mit dem DNF -Paketmanager installiert werden:# DNF installieren vsftpd

- Erstellen Sie eine Kopie und überprüfen Sie die Standard -VSFTPD -Konfigurationsdatei. Erstellen Sie zunächst eine Kopie der ursprünglichen Konfigurationsdatei:

# MV/etc/vsftpd/vsftpd.conf/etc/vsftpd/vsftpd.Conf_Orig

Beginnen wir mit einer sauberen Konfigurationsdatei:

# Grep -v ^#/etc/vsftpd/vsftpd.conf_orig>/etc/vsftpd/vsftpd.Conf

Dein neu

/etc/vsftpd/vsftpd.ConfDie Konfiguration sollte ähnlich wie unten aussehen:

Kopierenanonymous_enable = no local_enable = yes write_enable = yes local_umask = 022 DIGRMESSAGE_ENABLE = Ja XFERLOG_ENABLE = yes Connect_From_Port_20 = yes xferlog_std_format = yeshör = no listen_ipv6 = yes pam_service_name = vsftpd userlist_ens userlist_enable = yesable = yesh - Starten Sie VSFTPD -Daemon und setzen Sie ihn für den Neustart ein:

# Systemctl Start VSFTPD # SystemCTL aktivieren VSFTPD

- Öffnen Sie die Firewall FTP Port 21 eingehende Verbindungen:

# Firewall-cmd --zone = public --permanent --add-service = ftp # Firewall-cmd-Reload

- Testen Sie die FTP -Verbindung vom Remote -Host mit dem

ftpBefehl. Verwenden Sie Ihre regulären Benutzeranmeldeinformationen, um sich anzumelden. Erstellen Sie beispielsweise eine FTP -Verbindung zum Hostrhel8-ftp.Linuxconfig.Org:# ftp rhel8-ftp.Linuxconfig.org an rhel8-ftp verbunden.Linuxconfig.Org. 220 (VSFTPD 3.0.3) Name (rhel8-ftp.Linuxconfig.org: lubos): linuxconfig 331 Bitte geben Sie das Passwort an. Passwort: 230 erfolgreich anmelden. Remote -Systemtyp ist Unix. Verwenden des Binärmodus, um Dateien zu übertragen. ftp>

Dadurch wird die grundlegende VSFTPD -Konfiguration und -Tests abgeschlossen. Im nächsten Abschnitt werden wir eine Sicherheitsebene hinzufügen, indem wir unseren VSFTPD -FTP -Server mithilfe von TLS konfigurieren.

Sicherung von VSFTPD mit TLS -Verbindungsanweisungen Schritt für Schritt Anweisungen

In diesem Abschnitt installieren wir einfach den VSFTPD -FTP -Server, öffnen Sie Firewall -Ports und testen die Verbindungen.

- Installieren Sie OpenSSL. Dieses Paket ist möglicherweise bereits nach Ihrem RHEL8 -System verfügbar. So installieren Sie OpenSSL -Lauf:

# DNF Install OpenSSL

- Generieren Sie ein selbstsigniertes Zertifikat oder verwenden Sie Ihr vorhandenes Zertifikat. In diesem Beispiel generieren wir den privaten Schlüssel

vsftpd.Tasteund das unterschriebene Zertifikatvsftpd.crt. Sie werden aufgefordert, einige Fragen zu beantworten. Fühlen Sie sich frei, die meisten von ihnen als Standard zu lassen, außer dass es außerhalb der Fall istGemeinsamen Namen:# OpenSSL REQ -NEWKEY RSA: 2048 -nodes -keyout/etc/pki/tls/privat/vsftpd.Key -x509 -days 365 -out/etc/pki/tls/certs/vsftpd.crt Generieren eines RSA -privaten Schlüssels… +++++… +++++ Neuen privaten Schlüssel zu '/etc/pki/tls/privat/vsftpd schreiben.Key '----- Sie werden aufgefordert, Informationen einzugeben, die in Ihre Zertifikatanfrage aufgenommen werden. Was Sie eingeben wollen. Es gibt einige Felder, aber Sie können einige Felder leer lassen, es gibt einen Standardwert, wenn Sie eingeben. '.', Das Feld wird leer gelassen. ----- Landname (2 Briefcode) [xx]: Staat oder Provinzname (Vollname) []: Lokalitätsname (z. B. Stadt) [Standardstadt]: Organisationsname (z. (z. B. Abschnitt) []: Common Name (zB, Ihr Name oder der Hostname Ihres Servers) []:rhel8-ftp.Linuxconfig.Org E-Mail-Addresse []: #

- Konfigurieren Sie VSFTPD für die TLS -verschlüsselte Verbindung. Öffnen Sie Ihr vorhandenes VSFTPD

/etc/vsftpd/vsftpd.ConfKonfiguration und fügen Sie zusätzlich zu den vorhandenen Zeilen die folgende Konfiguration hinzu:

Kopierenrsa_cert_file =/etc/pki/tls/certs/vsftpd.crt rsa_private_key_file =/etc/pki/tls/privat/vsftpd.Key ssl_enable = yes erlaubte_anon_ssl = no force_local_data_ssl = yes croce_local_logins_ssl = yes - Neustart VSFTPD:

# Systemctl Neustart VSFTPD

- Testen Sie die TLS VSFTPD -FTP -Verbindung. NOTIZ

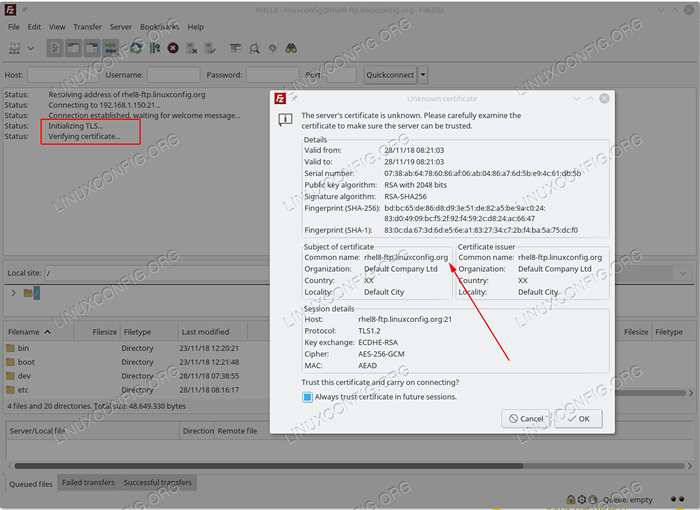

Bitte beachten Sie, dass Sie zu diesem Zeitpunkt keine passive FTP.Verwenden Sie einen FTP -Client, der TLS -Verbindungen wie beispielsweise FileZilla unterstützt:

Erstellen von TLS -Verbindung zum VSFTPD FTP RHEL 8 Server.

Erstellen von TLS -Verbindung zum VSFTPD FTP RHEL 8 Server.

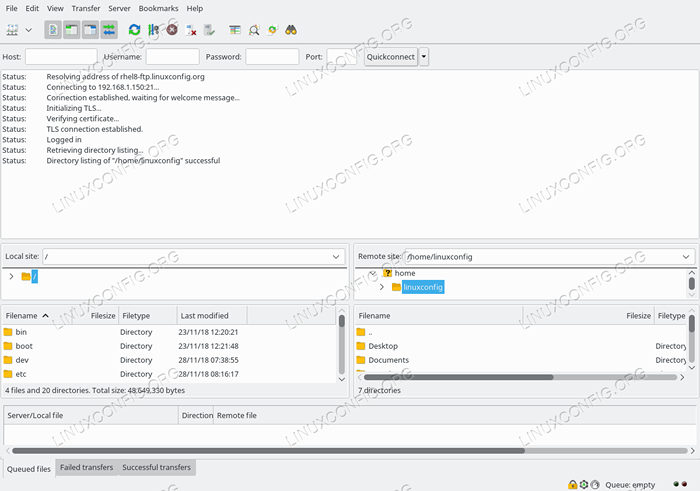

Verbunden mit VSFTPS RHEL 8 Server mit sicherer TLS -Verbindung.

Verbunden mit VSFTPS RHEL 8 Server mit sicherer TLS -Verbindung.

Alles scheint in Ordnung zu sein. Im nächsten Abschnitt fügen wir unserem VSFTPD FTP -Server eine passive Verbindungsfunktion hinzu.

Fügen Sie den passiven Modus in VSFTPD Schritt für Schritt Anweisungen hinzu

- Öffnen Sie Ihr vorhandenes VSFTPD

/etc/vsftpd/vsftpd.ConfKonfiguration und fügen Sie die folgende Konfiguration hinzu zusätzlich die vorhandenen Zeilen:

Kopierenpasv_enable = yes pasv_min_port = 10000 pasv_max_port = 10100 - Neustart VSFTPD:

# Systemctl Neustart VSFTPD

- Offene Firewall -Port -Reichweite, um passive Häfen aufzunehmen:

# Firewall-CMD --permanent --zone = public --add-port = 10000-10100/TCP # Firewall-CMD-Reload-Reload

Ermöglichen Sie Schritt -für -Schritt -Anweisungen anonymous VSFTPD -Zugriff

- Öffnen Sie Ihr vorhandenes VSFTPD

/etc/vsftpd/vsftpd.ConfKonfiguration und ändern Sie dieanonymous_enableUndALLGESTELLTE_ANON_SSLLinien zuJA:

Kopierenanonymous_enable = yes erlaubte_anon_ssl = yes - Neustart VSFTPD:

# Systemctl Neustart VSFTPD

Anhang

Für Ihre Bequemlichkeit das Finale /etc/vsftpd/vsftpd.Conf Die Konfigurationsdatei ist unten dargestellt:

anonymous_enable=YES local_enable=YES write_enable=YES local_umask=022 dirmessage_enable=YES xferlog_enable=YES connect_from_port_20=YES xferlog_std_format=YES listen=NO listen_ipv6=YES pam_service_name=vsftpd userlist_enable=YES rsa_cert_file=/etc/pki/tls/certs/vsftpd.crt rsa_private_key_file =/etc/pki/tls/privat/vsftpd.Key ssl_enable = yes erlaubte_anon_ssl = yes cross_local_data_ssl = yes cross_local_logins_ssl = yes Verwandte Linux -Tutorials:

- So richten Sie VSFTPD auf Debian ein

- Setup FTP Server unter Linux einrichten

- So richten Sie FTP/SFTP -Server und Client auf Almalinux ein

- Dinge zu installieren auf Ubuntu 20.04

- Eine Einführung in Linux -Automatisierung, Tools und Techniken

- Dinge zu installieren auf Ubuntu 22.04

- Installieren Sie Arch Linux in VMware Workstation

- Dinge zu tun nach der Installation Ubuntu 20.04 fokale Fossa Linux

- So richten Sie einen OpenVPN -Server auf Ubuntu 20 ein.04

- Mastering -Bash -Skriptschleifen beherrschen