So sperren Sie Benutzerkonten nach fehlgeschlagenen Anmeldeversuchen

- 679

- 18

- Henry Liebold

In diesem Handbuch wird angezeigt, wie das Konto eines Systembenutzers nach einer spezifizierbaren Anzahl fehlgeschlagener Anmeldeversuche in der Innenausstattung gesperrt wird Centos, Rhel und Fedora Verteilungen. Hier liegt der Schwerpunkt auf der Durchsetzung der einfachen Serversicherheit, indem Sie das Konto eines Benutzers nach aufeinanderfolgender Anzahl erfolgloser Authentifizierungen einsperrten.

Lesen Sie auch: Verwenden Sie PAM_TALY2, um SSH -fehlgeschlagene Anmeldeversuche zu sperren und zu entsperren

Dies kann durch die Verwendung der verwendet werden PAM_FAILLOCK Modul, das bei mehreren fehlgeschlagenen Authentifizierungsversuchen vorübergehend bei der Sperrung von Benutzerkonten hilft und einen Aufzeichnung dieses Ereignisses beibehält. Fehlgeschlagene Anmeldeversuche werden in der Tally-Verzeichnis in den Datendateien pro Benutzer gespeichert, das ist /var/run/faillock/ standardmäßig.

PAM_FAILLOCK ist ein Teil von Linux Pam (Steckbare Authentifizierungsmodule) Ein dynamischer Mechanismus zur Implementierung von Authentifizierungsdiensten in Anwendungen und verschiedenen Systemdiensten, die wir bei der Konfiguration von PAM zur Prüfung der Benutzeranmeldungsschale der Benutzer kurz erläutert haben.

So sperren Sie Benutzerkonten nach aufeinanderfolgenden fehlgeschlagenen Authentifizierungen

Sie können die obige Funktionalität in der Konfiguration konfigurieren /etc/pam.D/System-Auth Und /etc/pam.D/Passwort-Auth Dateien, indem die folgenden Einträge zu der hinzugefügt werden Auth Abschnitt.

Auth erforderlich PAM_FAILLOCK.Also Preauth Silent Audit Deny = 3 Unlock_time = 600 Auth [default = Die] PAM_FAILLOCK.Also Authfail Audit Deny = 3 Unlock_time = 600

Wo:

Prüfung- Aktiviert Benutzerprüfungen.leugnen- verwendet, um die Anzahl der Versuche zu definieren (3 in diesem Fall), nach dem das Benutzerkonto gesperrt sein sollte.lock_time- legt die Zeit fest (300 Sekunden = 5 Minuten), für das das Konto gesperrt bleibt.

Beachten Sie, dass die Reihenfolge dieser Zeilen sehr wichtig ist. Falsche Konfigurationen können dazu führen, dass alle Benutzerkonten gesperrt werden.

Der Auth Der Abschnitt in beiden Dateien sollte den folgenden Inhalt in dieser Reihenfolge angeordnet haben:

Auth erforderlich PAM_ENV.So Auth erforderlich PAM_FAILLOCK.Also Preauth Silent Audit Deny = 3 Unlock_time = 300 auth genügend pam_unix.Also Nullok try_first_pass auth [default = Die] pam_faillock.Also Authfail Audit Deny = 3 Unlock_time = 300 Auth erforderlich pam_sucreped_if.Also UID> = 1000 Quiet_Success Auth erforderlich pam_deny.So

Öffnen Sie nun diese beiden Dateien mit Ihrer Wahl des Editors.

# vi /etc /pam.D/system-auth # vi/etc/pam.D/Passwort-Auth

Die Standardeinträge in Auth Abschnitt Beide Dateien sehen so aus.

#%PAM-1.0 # Diese Datei ist automatisch generiert. # Benutzeränderungen werden zerstört, wenn AuthConfig das nächste Mal ausgeführt wird. Auth erforderlich PAM_ENV.Also auth genügend pam_fprintd.Also auth genügend pam_unix.Also nullok try_first_pass auth erforderlich pam_succepe_if.Also uid> = 1000 ruhes auth erforderlich pam_deny.So

Nach dem Hinzufügen der oben genannten Einstellungen sollte es wie folgt angezeigt werden.

#%PAM-1.0 # Diese Datei ist automatisch generiert. # Benutzeränderungen werden zerstört, wenn AuthConfig das nächste Mal ausgeführt wird. Auth erforderlich PAM_ENV.So Auth erforderlich PAM_FAILLOCK.Also Preauth Silent Audit Deny = 3 Unlock_time = 300 auth genügend pam_fprintd.Also auth genügend pam_unix.Also Nullok try_first_pass auth [default = Die] pam_faillock.Also Authfail Audit Deny = 3 Unlock_time = 300 Auth erforderlich pam_sucreped_if.Also uid> = 1000 ruhes auth erforderlich pam_deny.So

Fügen Sie dann den folgenden hervorgehobenen Eintrag in die hinzu Konto Abschnitt in beiden oben genannten Dateien.

Konto erforderlich pam_unix.Berücksichtigen Sie also ausreichend pam_localuser.Berücksichtigen Sie also ausreichend pam_sucreped_if.Also uid < 500 quiet account required pam_permit.so Konto erforderlich PAM_FAILLOCK.So

So sperren Sie Root -Konto nach fehlgeschlagenen Anmeldeversuchen

Fügen Sie das hinzu, um das Stammkonto nach fehlgeschlagenen Authentifizierungsversuchen zu sperren SAME_DENY_ROOT Option zu den Zeilen in beiden Dateien in der Auth Abschnitt wie diesen.

Auth erforderlich PAM_FAILLOCK.Also Preauth Silent Audit leugnen = 3 SAME_DENY_ROOT Unlock_time = 300 Auth [default = Die] pam_faillolock.Also Authfail Audit Deny = 3 SAME_DENY_ROOT Unlock_time = 300

Sobald Sie alles konfiguriert haben. Sie können Remote -Zugriffsdienste wie so starten wie sshd, Damit die oben genannte Richtlinie wirksam werden kann, wenn Benutzer SSH verwenden, um eine Verbindung zum Server herzustellen.

# SystemCTL Neustart SSHD [auf Systemd] # Service SSHD Neustart [auf Sysvinit]

So testen Sie SSH -Benutzer fehlgeschlagen Anmeldeversuche

Aus den oben genannten Einstellungen haben wir das System so konfiguriert, dass das Konto eines Benutzers danach gesperrt ist 3 Fehlgeschlagene Authentifizierungsversuche.

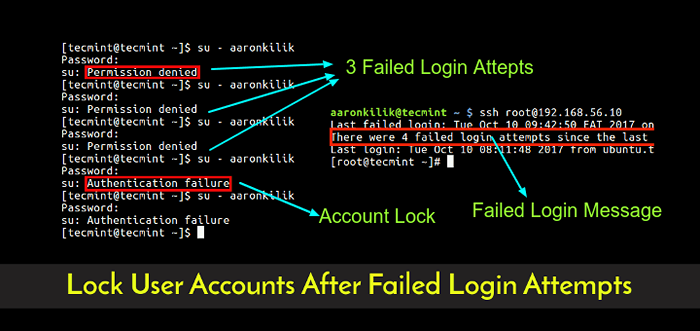

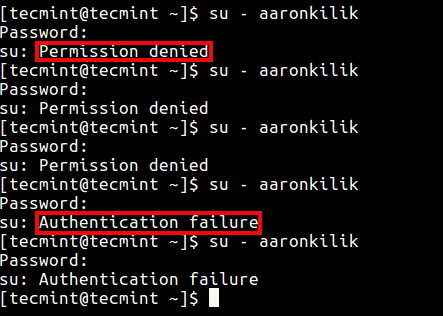

In diesem Szenario der Benutzer Tecmint versucht, auf den Benutzer zu wechseln Aaronkilik, aber danach 3 falsche Anmeldungen aufgrund eines falschen Passworts, angegeben durch die “Zugriff verweigertMeldung, der Benutzer Aaronkilik's Das Konto ist wie gezeigt von “gesperrt“AuthentifizierungsfehlerMeldung aus dem vierten Versuch.

Testbenutzer fehlgeschlagen Anmeldeversuche

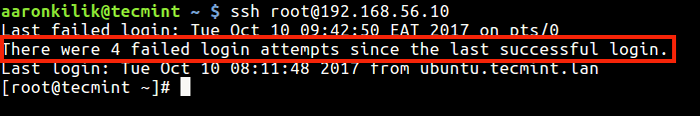

Testbenutzer fehlgeschlagen Anmeldeversuche Der Stammbenutzer wird auch über die fehlgeschlagenen Anmeldeversuche auf dem System informiert, wie im Screenshot unten gezeigt.

Fehlgeschlagene Loginversuche Nachricht

Fehlgeschlagene Loginversuche Nachricht Wie man fehlgeschlagene Authentifizierungsversuche anzeigt

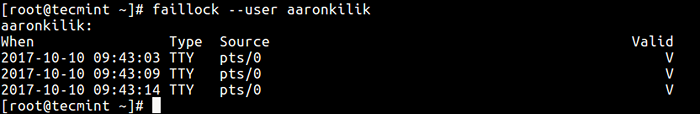

Sie können alle fehlgeschlagenen Authentifizierungsprotokolle mit dem sehen Faillock Dienstprogramm, mit dem das Authentifizierungsfehlerprotokoll angezeigt und geändert wird.

Sie können fehlgeschlagene Anmeldeversuche für einen bestimmten Benutzer wie diesen anzeigen.

# FAILLOCK -Benutzer Aaronkilik

Benutzer fehlgeschlagen Anmeldeversuche ansehen

Benutzer fehlgeschlagen Anmeldeversuche ansehen Um alle erfolglosen Login -Versuche anzuzeigen, führen Sie Faillock ohne Argument wie SO aus:

# Faillock

Führen Sie diesen Befehl aus, um die Authentifizierungsfehlerprotokolle eines Benutzers zu löschen.

# FAILLOCK --URER AARONKILIK -RESET oder # FAIL -RESET #Clears ALLE Authentifizierungsfehlerdatensätze

Um dem System nach mehreren erfolglosen Anmeldeversuchen einen Benutzer- oder Benutzerkonten nicht zu sperren, fügen Sie den Eintrag in roten Farbe genau dort hinzu PAM_FAILLOCK wird zuerst unter dem genannt Auth Abschnitt in beiden Dateien (/etc/pam.D/System-Auth Und /etc/pam.D/Passwort-Auth) folgendermaßen.

Fügen Sie einfach den vollen Dickdarm hinzu, getrennt Benutzernamen zur Option Benutzer in.

Auth erforderlich PAM_ENV.So auth [success = 1 default = ignore] PAM_SUCPETEPE_IF.Also Benutzer in Tecmint: Aaronkilik Auth erforderlich PAM_FAILLOCK.Also Preauth Silent Audit Deny = 3 Unlock_time = 600 Authreich ausreichend pam_unix.Also nullok try_first_pass auth [default = Die] pam_faillolock.Also AuthFail Audit Deny = 3 Unlock_time = 600 Auth erforderlich.Also UID> = 1000 Quiet_Success Auth erforderlich pam_deny.So

Weitere Informationen finden Sie in der PAM_FAILLOCK Und Faillock Mannseiten.

# Man Pam_faillock # Man Faillock

Möglicherweise lesen Sie auch die folgenden nützlichen Artikel:

- TMout - Auto -Logout -Linux -Shell, wenn es keine Aktivität gibt

- Einzelbenutzermodus: Zurücksetzen/Wiederherstellen vergessener Root -Benutzerkonto -Kennwort

- 5 Best Practices, um den SSH -Server zu sichern und zu schützen

- So erhalten Sie Stamm- und Benutzer -SSH -Login -E -Mail -Warnungen

Das ist alles! In diesem Artikel haben wir gezeigt, wie die einfache Serversicherheit durchgesetzt werden kann, indem wir das Konto eines Benutzers nach x Anzahl falscher Anmeldungen oder fehlgeschlagener Authentifizierungsversuche einsperrten. Verwenden Sie das folgende Kommentarformular, um Ihre Fragen oder Gedanken mit uns zu teilen.

- « So erholen oder retten Sie den korrupten Grub -Boot -Lader in CentOS 7

- Erstes Server -Setup und Konfigurationen auf RHEL 7 »