Ausführen von Paketfilterung, Netzwerkadressübersetzung und Festlegen von Kernel -Laufzeitparametern - Teil 2

- 2681

- 326

- Ilja Köpernick

Wie versprochen in Teil 1 ("Setup Static Network Routing einrichten") in diesem Artikel (Teil 2 von RHCE Serie) Wir werden zunächst die Prinzipien der Paketfilterung und Netzwerkadressübersetzung (NAT) in einführen Red Hat Enterprise Linux 7, Bevor Sie in das Einstellen von Laufzeitkern -Parametern eintauchen, um das Verhalten eines laufenden Kernels zu ändern, wenn sich bestimmte Bedingungen ändern oder Bedürfnisse ergeben.

RHCE: Netzwerkpaketfilterung - Teil 2

RHCE: Netzwerkpaketfilterung - Teil 2 Netzwerkpaketfilterung in RHEL 7

Wenn wir über die Paketfilterung sprechen, beziehen wir uns auf einen Prozess, der von einer Firewall durchgeführt wird, in der es den Header jedes Datenpakets liest, das versucht, ihn zu bestehen. Dann filtert es das Paket, indem die erforderlichen Maßnahmen auf der Grundlage von Regeln ergriffen werden, die zuvor vom Systemadministrator definiert wurden.

Wie Sie wahrscheinlich wissen, beginnend mit Rhel 7, Der Standarddienst, der die Firewall -Regeln verwaltet, ist Firewalld. Wie Iptables spricht es mit dem Netfilter -Modul im Linux -Kernel, um Netzwerkpakete zu untersuchen und zu manipulieren. Im Gegensatz zu Iptables können Updates sofort wirksam werden, ohne aktive Verbindungen zu unterbrechen. Sie müssen den Dienst nicht einmal neu starten.

Ein weiterer Vorteil von Firewall Es ermöglicht es uns, Regeln zu definieren, die auf vorkonfigurierten Servicemamen basieren (mehr dazu in einer Minute).

In Teil 1, Wir haben das folgende Szenario verwendet:

Statische Routing -Netzwerkdiagramm

Statische Routing -Netzwerkdiagramm Sie werden sich jedoch daran erinnern, dass wir die Firewall deaktiviert haben Router #2 Um das Beispiel zu vereinfachen, da wir die Paketfilterung noch nicht abgedeckt hatten. Lassen Sie uns jetzt sehen, wie wir eingehende Pakete ermöglichen können, die für einen bestimmten Dienst oder einen bestimmten Port im Ziel bestimmt sind.

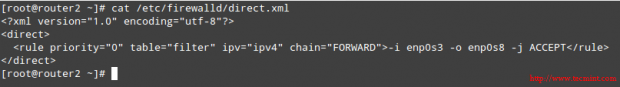

Lassen Sie uns zunächst eine dauerhafte Regel hinzufügen, um eingehenden Verkehr in eingehender Verkehr zuzulassen ENP0S3 (192.168.0.19) Zu ENP0S8 (10.0.0.18):

# Firewall -CMD --permanent - -direct --add -Rule IPv4 -Filter vorwärts 0 -i ENP0S3 -O ENP0S8 -J ACKETPEN

Der obige Befehl speichert die Regel vor /etc/Firewalld/direkt.xml:

# Cat/etc/Firewalld/Direct.xml

Überprüfen Sie die gespeicherten Regeln für Firewalls

Überprüfen Sie die gespeicherten Regeln für Firewalls Aktivieren Sie dann, dass die Regel sofort wirksam wird:

# Firewall -CMD - -Direct --Add -Rule IPv4 -Filter vorwärts 0 -i ENP0S3 -O ENP0S8 -J ACKETPEN

Jetzt können Sie vom Webserver aus dem Telnet telnet Rhel 7 Boxen Sie TCPDump und führen Sie erneut den TCP -Verkehr zwischen den beiden Maschinen aus, diesmal mit der Firewall in Router #2 ermöglicht.

# Telnet 10.0.0.20 80 # tcpdump -qnnvvv -i enp0s3 Host 10.0.0.20

Was ist, wenn Sie eingehende Verbindungen zum Webserver nur zulassen möchten (Port 80) aus 192.168.0.18 und blockieren Verbindungen aus anderen Quellen in der 192.168.0.0/24 Netzwerk?

Fügen Sie in der Firewall des Webservers die folgenden Regeln hinzu:

# Firewall-CMD-ADD-Rich-Rule 'Rule Family = "IPv4" Quelladress = "192.168.0.18/24 "Service name =" http "Akzeptieren Sie ' # Firewall-cmd --add-Rich-Rule' Rule Family =" IPv4 "Quelladress =" 192.168.0.18/24 "Service name =" http "Accept '--permanent # Firewall-cmd --add-Rich-Rule' Rule Family =" IPv4 "Quelladress =" 192.168.0.0/24 "Service name =" http "Drop ' # Firewall-cmd --add-Rich-Rule' Rule Family =" IPv4 "Quelladress =" 192.168.0.0/24 "Service name =" http "Drop '--permanent

Jetzt können Sie HTTP -Anforderungen an den Webserver von stellen 192.168.0.18 und von einer anderen Maschine in 192.168.0.0/24. Im ersten Fall sollte die Verbindung erfolgreich abgeschlossen werden, während sie in der zweiten Zeit letztendlich vorhanden ist.

Dazu wird jeder der folgenden Befehle den Trick ausführen:

# Telnet 10.0.0.20 80 # WGet 10.0.0.20

Ich rate Ihnen dringend, die Dokumentation der Firewalld Rich Language im Fedora -Projekt Wiki zu überprüfen, um weitere Einzelheiten zu reichen Regeln zu erhalten.

Übersetzung von Netzwerkadressen in RHEL 7

Netzwerkadressübersetzung (Nat) ist der Prozess, bei dem einer Gruppe von Computern (es kann auch nur einer davon sein) in einem privaten Netzwerk eine eindeutige öffentliche IP -Adresse zugewiesen werden. Infolgedessen werden sie immer noch einzigartig von ihrer eigenen privaten IP -Adresse innerhalb des Netzwerks identifiziert, aber an der Außenseite scheinen sie alle „gleich“ zu sein.

Seiten: 1 2- « Erstellen und Bereitstellung von Systemaktivitätsberichten mit Linux -Toolsets - Teil 3

- Starten Sie 'Linuxsay' - ein Diskussionsforum für Linux -Enthusiasten »