Wie man harte und symbolische Verbindungen in CentOS/RHEL 7 schützt 7

- 5012

- 1520

- Miriam Bauschke

In Linux werden harte und weiche Links auf Dateien verwiesen, die sehr wichtig sind, wenn nicht sehr gut geschützt, alle Schwachstellen in ihnen können von böswilligen Systemnutzern oder Angreifern ausgenutzt werden.

Eine häufige Sicherheitsanfälligkeit ist die Symlink Race. Es handelt sich um eine Sicherheitsanfälligkeit in der Software, die entsteht, wenn ein Programm unsichere Dateien (insbesondere temporäre Dateien) erstellt, und ein bösartiger Systembenutzer kann einen symbolischen (Soft) -Link zu einer solchen Datei erstellen.

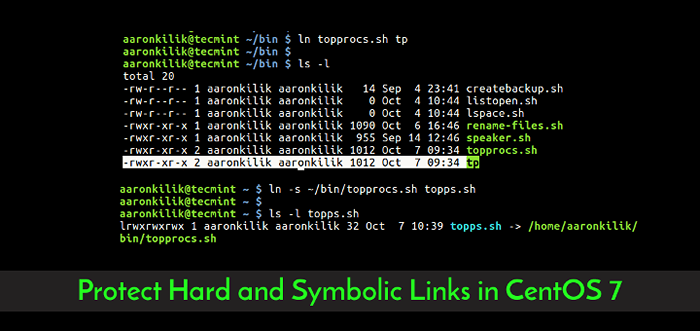

Lesen Sie auch: So erstellen Sie einen harten und symbolischen Link unter Linux

Dies geschieht praktisch; Ein Programm prüft, ob eine TEMP -Datei vorhanden ist oder nicht, falls dies der Fall ist, die Datei erstellt wird. In diesem kurzen Zeitraum zwischen der Überprüfung der Datei und dem Erstellen kann ein Angreifer möglicherweise einen symbolischen Link zu einer Datei erstellen, und er oder sie darf nicht zugreifen.

Wenn das Programm mit gültigen Berechtigungen ausgeführt wird, erstellt die Datei mit dem gleichen Namen wie der vom Angreifer erstellte, erstellt es buchstäblich die Zieldatei (Linked-to), auf die der Angreifer zugreifen wollte. Dies könnte dem Angreifer daher einen Weg geben, sensible Informationen aus dem Stammkonten zu stehlen oder ein böswilliges Programm auf dem System auszuführen.

Daher zeigen wir in diesem Artikel Ihnen, wie Sie harte und symbolische Links von böswilligen Nutzern oder Hackern in der Sicherung erhalten können CentOS/Rhel 7 Verteilungen.

An CentOS/Rhel 7 existiert eine wichtige Sicherheitsfunktion, mit der nur die Links erstellt werden können, oder von Programmen nur dann, wenn einige Bedingungen wie nachstehend beschrieben erfüllt sind.

Für harte Links

Damit ein Systembenutzer einen Link erstellt, muss eine der folgenden Bedingungen erfüllt sein.

- Der Benutzer kann nur mit Dateien verlinken, die er oder sie besitzt.

- Der Benutzer muss zuerst den Zugriff auf eine Datei gelesen und schreiben, auf die er verlinken möchte.

Für symbolische Links

Prozesse dürfen nur Links folgen, die sich außerhalb der weltweit geschriebenen (anderen Benutzer dürfen schreiben) Verzeichnisse mit klebrigen Bits oder eines der folgenden Aussagen müssen wahr sein.

- Der Prozess, der dem symbolischen Link folgt, ist der Eigentümer des symbolischen Links.

- Der Eigentümer des Verzeichnisses ist auch der Eigentümer der symbolischen Verbindung.

Aktivieren oder deaktivieren Sie den Schutz auf harten und symbolischen Verbindungen

Wichtig ist, dass diese Funktion standardmäßig mithilfe der Kernel -Parameter in der Datei aktiviert ist /usr/lib/sysctl.D/50-Default.Conf (Wert von 1 Mittel aktivieren).

fs.protected_hardlinks = 1 fs.Protected_symLinks = 1

Aus dem einen oder anderen Grund, wenn Sie diese Sicherheitsfunktion deaktivieren möchten; Erstellen Sie eine Datei aufgerufen /etc/sysctl.D/51-No-Protect-Links.Conf mit diesen Kerneloptionen unten (Wert von 0 bedeutet deaktivieren).

Beachten 51 im Dateinamen (51-No-Protect-Links.Conf), es muss nach der Standarddatei gelesen werden, um die Standardeinstellungen zu überschreiben.

fs.protected_hardlinks = 0 fs.protected_symlinks = 0

Speichern und schließen Sie die Datei. Verwenden Sie dann den folgenden Befehl, um die oben genannten Änderungen zu bewirken (dieser Befehl lädt tatsächlich Einstellungen aus jeder Systemkonfigurationsdatei).

# sysctl -System- oder # sysctl -p #on ältere Systeme

Möglicherweise lesen Sie auch diese folgenden Artikel.

- Wie man Passwort schützt eine VIM -Datei unter Linux

- 5 'Chattr' Befehle, um wichtige Dateien unter Linux unveränderlich (unveränderlich) zu machen

Das ist alles! Sie können Ihre Abfragen veröffentlichen oder über das Feedback -Formular nachstehend alle Gedanken zu diesem Thema teilen.

- « So erstellen Sie harte und symbolische Links unter Linux

- So erstellen Sie Datei und Verzeichnis unschlüssig, auch nach Root unter Linux »