Sofragen Sie Audit -Protokolle mithilfe von 'AuSearch' Tool auf CentOS/RHEL

- 2449

- 286

- Janin Pletsch

In unserem letzten Artikel haben wir erklärt. Das Prüfungssystem (Auditd) ist ein umfassendes Protokollierungssystem und verwendet Syslog für diese Angelegenheit nicht. Es verfügt außerdem über ein Toolset für die Verwaltung des Kernel-Audit-Systems sowie das Durchsuchen und Erstellen von Berichten aus Informationen in den Protokolldateien.

In diesem Tutorial werden wir erklären, wie verwendet wird Aussearch Werkzeug zum Abrufen von Daten von Auditd Protokollieren Sie Dateien auf einem RHEL- und CentOS -basierten Linux -Verteilungen.

Lesen Sie auch: 4 gute Open -Source -Protokoll -Überwachungs- und -management -Tools für Linux

Wie wir bereits erwähnt haben, hat das Wirtschaftssystem a Benutzerraum Audit -Daemon (Auditd), die sicherheitsrelevante Informationen basieren, die auf vorkonfigurierten Regeln aus dem Kernel basieren und Einträge in einer Protokolldatei generiert.

Was ist einsearch?

Aussearch ist ein einfaches Befehlszeilen -Tool, mit dem die Protokolldateien für Audit -Daemon basierend auf Ereignissen und unterschiedlichen Suchkriterien wie Ereigniskennung, Schlüsselkennung, CPU -Architektur, Befehlsname, Hostname, Gruppenname oder Gruppen -ID, Syscall, Nachrichten und darüber hinaus. Es akzeptiert auch Rohdaten von Stdin.

Standardmäßig, Aussearch Fragen Sie die /var/log/pdit/prüfung.Protokoll Datei, die Sie genauso wie jede andere Textdatei anzeigen können.

# CAT/VAR/LOG/AUDIT/AUDIT.Protokoll- oder # cat/var/log/audit/prüfung.Protokoll | weniger

Prüfungsprotokolldateien anzeigen

Prüfungsprotokolldateien anzeigen Aus dem obigen Screenshot können Sie viele Daten aus der Protokolldatei sehen, die es schwierig machen, spezifische Informationen von Interesse zu erhalten.

Deshalb brauchen Sie Aussearch, Dies ermöglicht die Suche nach Informationen auf leistungsfähigere und effizientere Weise mithilfe der folgenden Syntax.

# AUSEARCH [Optionen]

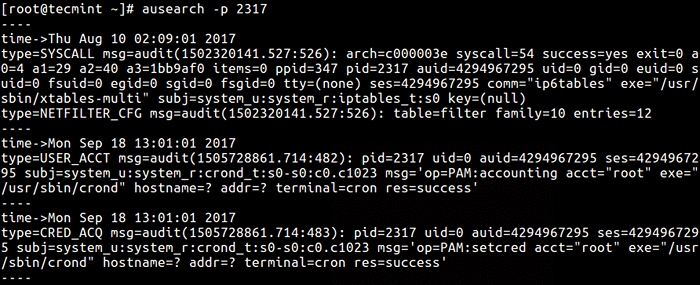

Überprüfen Sie die laufenden Prozessprotokolle in der Auditd -Protokolldatei

Der -P Flag wird verwendet, um eine Prozess -ID zu übergeben.

# AUSEARCH -P 2317

Überprüfen Sie Linux -Prozessprotokolle

Überprüfen Sie Linux -Prozessprotokolle Überprüfen Sie die fehlgeschlagenen Anmeldeversuche in der Auditd -Protokolldatei

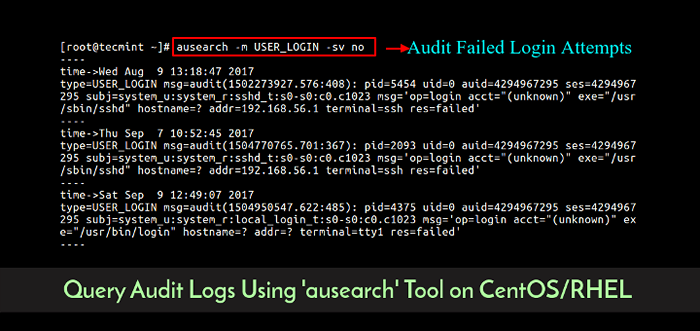

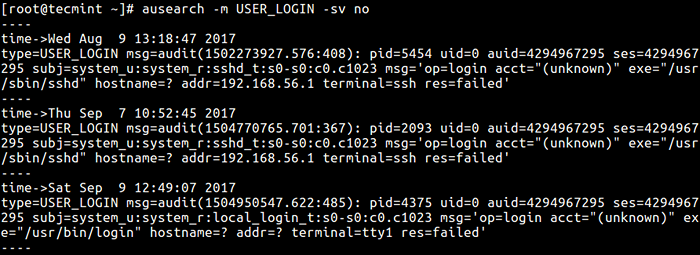

Hier müssen Sie die verwenden -M Option zum Identifizieren bestimmter Nachrichten und -SV den Erfolgswert definieren.

# AUSEARCH -M User_login -sv Nein

Finden Sie fehlgeschlagene Anmeldeversuche in Protokollen

Finden Sie fehlgeschlagene Anmeldeversuche in Protokollen Suchen Sie die Benutzeraktivität in der Auditd -Protokolldatei

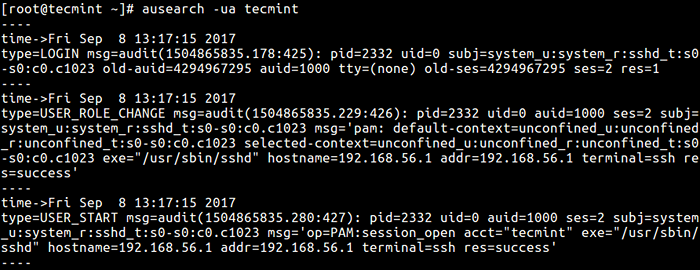

Der -ua wird verwendet, um a zu bestehen Nutzername.

# AUSEARCH -UA TECMINT oder # AUSEARCH -UA Tecmint -i # Aktivieren Sie die Interpretation numerischer Entitäten in Text.

Suchen Sie die Benutzeraktivität unter Linux

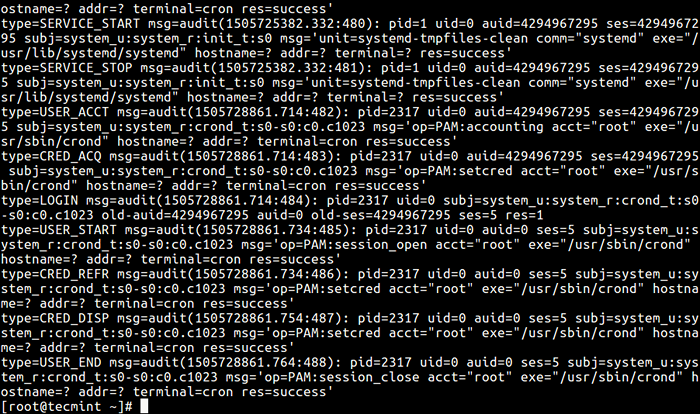

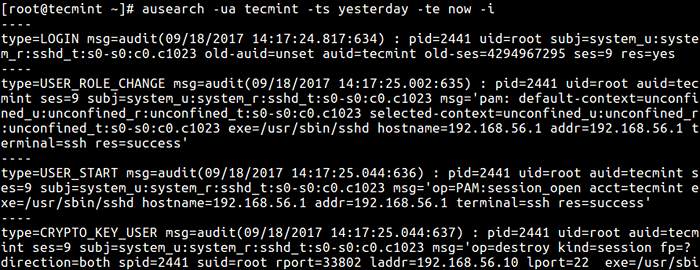

Suchen Sie die Benutzeraktivität unter Linux Verwenden Sie die von einem bestimmten Benutzer aus einem bestimmten Zeitraum ausgeführten Aktionen, die von einem bestimmten Zeitraum ausgeführt werden -ts Für Startdatum/Uhrzeit und -te Um Enddatum/Uhrzeit wie folgt anzugeben (beachten Sie, dass Sie Wörter wie jetzt, heute, gestern, gestern, in dieser Woche, in diesem Monat, in diesem Jahr und in diesem Jahr anstelle von tatsächlichen Zeitformaten verwenden können.

# AUSEARCH -UA TECMINT -TS gestern -t jetzt -I -i

Suchen Sie die Benutzeraktivität in einer bestimmten Zeit

Suchen Sie die Benutzeraktivität in einer bestimmten Zeit Weitere Beispiele zur Suche nach Aktionen durch einen bestimmten Benutzer im System.

# AUSEARCH -UA 1000 -TS This -week -i # AUSEARCH -UA Tecmint -m User_login -sv no -i

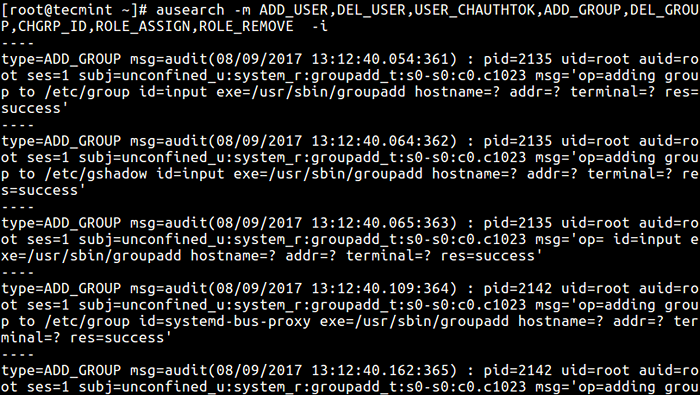

Finden Sie Änderungen an Benutzerkonten, Gruppen und Rollen in Auditd -Protokollen

Wenn Sie alle Systemänderungen mit Benutzerkonten, Gruppen und Rollen überprüfen möchten; Geben Sie verschiedene von Kommas getrennte Nachrichtentypen wie im folgenden Befehl an (kümmern Sie sich um die von der Komma getrennte Liste, lassen Sie keinen Platz zwischen einem Komma und dem nächsten Element):

# AUSEARCH -M add_user, del_user, user_chauthtok, add_group, del_group, chgrp_id, rollennische, rollen_remove -i

Überprüfen Sie die Änderungen des Linux -Systems

Überprüfen Sie die Änderungen des Linux -Systems Suchen Sie die Auditd -Protokolldatei mithilfe des Schlüsselwerts

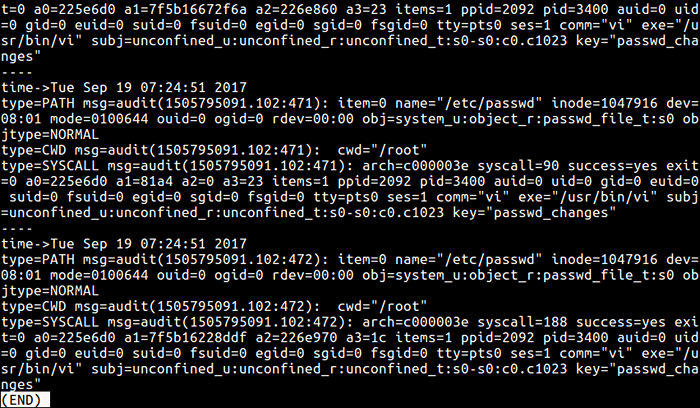

Berücksichtigen Sie die Prüfungsregel, in der alle Versuche protokolliert werden, auf das zugreifen oder diese ändern oder ändern können /etc/passwd Datenbank für Benutzerkonten.

# auditctl -w /etc /passwd -p rwa -k passwd_changes

Versuchen Sie nun, die obige Datei zum Bearbeiten zu öffnen und sie wie folgt zu schließen.

# vi /etc /passwd

Nur weil Sie wissen, dass ein Protokolleintrag darüber aufgezeichnet wurde, würden Sie möglicherweise die letzten Teile der Protokolldatei mit dem Befehl Tail wie folgt anzeigen:

# Tail/var/log/audit/prüfung.Protokoll

Was wäre, wenn in letzter Zeit mehrere andere Ereignisse aufgezeichnet würden, wenn es so schwierig wäre, die spezifischen Informationen zu finden, aber verwenden Aussearch, Sie können die übergeben -k Magen Sie den Schlüsselwert, den Sie in der Prüfungsregel angegeben haben /etc/passwd Datei.

Dadurch werden auch die Konfigurationsänderungen angezeigt, die die Prüfungsregeln definieren,.

# AUSEARCH -K PASSWD_CHANGES | weniger

Überprüfen Sie die Kennwortänderungen des Systems Benutzer

Überprüfen Sie die Kennwortänderungen des Systems Benutzer Weitere Informationen und Verwendungsoptionen finden Sie auf der Seite von Ausearch Man:

# Man Ausearch

Um mehr über Linux -Systemprüfungen und Protokollverwaltung zu erfahren, lesen Sie die folgenden verwandten Artikel.

- Petiti - Ein Open -Source -Log -Analyse -Tool für Linux -Sysadminen

- Überwachen Sie Serverprotokolle in Echtzeit mit „Protokoll.IO ”Tool auf Rhel/Centos 7/6

- So richten und verwalten Sie die Protokolldrehung mithilfe von Logrotate unter Linux

- LNAV - Anschauen und analysieren Sie Apache -Protokolle von einem Linux -Terminal aus

In diesem Tutorial haben wir beschrieben, wie man benutzt Aussearch Um Daten aus einer Auditd -Protokolldatei zu RHEL und CentOS abzurufen. Wenn Sie Fragen oder Gedanken zum Teilen haben, verwenden Sie den Kommentarbereich, um uns zu erreichen.

In unserem nächsten Artikel erläutern wir, wie Berichte aus Prüfprotokolldateien mithilfe von Audit -Protokolldateien erstellt werden können Aureport in Rhel/Centos/Fedora.

- « So installieren und konfigurieren Sie 'powerdns' (mit Mariadb) und 'poweradmin' in rhel/centos 7

- Lernen Sie das Linux -System Auditing mit Auditd Tool auf CentOS/RHEL »