So beschränken Sie Benutzer zugreifen auf einen Linux -Computer

- 4960

- 969

- Henry Liebold

Zielsetzung

Erfahren Sie, wie Sie Benutzer auf einen Linux -Computer zugreifen können

Betriebssystem- und Softwareversionen

- Betriebssystem: - Alle Linux -Verteilungen

Anforderungen

- Wurzelberechtigungen

Schwierigkeit

EINFACH

Konventionen

- # - Erfordert, dass gegebene Linux -Befehle entweder mit Root -Berechtigungen ausgeführt werden müssen

direkt als Stammbenutzer oder durch Verwendung vonsudoBefehl - $ - Erfordert, dass die angegebenen Linux-Befehle als regelmäßiger nicht privilegierter Benutzer ausgeführt werden können

Einführung

In diesem Tutorial lernen wir, wie Sie den Zugriff auf eine Linux -Maschine einschränken, indem wir mit zwei Dateien interagieren: /etc/Securetty, Dadurch können wir aus welcher Konsole angeben, dass es möglich ist, sich direkt als Root anzumelden, und /etc/Sicherheit/Zugriff.Conf, in dem wir einige Regeln festlegen können, um den Zugriff für bestimmte Benutzer oder Gruppen von bestimmten Herkunft zu beschränken.

Root Login einschränken

Das erste, was wir tun werden, ist zu lernen, wie man das bearbeitet /etc/Securetty Datei, um den direkten Root -Zugriff nur für bestimmte Konsolen zuzulassen. Schauen wir uns die Datei an: So sieht es auf einer CentOS7 -Maschine aus:

Konsole VC/1 VC/2 VC/3 VC/4 VC/5 VC/6 VC/7 VC/8 VC/9 VC/10 VC/11 TTY2 TTY3 TTY4 TTY5 TTY6 TTY7 TTY8 TTY9 TTY10 TTY1STTYS0 TTYSCLP0 SCLP0 3270/3270/3270// TTY1 HVC0 HVC1 HVC2 HVC3 HVC4 HVC5 HVC6 HVC7 HVSI0 HVSI1 HVSI2 XVC0

Was wir dort sehen, ist nur eine Liste aller Terminals, aus denen der direkte Zugriff als Root -Benutzer zulässig ist. Konzentrieren wir uns auf die tty Geräte für den Moment. Öffnen Sie die Datei mit einem Texteditor und kommentieren Sie die tty1 Eintrag:

[…] #Tty1 tty2 tty3 tty4 tty5 tty6 tty7 tty8 tty9 tty10 tty11 […]

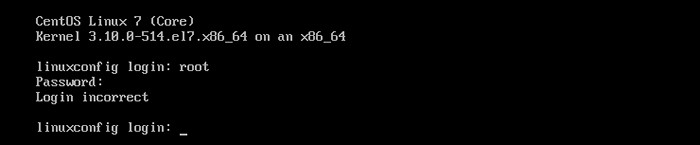

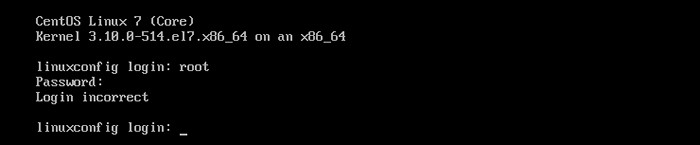

Speichern und beenden Sie den Texteditor. Wenn wir nun zum ersten Wechsel wechseln tty durch Drücken Strg + Alt + 1 oder durch Laufen CHVT 1, Und versuchen Sie, sich als Root anzumelden, wir werden das folgende Ergebnis erzielen:

Wie erwartet verweigerte das System den US -Zugriff als Root aus dem angegebenen TTY. Um Stammberechtigungen zu erhalten und Verwaltungsaufgaben zu erledigen, müssen wir uns dann als normaler Benutzer anmelden und dann verwenden sudo oder su (oder melden Sie sich von einem anderen TTY an).

Beachten Sie, dass dies die Fähigkeit, sich bei der Verwendung von SSH als Root anzumelden. Um dieses spezifische Verhalten zu vermeiden, sollten Sie den SSH -Server konfigurieren und das ändern /etc/ssh/sshd_config Datei und setzen Sie die Erlaubnisrootlogin Richtlinie zu NEIN

Richten Sie Zugriffsregeln in/etc/Sicherheit/Zugriff ein.Conf

Wenn der /etc/Securetty Durch die Datei können wir angeben, an welchem Terminal Sie sich direkt als Root anmelden können, und die Zugriffsregeln in der /etc/Sicherheit/Zugriff.Conf Datei können wir Zugriff auf bestimmte Benutzer oder Gruppen aus bestimmten Ursprüngen zulassen oder verweigern.

Fügen Sie den PAM_ACCESS ein.Also Modul

Bevor wir unsere Regeln einrichten, müssen wir ändern /etc/pam.D/Login, um das hinzuzufügen pam_access.So Modul, das es zulässt Pam So scannen Zugang.Conf Datei für die Regeln, die wir definieren werden. Verwenden Sie Ihren bevorzugten Texteditor, um die Datei so zu ändern, dass sie so aussieht:

#%PAM-1.0 auth [user_unknown = ignore sculde = ok ignore = ignore default = bad] pam_securetty.Daher das Auth-Substack-System-AUTH-AUTH-AUTH-ANTER.Das Konto erforderte also pam_access.Das Konto enthalten also System-Auth-Passwort inklusive System-Auth # pam_selinux.Also sollte die erste Sitzungsregel -Sitzung erforderlich sein.Also erforderte eine schließende Sitzung pam_loginuid.Also Sitzung optional pam_console.Also # pam_selinux.Open sollte also nur von Sitzungen gefolgt werden, die in der Benutzerkontextsitzung ausgeführt werden müssen. Erforderlich pam_selinux.Öffnen Sie also die geöffnete Sitzung erforderlich pam_namespace.SOSITION OPTIONAL PAM_KEYINIT.Daher Force Revoke Session enthalten die System -Auth -Sitzung, die postlogin -seession optional pam_ck_connector enthalten.So

Was wir getan haben, ist, das hinzuzufügen Konto erforderlich pam_access.So Linie am Ende der Konto Abschnitt. Jetzt, wo wir einrichten Pam Wir können beginnen, über Zugriffsregeln zu sprechen.

Die Regelnsyntax

Eine Regel in der zu definieren Zugang.Conf Datei, wir müssen eine sehr einfache und klare Syntax respektieren. Eine Regel besteht aus drei Abschnitten, die durch einen Dickdarm getrennt sind:

Erlaubnis: Benutzer: Ursprünge

Der erste Teil der Regel gibt die Berechtigungen an und besteht aus a - oder + Zeichen: Ersteres erstellt das, was wir als "Verweigerung" -Regel bezeichnen können, während letztere eine Regel angibt, in der Zugriffsberechtigungen erteilt werden.

Im zweiten Teil stellen wir die Themen der Regel an. Der Abschnitt besteht aus einer Liste von Gruppen oder Login -Namen. Um Konflikte zwischen Benutzern und Gruppen zu vermeiden, die auf die gleiche Weise benannt werden können, können die Gruppeneinträge in Klammern angegeben werden, jedoch nur, wenn die NodeFGroup Option ist in der festgelegt /etc/pam.D/Login Wir haben oben geändert, am Ende der von uns hinzugefügten Zeile.

Der dritte Teil der Regel gibt die Quelle an, aus der der Zugriff entweder zulässig oder abgelehnt ist, da es: eine oder mehrere ttys, Hostnamen, Hostadressen oder Domains.

Schlüsselwörter

Mit der Regelsyntax können wir sogar einige leistungsstarke Schlüsselwörter verwenden. Erstens haben wir ALLE. Dieses Schlüsselwort stimmt immer überein: Beispielsweise entspricht es im zweiten Abschnitt mit allen möglichen Benutzern oder Gruppen oder bei der Verwendung in der dritten Quelle alle möglichen Quellen.

Der KEINER Schlüsselwort hat den genauen entgegengesetzten Effekt von ALLE, Und LOKAL, das hat nur Sinn in der Ursprünge Abschnitt der Regel entspricht jeder Zeichenfolge, die kein 'enthält.''. Schließlich ist ein sehr leistungsstarkes Schlüsselwort AUSSER Dies ermöglicht es uns, Ausnahmen zu einer festgelegten Regel anzugeben.

Einige Beispiele

Die Datei bietet einige nützliche Beispiele. Schauen wir uns einige davon an. Zunächst haben wir Folgendes:

- : Alle außer root: tty1

Diese Zeile würde uns das entgegengesetzte Ergebnis erhalten, das wir zuvor erhalten haben, indem wir das ändern /etc/Securetty Datei: Zunächst haben wir die - Zeichen, was bedeutet, dass es a ist leugnen Regel. Im nächsten Abschnitt, getrennt durch einen Dickdarm, haben wir Alle außer Wurzel,Dies gibt an, dass die Regel auf alle Benutzer angewendet werden muss, außer auf Wurzel, und im dritten Abschnitt sehen wir, dass die angegebene Regel nur gültig ist, wenn jemand versucht, aus zugreifen zu können tty1.

Ein weiteres Beispiel: Diesmal mit mehreren Benutzernamen:

-: WSBSCARO WSBECR WSBSPAC WSBSYM WSCOSOR WSTAIWDE: All

Die Regel verbietet den Zugriff auf die WSBSCARO-, WSBECR-, WSBSPAC-, WSBSYM-, WSCOSOR- und WSTAIWDE -Benutzer aus allen Quellen (siehe die ALLE Schlüsselwort in Aktion)

Etwas Komplexeres. Diesmal verweigert die Regel den Zugriff auf alle Benutzer, die nicht Mitglied der Radgruppe sind lokal Anmeldungen:

-: Alle außer (Rad): Lokal

Schließlich ein Beispiel, das eine Regel für eine Remote -Anmeldung angibt:

+ : Wurzel: 192.168.200.1 192.168.200.4 192.168.200.9

Wie wir jetzt verstehen sollten, erlaubt diese Regel Wurzel So greifen Sie nur aus den angegebenen IP -Adressen auf das System zu.

Ein Testfall

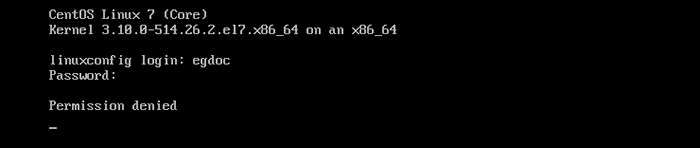

Wir können überprüfen, was wir oben mit einem Testfall gesagt haben: Erstellen wir eine Regel, um den Zugriff zu verweigern EGDOC (mein Konto in diesem System) von tty1 und hängen Sie es am Ende der an /etc/Sicherheit/Zugriff.Conf Datei:

-: EGDOC: TTY1

Nun, wenn wir zu wechseln zu tty1 Und versuchen Sie, sich anzumelden, wir erhalten diese unhöfliche Antwort vom System:

Bitte beachten Sie, dass die Reihenfolge der angegebenen Regeln in der /etc/Sicherheit/Zugriff.Conf Die Datei ist wirklich wichtig, da die Regeln in der Reihenfolge des Aussehens bewertet werden.

Verwandte Linux -Tutorials:

- Dinge zu installieren auf Ubuntu 20.04

- Dinge zu tun nach der Installation Ubuntu 20.04 fokale Fossa Linux

- Linux -Konfigurationsdateien: Top 30 am wichtigsten

- Linux -Download

- Kann Linux Viren bekommen?? Erforschung der Verwundbarkeit von Linux…

- Beste Linux -Distribution für Entwickler

- Dinge zu tun nach der Installation Ubuntu 22.04 Jammy Quallen…

- Linux -Befehle: Top 20 wichtigste Befehle, die Sie benötigen, um…

- Installieren Sie Arch Linux in VMware Workstation

- Grundlegende Linux -Befehle

- « SSH in Linux Ihren Computer von Android mit Terux in Linux

- So verwenden Sie GETOPTS, um ein Skriptoptionen zu analysieren »