So scannen Sie nach RootKits, Hintertooren und Exploits mit 'Rootkit Hunter' unter Linux

- 2479

- 658

- Matteo Möllinger

Leute, wenn du ein regulärer Leser von Tecmint bist.com Sie werden feststellen, dass dies unser dritter Artikel zu Sicherheitstools ist. In unseren beiden vorherigen Artikeln haben wir Ihnen alle Anleitungen zur Sicherung gegeben Apache Und Linux -Systeme aus Malware, DOS, Und DDOs Angriffe mit mod_security und mod_evasive und LMD (Linux Malware Detect).

Auch hier sind wir hier, um ein neues Sicherheitstool namens vorzustellen Rkhunter (Rootkit Hunter). In diesem Artikel führen Sie eine Möglichkeit zum Installieren und Konfigurieren Rkh (Rootkit Hunter) In Linux -Systemen verwenden Quellcode.

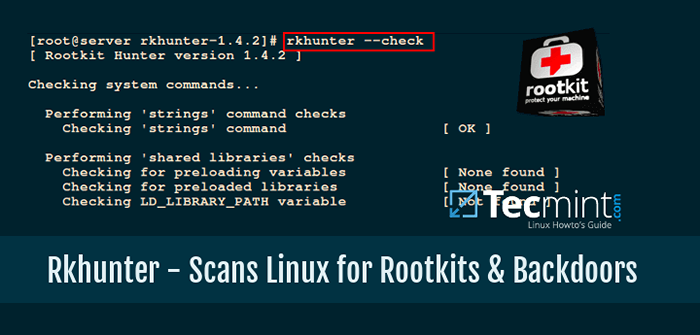

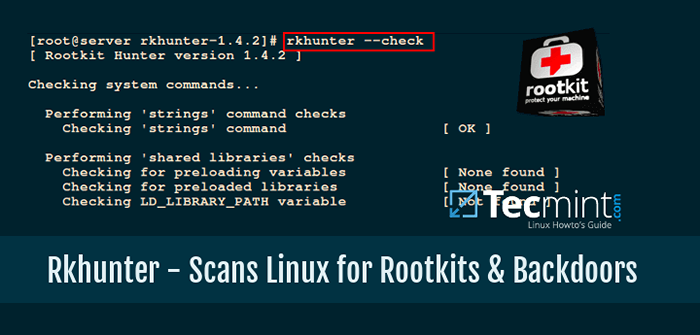

Rootkit Hunter - Scans Linux -Systeme nach Rootkits, Hintertooren und lokalen Exploits

Rootkit Hunter - Scans Linux -Systeme nach Rootkits, Hintertooren und lokalen Exploits Was ist Rkhunter??

Rkhunter (Rootkit Hunter) ist ein Open-Source Unix/Linux-basierter Scanner-Tool für Linux-Systeme, die unter freigelassen wurden Gpl Das scannt Hintertoors, Rootkits und lokale Exploits auf Ihren Systemen.

Es scannt versteckte Dateien, falsche Berechtigungen auf Binärdateien, verdächtige Zeichenfolgen im Kernel usw. Um mehr über RKHUNTER und seine Funktionen zu erfahren, besuchen Sie http: // rkhunter.SourceForge.Netz/.

Installieren Sie Rootkit Hunter Scanner in Linux -Systemen

Schritt 1: Herunterladen von rkhunter

Laden Sie zunächst die neueste stabile Version der herunter Rkhunter Werkzeug, indem Sie zu http: // rkhunter gehen.SourceForge.net/ oder verwenden Sie die unten Wget Befehl zum Herunterladen von Ihren Systemen.

# CD/TMP # WGet http: // downloads.SourceForge.net/project/rkhunter/rkhunter/1.4.6/rkhunter-1.4.6.Teer.gz

Schritt 2: Installieren von RKHUNTER

Sobald Sie die neueste Version heruntergeladen haben, führen Sie die folgenden Befehle aus Wurzel Benutzer, um es zu installieren.

# tar -xvf rkhunter -1.4.6.Teer.GZ # CD RKHUNTER-1.4.6 # ./Installateur.SH -Layout Standard -Installation

Probenausgabe

Überprüfen Sie das System für: RootKit Hunter Installer -Dateien: Finden Sie einen Webdatei -Download -Befehl: WGE. Überprüfung der Installationsverzeichnisse: Verzeichnis/usr/local/share/doc/rkhunter-1.4.2: Erstellen: OK -Verzeichnis/usr/local/share/Man/Man8: existiert und ist beschreibbar. Verzeichnis /etc: existiert und ist beschreibbar. Verzeichnis/usr/local/bin: existiert und ist beschreibbar. Verzeichnis/usr/local/lib64: existiert und ist beschreibbar. Verzeichnis /var /lib: existiert und ist beschreibbar. Verzeichnis/usr/local/lib64/rkhunter/scripts: erstellen: OK Verzeichnis/var/lib/rkhunter/db: erstellen: OK Verzeichnis/var/lib/rkhunter/tmp: Erstellen: OK -Verzeichnis/var/lib/rkhunter/db /i18n: Erstellen: OK -Verzeichnis/var/lib/rkhunter/db/signaturen: Erstellen: OK Installation check_modules.PL: OK Installieren von Dateihashsha.PL: OK installieren STAT.PL: OK Installieren von Readlink.SH: OK, Backdoorports zu installieren.DAT: OK Installieren von Spiegeln.DAT: OK Installieren von Programs_Bad.DAT: OK Installieren von Suspscan.DAT: OK Installation von RKHUNTER.8: OK Installieren von Bestätigungen: OK Installieren von Changelog: OK Installieren von FAQ.Conf: OK Installation vollständig

Schritt 3: Aktualisierung von RKHUNTER

Leiten Sie die Rkh Aktualisieren Sie die Datenbankeigenschaften, indem Sie den folgenden Befehl ausführen.

#/usr/local/bin/rkhunter -update #/usr/local/bin/rkhunter --propupd

Probenausgabe

[Rootkit Hunter Version 1.4.6] Überprüfen von RKHUNTER -Datendateien… Überprüfung von Dateispiegeln.dat [aktualisiert] Dateiprogramme prüfen.dat [no update] Überprüfung der Datei Backdoorports.dat [no update] Überprüfung der Datei -Suspscan.dat [no update] Überprüfung der Datei i18n/cn [no update] Überprüfung der Datei i18n/de [no update] Überprüfung der Datei i18n/e.UTF8 [NO UPDATE] Überprüfung der Datei i18n/zh [no update] Überprüfung der Datei i18n/zh.UTF8 [NO UPDATE] Überprüfung der Datei i18n/jA [no update] Datei Erstellt: Suche nach 177 Dateien, gefunden 131, fehlende Hashes 1

Schritt 4: Festlegen von Cronjob- und E -Mail -Warnungen

Erstellen Sie eine Datei aufgerufen rkhunter.Sch unter /etc/cron.täglich/, Dies scannt dann Ihr Dateisystem jeden Tag und sendet E -Mail -Benachrichtigungen an Ihre E -Mail -ID. Erstellen Sie die folgende Datei mit Hilfe Ihres bevorzugten Editors.

# vi /etc /cron.täglich/rkhunter.Sch

Fügen Sie ihm die folgenden Codezeilen hinzu und ersetzen Sie "DeinerVernamehere" mit Ihrem "Servername" Und "[E -Mail geschützt]" mit Ihrem "E -Mail -ID“.

#!/bin/sh (/usr/local/bin/rkhunter --versionCheck/usr/local/bin/rkhunter-update/usr/local/bin/rkhunter-CRONJOB--Report-Warnings-Nur) | /bin/mail -s 'rkhunter täglich (Putyoursservernamehere) ' [E -Mail geschützt]

Stellen Sie die Berechtigung in der Datei aus.

# Chmod 755 /etc /cron.täglich/rkhunter.Sch

Schritt 5: Manueller Scan und Verwendung

Führen Sie das gesamte Dateisystem aus, um das gesamte Dateisystem zu scannen Rkhunter Als Stammbenutzer.

# RKHUNTER -CHECK

Probenausgabe

[Rootkit Hunter Version 1.4.6] Überprüfungssystembefehle… Befehlsbefehlsbefehlsprüfungen von 'Strings' durchführen [OK] Ausführen von "freigegebenen Bibliotheken" Überprüfung der Überprüfung von Vorspannungsvariablen [Keine gefunden] Überprüfung auf vorinstallierte Bibliotheken [Keine gefunden] Überprüfung von LD_Library_Path -Variable [nicht gefunden] Ausführen Dateieigenschaften Überprüfungsüberprüfungen nach Voraussetzungen [OK]/usr/local/bin/rkhunter [OK]/usr/sbin/adduser [OK]/usr/sbin/chkconfig [OK]/usr/sbin/chroot [OK]/USR/usr/usr/ SBIN/Depmod [OK]/USR/SBIN/FSCK [OK]/USR/SBIN/FUSER [OK]/USR/SBIN/GroupAdd [OK]/usr/sbin/Groupdel [OK]/Usr/SBIN/GroupMod [OK [OK) ]/usr/sbin/grpck [OK]/usr/sbin/ifconfig [OK]/usr/sbin/ifdown [WARNUNG]/usr/sbin/ifUp [Warnung]/usr/sbin/init [OK]/usr/sbin /insmod [OK]/usr/sbin/ip [OK]/usr/sbin/lsmod [OK]/usr/sbin/lsof [OK]/usr/sbin/modinfo [OK]/usr/sbin/modprobe [OK] /usr/sbin/nologin [OK]/usr/sbin/pwck [OK]/usr/sbin/rmmod [OK]/usr/sbin/Route [OK]/usr/sbin/rsyslogd [OK]/usr/sbin/Runlevel [OK]/usr/sbin/ Sestatus [OK]/usr/sbin/sshd [OK]/usr/sbin/sulogin [OK]/usr/sbin/sysctl [OK]/usr/sbin/tcpd [OK]/usr/sbin/userAdd [OK]/ usr/sbin/userdel [OK]/usr/sbin/usermod [OK]… [Drücken Sie, um weiter zu überprüfenVariante A [nicht gefunden] Adm Worm [nicht gefunden] Ajakit Rootkit [nicht gefunden] Rootkit [nicht gefunden] APA -Kit [nicht gefunden]… [Drücken RootKit -Dateien und -verzeichnisse [Keine gefunden] Überprüfung nach möglichen Rootkit -Zeichenfolgen [keine gefunden]… [Drücken SSH -Konfigurationsdatei [gefunden] Überprüfen Sie, ob der SSH -Root -Zugriff [Warnung] überprüft wird, ob SSH -Protokoll V1 [Warnung] nach einem laufenden Systemprotokollierungs -Daemon [gefunden] nach einer Systemprotokollierungskonfigurationsdatei [gefunden] überprüft wird, ob Syslog -Remote überprüft wird Protokollierung ist erlaubt [nicht erlaubt]… Systemprüfungen Zusammenfassung ==================== DateiEigenschaftenprüfungen… Dateien überprüft: 137 Verdächtige Dateien: 6 Rootkit -Überprüfungen… RootKits überprüft: 383 Mögliche Rootkits: 0 Anwendungen Überprüfungen… Anwendungen überprüft: 5 Verdächtige Bewerbungen: 2 Die Systemprüfungen dauerten: 5 Minuten und 38 Sekunden. Alle Ergebnisse wurden in die geschrieben. Protokolldatei:/var/log/rkhunter.Bei der Überprüfung des Systems wurden ein oder mehrere Warnungen protokolliert. Bitte überprüfen Sie die Protokolldatei (/var/log/rkhunter.Protokoll)

Der obige Befehl generiert eine Protokolldatei unter /var/log/rkhunter.Protokoll mit den Prüfungsgebnissen von Rkhunter.

# Cat/var/log/rkhunter.Protokoll

Probenausgabe

[11:21:04] Ausführen von Rootkit Hunter Version 1.4.6 auf Tecmint [11:21:04] [11:21:04] Info: Startdatum ist Montag 21. Dezember 11:21:04 IST 2020 [11:21:04] [11:21:04] Konfigurationsdatei überprüfen und Befehlszeilenoptionen… [11:21:04] Info: Das erkannte Betriebssystem ist 'Linux' [11:21:04] Info: Fund O/s Name: Fedora Release 33 (dreißig) [11:21:04 ] Info: Befehlszeile ist/usr/local/bin/rkhunter -Check [11:21:04] Info: Umgebungsschale ist/bin/bash; RKHUNTER verwendet Bash [11:21:04] Info: Verwenden der Konfigurationsdatei '/etc/rkhunter.Conf '[11:21:04] Info: Installationsverzeichnis ist'/usr/local '[11:21:04] Info: Verwenden von Sprache' EN '[11:21:04] Info: Verwenden von'/var/lib/ rkhunter/db 'als Datenbankverzeichnis [11:21:04] Info: Verwenden von'/usr/local/lib64/rkhunter/scripts 'als Support -Skript -Verzeichnis [11:21:04] Info: Verwenden von'/usr/local /sbin/usr/local/bin/usr/sbin/usr/bin/bin/sbin/usr/libexec/usr/local/libexec 'als Befehlsverzeichnisse [11:21:04] Info: Verwenden von'/var/lib /rkhunter/tmp 'als temporäres Verzeichnis [11:21:04] Info: Keine Mail-on-Warn-Adresse konfiguriert [11:21:04] Info: X wird automatisch erkannt [11:21:04] Info: Found gefunden Der Befehl 'BasisName':/usr/bin/baseName [11:21:04] Info: Fand den Befehl 'diff':/usr/bin/diff [11:21:04] Info: Fund den Befehl 'DirName' gefunden: /usr/bin/dirname [11:21:04] Info: Finden Sie den Befehl 'Datei':/usr/bin/Datei [11:21:04] Info: Finden Sie den Befehl 'find':/usr/bin/find/find [11:21:04] Info: Fand den Befehl 'ifconfig':/usr/sbin/ifconfig [11:21:04] Info: Finden Sie den Befehl 'IP':/usr/sbin/ip [11:21:04] Info: Found the Befehl 'IPCS':/usr/bin/ipcs [11:21:04] Info: Finden Sie den Befehl 'ldd':/usr/bin/ldd [11:21:04] Info: Finden Sie den Befehl 'lsattr'://///////////////// usr/bin/lsattr…

Für weitere Informationen und Optionen führen Sie bitte den folgenden Befehl aus.

# RKHUNTER -HELP

Wenn Ihnen dieser Artikel gefallen hat, ist das Teilen der richtige Weg, sich danke zu sagen.

- « Installieren Sie den neuesten 'Thunderbird' -E -Mail -Client in Linux -Systemen

- So migrieren Sie CentOS 8 Installation in CentOS Stream »