So sichern Sie Apache mit SSL und lassen Sie uns in FreeBSD verschlüsseln

- 2791

- 16

- Hr. Moritz Bozsik

In diesem Tutorial lernen wir, wie man sich schützt Apache http Server mit TLS/SSL Zertifikate angeboten von Lassen Sie uns verschlüsseln In Freebsd 11.X. Wir werden auch darüber abdecken, wie Sie den Prozess der Zertifikatverlängerung für Lets 'Encrypt automatisieren können.

Lesen Sie auch: Installieren wir uns für nginx auf FreeBSD verschlüsseln

TLS/SSL Zertifikate werden vom Apache -Webserver verwendet, um die Kommunikation zwischen Endknoten oder gewöhnlicher zwischen Server und Client zu verschlüsseln, um Sicherheit bereitzustellen. Lassen Sie uns verschlüsseln certbot Befehlszeilen -Dienstprogramm, eine Anwendung, die die Art und Weise erleichtern kann, wie Sie vertrauenswürdige Zertifikate kostenlos erhalten können.

Anforderungen:

- Installation von FreeBSD 11.X

- 10 Dinge nach der FreeBSD -Installation zu tun

- So installieren Sie Apache, Mariadb und PHP in FreeBSD

Schritt 1: Konfigurieren Sie Apache SSL auf FreeBSD

1. Bevor Sie mit der Installation von CertBot -Dienstprogramme beginnen und die TSL -Konfigurationsdatei für erstellen Apache, Erstellen Sie zunächst zwei verschiedene genannte Verzeichnisse Standorte verfügbar Und Websites fähig In Apache Root Configuration Directory durch Ausgabe der folgenden Befehle.

Der Zweck dieser beiden Verzeichnisse besteht darin, das Virtual Hosting -Konfigurationsmanagement im System zu erleichtern, ohne den Hauptapache zu ändern httpd.Conf Konfigurationsdatei jedes Mal, wenn wir einen neuen virtuellen Host hinzufügen.

# MKDIR/usr/local/etc/apache24/sites-verfügbar

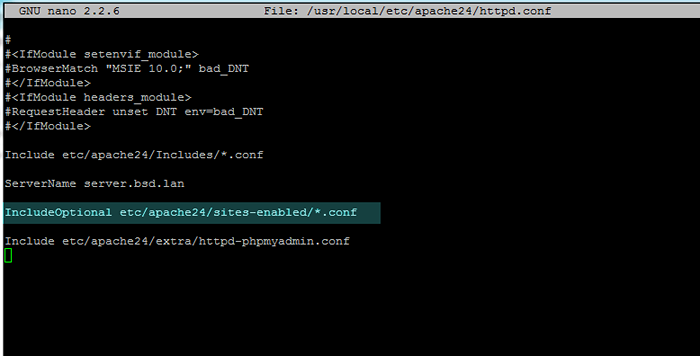

2. Nachdem Sie beide Verzeichnisse erstellt haben, öffnen Sie Apache httpd.Conf Datei mit einem Texteditor und fügen Sie die folgende Zeile nahe am Ende der Datei hinzu, wie unten dargestellt.

# nano/usr/local/etc/apache24/httpd.Conf

Fügen Sie die folgende Zeile hinzu:

Einschließenoptional usw./apache24/sites-fähig/*.Conf

Konfigurieren Sie Apache auf FreeBSD

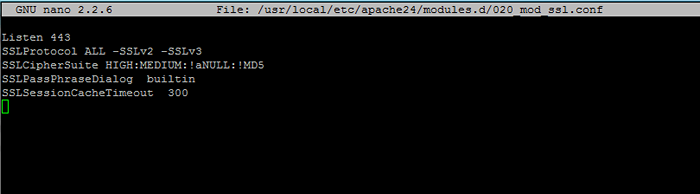

Konfigurieren Sie Apache auf FreeBSD 3. Als nächstes aktivieren Sie die Tls Modul für Apache, indem die folgende neue Datei mit dem Namen erstellt wird 020_MOD_SSL.Conf In Module.D Verzeichnis mit dem folgenden Inhalt.

# nano/usr/local/etc/apache24/module.D/020_MOD_SSL.Conf

Fügen Sie den folgenden Zeilen zur Datei hinzu 020_MOD_SSL.Conf.

Hören Sie 443 SSLProtocol ALL -SLV2 -SLV3 SSLCIPHERSUITE HIGH: Medium:!Anull:!MD5 SSLPASPHRABHASTIALOG BAUN SSLSessionCachetimeout 300

Apache SSL -Konfiguration auf FreeBSD

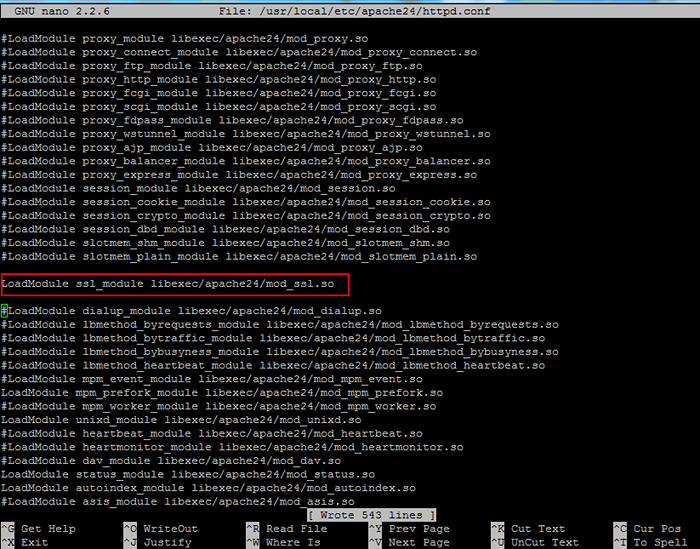

Apache SSL -Konfiguration auf FreeBSD 4. Nun, um die SSL Modul von /usr/local/etc/apache24/httpd.Conf Datei durch Entfernen des Hashtags vom Beginn der folgenden Zeile wie unten dargestellt:

LoadModule SSL_MODULE libexec/Apache24/mod_ssl.So

Aktivieren Sie das SSL -Modul auf Apache

Aktivieren Sie das SSL -Modul auf Apache 5. Erstellen Sie als nächstes die Tls Konfigurationsdatei für Ihre Domain in Standorte verfügbar Verzeichnis, vorzugsweise mit dem Namen Ihrer Domäne, wie im folgenden Auszug dargestellt:

# nano/usr/local/etc/apache24/sites-verfügbare/bsd.Lan-SSL.Conf

Fügen Sie die folgende virtuelle Host -Konfiguration zur Datei hinzu BSD.Lan-SSL.Conf.

Servername www.Deine Domain.com serveralias Ihre Domain.com documentroot "/usr/local/www/apache24/data/" sslengine on sslCertificateFile "/usr/local/etc/letsencrypt/live/www.Deine Domain.com/cert.PEM "SSLCertificateKeyFile"/usr/local/etc/letsencrypt/live/www.Deine Domain.com/privkey.pem "sslcertificatechainfile"/usr/local/etc/letsencrypt/live/www.Deine Domain.com/fullchain.PEM "SSLOPTIONS +STDENVVARS SSLOPTIONS +STDENVVARS BROWSMATCH" MSIE [2-5] "\ NOKeepalive SSL-Unclean-Shutdown \ Downgrade-1.0 Force-Response-1.0 CustomLog "/var/log/apache/httpd-ssl_request.log "\" %t %H %SSL_Protocol x %ssl_cipher x \ "" %r \"" %b ""Optionen Indexs folgen den Multiviews #loverRide kontrollieren, in welchen Anweisungen möglicherweise Anweisungen platziert werden können .HTaccess -Dateien. ALLE ALLE #CONTROLS, die Dinge aus dieser Serverdatei abrufen können.SSL-Irrtum.Protokollieren Sie ""CustomLog""/var/log/apache/Ihre Domain.ssl-access_log ""kombiniert

Makre sicher, dass Sie die Domain -Namensvariable aus ersetzen Servername, Serveralias, Fehlerprotokoll, CustomLog Aussagen entsprechend.

Schritt 2: Install

6. Geben Sie im nächsten Schritt den folgenden Befehl aus, um zu installieren certbot Dienstprogramm zur Verfügung gestellt von Lassen Sie uns verschlüsseln, die verwendet werden, um zu erhalten Apache TSL Kostenlose Zertifikate für Ihre Domain.

Während der Installation certbot Auf Ihrem Bildschirm wird eine Reihe von Aufforderung angezeigt. Verwenden Sie den folgenden Screenshot, um zu konfigurieren certbot Dienstprogramm. Das Erstellen und Installieren von CertBot -Dienstprogramm.

# CD/USR/Ports/Security/Py-CertBot # Machen Sie die Installation sauber

Installieren Sie Certbot auf FreeBSD

Installieren Sie Certbot auf FreeBSD 7. Nach Abschluss des Kompilierungsprozesses den folgenden Befehl ausgeben, um zu aktualisieren certbot Nützlichkeit und certbot erforderliche Abhängigkeiten.

# PKG Installieren Sie PY27-CertBot # PKG Installieren Sie PY27-ACME

8. Um ein Zertifikat für Ihre Domain zu generieren, geben Sie den Befehl wie unten dargestellt aus. Stellen Sie sicher, dass Sie den richtigen Webroot -Ort angeben, an dem Ihre Website -Dateien im Dateisystem gespeichert sind (Dokument Root Anweisung aus Ihrer Domänenkonfigurationsdatei) mit dem -w Flagge. Wenn Sie mehrere Subdomains haben, fügen Sie sie alle mit dem hinzu -D Flagge.

# certbot certonly --Webroot -W/usr/local/www/apache24/data/-d Ihre Domine.com -d www.Deine Domain.com

Liefern Sie beim Erhalten des Zertifikats eine E -Mail -Adresse für die Erneuerung der Zertifikat, um A mit Let's Encrypt -Geschäftsbedingungen zuzustimmen und N Um die E -Mail -Adresse nicht weiterzugeben, können Sie Partner verschlüsseln.

Speichern von Debug -Protokoll in/var/log/letSencrypt/letSencrypt.Protokoll E -Mail -Adresse eingeben (verwendet für dringende Erneuerungs- und Sicherheitsbekanntmachungen) (Geben Sie ""C"" ab, um zu stornieren): [E -Mail -geschützt] Es scheinen Probleme mit dieser Adresse zu geben. Geben Sie die E-Mail-Adresse (verwendet für dringende Erneuerungs- und Sicherheitshinweise verwendet). Wenn Sie diese wirklich überspringen möchten, können Sie den Kunden mit-Register-unpeely-tehout-email ausführen, aber sicherstellen, dass Sie Ihren Kontoschlüssel von/etc/letsencrypt/sichern, dann sichern Sie Ihren Kontoschlüssel. Konten (Geben Sie C-zu kündigen): [E-Mail geschützt] ------------------------------------------------------------------------------------------------------------------ --------------------------------------- https: // letsencrypt.org/dokumente/le-sav1.1.1-August-1-2016.PDF. Sie müssen zustimmen, um sich beim ACME-Server unter https: // acme-v01 zu registrieren.API.letSencrypt.org/Verzeichnis ------------------------------------------- -------------------------------- (a) GREE/(c) ANCel:A------------------------------------------------------------------------------- Wären Sie bereit, Ihre E-Mail-Adresse mit der Electronic Frontier Foundation, einem Gründungspartner des LET's Encrypt-Projekts und der gemeinnützigen Organisation, die Certbot zu entwickeln? Wir möchten Ihnen E -Mails über EFF und unsere Arbeit senden, um das Web zu verschlüsseln, die Benutzer zu schützen und die digitalen Rechte zu verteidigen. ------------------------------------------------------------------------------- (Ja Nein:NErhalten Sie ein neues Zertifikat, in dem die folgenden Herausforderungen durchgeführt werden: HTTP-01 Challenge für www.Domain.com Verwenden des Webroot -Pfades/usr/local/www/apache24/Daten für alle unerreichten Domänen. Warten auf Überprüfung… Aufräumerklärungen wichtige Anmerkungen: - Herzlichen Glückwunsch! Ihr Zertifikat und Ihre Kette wurden unter/usr/lokal/etc/letSencrypt/live/www gespeichert.Deine Domain.com/fullchain.Pem. Ihr Cert wird am 2017-11-15 auslaufen. Um in Zukunft eine neue oder optimierte Version dieses Zertifikats zu erhalten. Ausführen von ""certbot renew"", um nicht -interaktiv zu erneuern * alle * Ihrer Zertifikate. Sie sollten jetzt eine sichere Sicherung dieses Ordners erstellen. Dieses Konfigurationsverzeichnis enthält auch Zertifikate und private Schlüssel, die von Certbot erhalten wurden. Es ist daher ideal, regelmäßige Sicherungen dieses Ordners zu erstellen. - Wenn Sie Certbot mögen, sollten Sie unsere Arbeit unterstützen, um zu iSRG/zu spenden, lass uns verschlüsseln: https: // letSencrypt.org/spenden Spende an EFF: https: // eff.org/spenden-le

9. Nachdem Sie die Zertifikate für Ihre Domain erhalten haben, können Sie den Befehl LS ausführen, um alle Komponenten des Zertifikats (Kette, privater Schlüssel, Zertifikat) wie im folgenden Beispiel aufgeführt zu machen.

# ls -al/usr/local/etc/letsencrypt/live/www.Deine Domain.com/

Listen Sie das Domain -Zertifikat und die Schlüssel auf

Listen Sie das Domain -Zertifikat und die Schlüssel auf Schritt 3: Aktualisieren Sie Apache TLS -Zertifikate auf FreeBSD

10. Um Zertifikate zu Ihrer Website hinzuzufügen, öffnen Sie die Apache -Konfigurationsdatei für Ihre Domäne und aktualisieren Sie die folgenden Zeilen, um den Pfad der ausgegebenen Zertifikate widerzuspiegeln.

# nano/usr/local/etc/apache24/sites-verfügbare/bsd.Lan-SSL.Conf

Fügen Sie diese TLS -Zertifikatszeilen hinzu:

SSLCertificateFile ""/usr/local/etc/letsencrypt/live/www.Deine Domain.com/cert.PEM ""SSLCertificateKeyFile""/usr/local/etc/letsencrypt/live/www.Deine Domain.com/privkey.pem ""sslcertificatechainfile""/usr/local/etc/letsencrypt/live/www.Deine Domain.com/fullchain.Pem ""

Konfigurieren Sie das SSL -Zertifikat für Domäne

Konfigurieren Sie das SSL -Zertifikat für Domäne 11. Aktivieren Sie schließlich die TLS -Konfigurationsdatei, indem Sie einen Symlink für Ihre Domain -TLS -Konfigurationsdatei erstellen Websites fähig Verzeichnis, überprüfen Sie die Apache -Konfigurationen auf mögliche Syntaxfehler. Wenn die Syntax in Ordnung ist, starten Sie Apache Daemon neu, indem Sie die folgenden Befehle ausgeben.

# ln -sf/usr/local/etc/apache24/sites -verfügbar/bsd.Lan-SSL.conf/usr/local/etc/apache24/sites -fähig/ # apachektl -t # Service Apache24 Neustart

12. Um zu überprüfen, ob der Apache -Service zuhört Https Hafen 443, Geben Sie den folgenden Befehl aus, um HTTPD -Netzwerk -Sockets aufzulisten.

# Sockstat -4 | grep httpd

Überprüfen Sie die Apache -Ports

Überprüfen Sie die Apache -Ports 13. Sie können über ein HTTPS -Protokoll zu Ihrer Domänenadresse von einem Browser navigieren, um zu bestätigen, dass die Verschlüsselungszertifikate erfolgreich angewendet werden.

https: // www.Deine Domain.com

Überprüfen Sie das HTTPS -Zertifikat verschlüsseln

Überprüfen Sie das HTTPS -Zertifikat verschlüsseln 14. Um zusätzliche Informationen über das ausgestellte Let Cits Encrypt -Zertifikat aus der Befehlszeile zu erhalten, verwenden Sie die OpenSSL Befehl wie folgt.

# OpenSSL S_CLIENT -CONNECT www.Deine Domain.com: 443

Überprüfen Sie, ob wir Zertifikatsinformationen verschlüsseln können

Überprüfen Sie, ob wir Zertifikatsinformationen verschlüsseln können 15. Sie können auch überprüfen, ob der Datenverkehr mit einem gültigen Zertifikat verschlüsselt wird Lassen Sie uns CA verschlüsseln Aus einem mobilen Gerät, wie im folgenden mobilen Screenshot dargestellt.

Überprüfen

Überprüfen Das ist alles! Die Kunden können jetzt Ihre Website sicher besuchen, da der Datenverkehr zwischen dem Server und dem Browser des Kunden verschlüsselt ist. Weitere komplexe Aufgaben zu Certbot Utility finden Sie im folgenden Link: https: // certbot.Eff.org/

"- « Beeinflussung deine Freunde mit diesem gefälschten Hollywood -Hacker -Terminal

- So installieren Sie Ubuntu über PXE -Server mithilfe lokaler DVD -Quellen »