So sichern Sie Netzwerkdienste mithilfe von TCP -Wrappern unter Linux

- 1222

- 24

- Phoebe Jeorga

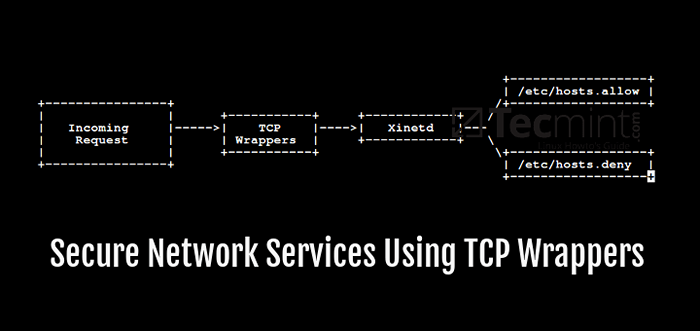

In diesem Artikel erläutern wir, was TCP -Wrapper sind und wie sie konfigurieren, um den Zugriff auf Netzwerkdienste zu beschränken, die auf einem Linux -Server ausgeführt werden. Bevor wir beginnen, müssen wir jedoch klarstellen, dass die Verwendung von TCP -Wrappern die Notwendigkeit einer ordnungsgemäß konfigurierten Firewall nicht beseitigt.

In dieser Hinsicht können Sie sich dieses Tool als Host-basierte Zugriffskontrollliste und nicht als ultimatives Sicherheitsmaß für Ihr System vorstellen. Durch die Verwendung einer Firewall- und TCP -Wrapper werden Sie sicherstellen.

Gastgeber verstehen.zulassen und Gastgeber.leugnen

Wenn eine Netzwerkanforderung Ihren Server erreicht, verwendet TCP -Wrapper Gastgeber.erlauben Und Gastgeber.leugnen (in dieser Reihenfolge), um festzustellen, ob dem Kunde einen bestimmten Dienst nutzen dürfen.

Standardmäßig sind diese Dateien leer, alle kommentiert oder nicht existieren. Somit ist alles durch die TCP -Wrapper -Schicht erlaubt, und Ihr System kann sich auf die Firewall verlassen, um den vollen Schutz zu erhalten. Da dies nicht erwünscht ist, stellen Sie aus dem Grund, warum wir in der Einführung angegeben haben, sicher, dass beide Dateien vorhanden sind:

# ls -l /etc /hosts.zulassen /etc /hosts.leugnen

Die Syntax beider Dateien ist gleich:

: [:::…]

Wo,

- Dienstleistungen ist eine von Kommas getrennte Liste von Diensten, auf die die aktuelle Regel angewendet werden sollte.

- Kunden Stellen Sie die Liste der von der Regel getrennten Hostnamen oder IP-Adressen dar, die von der Regel betroffen sind. Die folgenden Wildcards werden akzeptiert:

- ALLE passt alles. Gilt sowohl für Kunden als auch für Dienstleistungen.

- LOKAL Matches Gastgeber ohne eine Periode in ihrer Fqdn, wie Lokalhost.

- BEKANNT Geben Sie eine Situation an, in der der Hostname, die Host -Adresse oder der Benutzer bekannt sind.

- UNBEKANNT ist das Gegenteil von BEKANNT.

- PARANOID führt dazu.

- Schließlich gibt eine optionale Liste von dicker getrennten Aktionen an, was passieren sollte, wenn eine bestimmte Regel ausgelöst wird.

Möglicherweise möchten Sie berücksichtigen, dass eine Regel, die den Zugang zu einem bestimmten Service in ermöglicht /etc/hosts.erlauben hat Vorrang vor einer Regel in /etc/hosts.leugnen es verbieten. Wenn zwei Regeln für denselben Dienst gelten, wird außerdem nur der erste berücksichtigt.

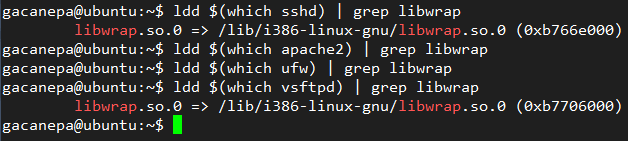

Leider unterstützen nicht alle Netzwerkdienste die Verwendung von TCP -Wrappern. Um festzustellen, ob ein bestimmter Dienst sie unterstützt, tun Sie dies:

# ldd/path/to/binary | Grep libwrap

Wenn der obige Befehl die Ausgabe zurückgibt, kann er mit TCP umgewickelt werden. Ein Beispiel dafür sind sshd Und vsftpd, Wie hier gezeigt:

Finden Sie unterstützte Dienste in TCP -Wrapper

Finden Sie unterstützte Dienste in TCP -Wrapper So verwenden Sie TCP -Wrapper, um den Zugriff auf Dienste einzuschränken

Wie Sie bearbeiten /etc/hosts.erlauben Und /etc/hosts.leugnen, Stellen Sie sicher, dass Sie eine neue Linie hinzufügen, indem Sie drücken Eingeben Nach der letzten nicht leeren Linie.

SSH- und FTP -Zugriff nur auf 192.168.0.102 Und Lokalhost und leugnen Sie alle anderen, fügen Sie diese beiden Zeilen hinzu /etc/hosts.leugnen:

SSHD, VSFTPD: ALLE: Alle

und die folgende Zeile in /etc/hosts.erlauben:

SSHD, VSFTPD: 192.168.0.102, lokalTCP -Wrapper - Hosts.Datei verweigern

# # Hosts.Diese Datei verweigern. # # Die Regeln in dieser Datei können auch in # /etc /hosts eingerichtet werden.Ermöglichen Sie stattdessen eine Option "Verweigerung". # # Siehe 'Man 5 hosts_options' und 'Man 5 hosts_access' # für Informationen zur Regelsyntax. # Siehe 'Man TCPD' für Informationen zu TCP_WRAPPERS # # SSHD, VSFTPD: ALLE: AlleTCP -Wrapper - Hosts.Datei zulassen

# # Hosts.Diese Datei enthält Zugriffsregeln, die verwendet werden, um Verbindungen zu Netzwerkdiensten zuzulassen oder zu verweigern, die # entweder die Bibliothek TCP_WRAPPERS verwenden oder die # über einen TCP_WRAPPERS-fähigen Xinetd gestartet wurden. # # Siehe 'Man 5 hosts_options' und 'Man 5 hosts_access' # für Informationen zur Regelsyntax. # Siehe 'Man TCPD' für Informationen zu TCP_WRAPPERS # # SSHD, VSFTPD: 192.168.0.102, lokal

Diese Änderungen finden sofort statt, ohne dass ein Neustart erforderlich ist.

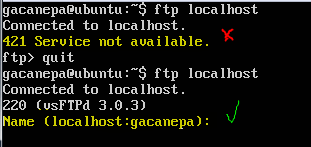

Im folgenden Bild können Sie den Effekt des Entfernens des Wortes sehen LOKAL Aus der letzten Zeile: Der FTP -Server ist für nicht verfügbar für Lokalhost. Nachdem wir die Wildcard zurückgefügt haben, wird der Service wieder verfügbar.

Überprüfen Sie den FTP -Zugriff

Überprüfen Sie den FTP -Zugriff Damit alle Dienste den Hosts ermöglichen, an denen der Name enthält Beispiel.com, Fügen Sie diese Zeile hinzu in Gastgeber.erlauben:

ALLE : .Beispiel.com

und den Zugang zu VSFTPD auf Maschinen zu verweigern 10.0.1.0/24, Fügen Sie diese Zeile hinzu in Gastgeber.leugnen:

vsftpd: 10.0.1.

Beachten Sie bei den letzten beiden Beispielen die Punkt Am Anfang und am Ende der Client -Liste. Es wird verwendet, um "alle Hosts und / oder Clients anzugeben, bei denen der Name oder die IP diese Zeichenfolge enthält.".

War dieser Artikel für Sie hilfreich?? Haben Sie Fragen oder Kommentare? Fühlen Sie sich frei, uns eine Notiz mit dem folgenden Kommentarformular zu geben.

- « IOTOP - Überwachen Sie Linux -Disk -E/A -Aktivität und Verwendung pro Prozessbasis

- 10 nützliche Fragen des Befehls von 'LS' - Teil 2 »