So sichern Sie SSH -Verbindungen mit Port, das an Linux CentOS klopft

- 4142

- 1111

- Aileen Dylus

Port Klopfen ist eine Technik, die zur Sicherung von Verbindungen oder zum Anschluss von unerwünschten Benutzern verwendet wird. Mit dieser Technik verwalten wir eine oder mehrere zuvor konfigurierte Ports geschlossen und diese werden nur mit einer Abfolge von Anforderungen an eine Reihe von Ports geöffnet, die gewohnt wild eingerichtet sind .

Um ein Beispiel zu geben, wenn wir den Port Klopfzugriff auf Port 50 konfigurieren, ist dieser Port nur geöffnet, wenn wir Anfragen an die Ports 1000.2500.3000 in dieser Reihenfolge stellen, sobald wir die Sequenz korrekt abgeschlossen haben, wird die Firewall geöffnet Der Hafen, der zuvor geschlossen war.Damit fügen wir bestimmten Arten von Verbindungen zu unserem Server eine weitere Sicherheitsstufe hinzu.

Der Client kann das Portklopfen mit NMAP, Telnet oder einem Tool für diese Zwecke durchführen.

Lassen Sie uns SSH -Verbindungen mit dieser Methode auf einem Server sichern, der Linux CentOS ausführt . Befolgen Sie die folgenden Schritte als Root.

Voraussetzungen installieren

Installieren Sie die LIBPCap-Bibliothekspakete als Anforderung von Knock-Server

# yum install libpcap*

Installieren Sie das Knock -Server -Paket

Laden Sie das Knock-Server-RPM-Paket herunter und installieren Sie es

# WGet http: // li.Nux.ro/download/nux/misc/el6/i386/knock-server-0.5-7.EL6.Nux.I686.RPM # RPM -ivh Knock-Server-0.5-7.EL6.Nux.I686.Drehzahl

Bevor wir den Knockd Dämon einrichten, müssen wir eine iptierbare Regel erstellen. Die Tropfen alle Verbindungen zum SSH -Port verwenden wir in diesem Fall den Standard (22).

# iptables -a Eingabe -p tcp - -dort 22 -J Drop # Service iptables Speichern

[Hinweis: Verwenden Sie nicht den folgenden Befehl Sie. Sie sind mit SSH mit dem Server verbunden. Es wird Ihre aktuelle Verbindung fallen lassen

OK, wir können jetzt unseren Knockd -Daemon so konfigurieren, dass sich SSH -Port nach einer korrekten Port -Klotz -Sequenz öffnet. Bearbeiten Sie die Knockd -Konfigurationsdatei hinzufügen folgenden Werten hinzufügen

# vi /etc /Knockd.Conf

[Optionen] logfile =/var/log/Knockd.log [openSSH] Sequence = 5040,6010,6500 seq_timeout = 30 tcpflags = syn start_command = /sbin /iptables -i input -s % ip % -P TCP - -dort 22 -j Accept [closessh] Sequenz = 4040.5050,,, 8080 seq_timeout = 30 command = /sbin /iptables -d input -s % ip % -p tcp - -dort 22 -J Akzeptieren Sie TCPflags = Syn

Speichern Sie die Datei und beenden Sie (: WQ)!)

Starten Sie schließlich den Knockd -Service

# Service Knockd Start

So verwenden Sie Port -Port Knowcing

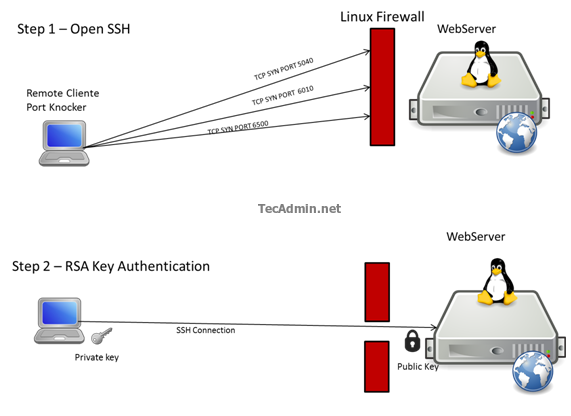

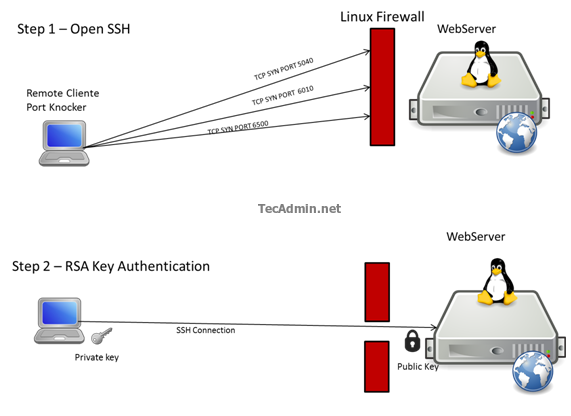

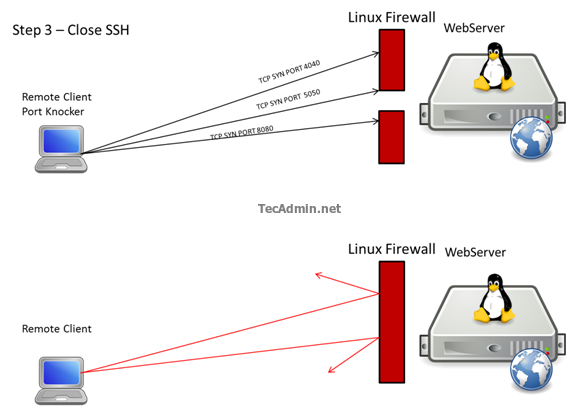

Hier, um den SSH -Anschluss zu öffnen, werden wir Ports klopfen 5040.6010.6500 Und wenn die Sequenz korrekt abgeschlossen ist . Wir haben eine weitere Richtlinie, um den Port zu schließen und Ports zu klopfen 4040.5050.8080 Es wird einen Befehl ausführen, der die Firewall -Regel entfernen, die es uns ermöglicht, die Verbindung über SSH zu machen.

Um die Ports zu klopfen. In diesem Beispiel verwenden wir NMAP.

Um die SSH -Verbindung zu öffnen

# NMAP -P 5040 Server -IP # NMAP -P 6010 Server -IP # NMAP -P 6500 Server -IP

Um die Verbindung zu schließen

# NMAP -P 4040 Server -IP # NMAP -P 5050 Server -IP # NMAP -P 8080 Server -IP

Wenn wir das Knockd -Protokoll sehen, werden wir so etwas haben

# Tail/var/log/Knockd.log [2014-04-10 05:20] 192.168.1.184: OpenSSH: Stufe 1 [2014-04-10 05:21] 192.168.1.184: OpenSSH: Stufe 2 [2014-04-10 05:21] 192.168.1.184: OpenSSH: Stufe 3 [2014-04-10 05:21] 192.168.1.184: OpenSSH: Open Sesam [2014-04-10 05:21] OpenSSH: RUNTY -Befehl: /sbin /iptables -i Eingabe -s 192.168.1.184 -p tcp - -dort 22 -j akzeptieren

Ich werde ein bisschen grafischer zeigen .

Dies ist eine kurze Darstellung des Prozesses einschließlich der Authentifizierung mit RSA -Schlüssel.

Hier haben wir unsere Fernverbindungen mit einem guten Sicherheitsniveau und kombinieren sich mit der RSA -Authentifizierung. Wir haben die Verbindung noch mehr gehärtet. Wir können diese Methode verwenden, um jede Art von Verbindungen zu unserem Linux -Server zu sichern. Weitere Informationen zu besuchen Sie http: // www.Zeroflux.Org/Projekte/Knock

- « So sichern Sie Crontabs aller Benutzer in Centos, Rhel, Ubuntu & Dabian

- So richten Sie S3CMD in Windows ein und verwalten S3 -Eimer »