So einrichten

- 756

- 156

- Janin Pletsch

Strongswan ist eine Open-Source-, Multi-Plattform-, moderne und vollständige IPSec-basierte VPN-Lösung für Linux, die die vollständige Unterstützung für die volle Unterstützung bietet Internetschlüsselaustausch (beide Ikev1 Und Ikev2) Sicherheitsverbände (SA) zwischen zwei Gleichaltrigen festlegen. Es ist voll ausgestattet, modular von Design und bietet Dutzende von Plugins, die die Kernfunktionalität verbessern.

Verwandter Artikel: So richten Sie mit Strongswan auf Debian und Ubuntu mit einem IPSec-basierten VPN ein

In diesem Artikel erfahren Sie, wie Sie IPSec VPN-Gateways von Site-to-Site einrichten Strongswan An CentOS/Rhel 8 Server. Auf diese Weise können Gleichaltrige gegenseitig mithilfe eines starken vorab getriebenen Schlüssels authentifiziert werden (PSK). Ein Site-to-Site-Setup bedeutet, dass jedes Sicherheitsgateway ein Unternetz dahinter hat.

Testumgebung

Vergessen Sie nicht, Ihre realen IP-Adressen während der Konfigurationen zu verwenden, während Sie dem Handbuch folgen.

Standort 1 Gateway

Öffentliche IP: 192.168.56.7 Private IP: 10.10.1.1/24 Privates Subnetz: 10.10.1.0/24

Standort 2 Gateway

Öffentliche IP: 192.168.56.6 Private IP: 10.20.1.1/24 Privates Subnetz: 10.20.1.0/24

Schritt 1: Aktivierung der Kernel -IP -Weiterleitung in CentOS 8

1. Beginnen Sie mit der Aktivierung der Kernel IP -Weiterleitungsfunktionen in /etc/sysctl.Conf Konfigurationsdatei auf beiden VPN -Gateways.

# vi /etc /sysctl.Conf

Fügen Sie diese Zeilen in die Datei hinzu.

Netz.IPv4.ip_forward = 1 net.IPv6.Conf.alle.Weiterleitung = 1 Netz.IPv4.Conf.alle.Accept_redirects = 0 Netz.IPv4.Conf.alle.send_redirects = 0

2. Führen Sie nach dem Speichern der Änderungen in der Datei den folgenden Befehl aus, um die neuen Kernel -Parameter in der Laufzeit zu laden.

# sysctl -p

3. Erstellen Sie als nächstes eine permanente statische Route in der Datei /etc/sysconfig/network-scripts/route-Eth0 Auf beiden Sicherheitsgateways.

# vi/etc/sysconfig/network-scripts/route-Eth0

Fügen Sie die folgende Zeile in die Datei hinzu.

#Site 1 Gateway 10.20.1.0/24 über 192.168.56.7 #Site 2 Gateway 10.10.1.0/24 über 192.168.56.6

4. Starten Sie dann den Netzwerkmanager neu, um die neuen Änderungen anzuwenden.

# SystemCtl Neustart NetworkManager neu starten Sie

Schritt 2: Starkswan in CentOS 8 installieren

5. Der Strongswan Paket ist in der bereitgestellt Epel Repository. Um es zu installieren, müssen Sie das Epel -Repository aktivieren und Strongwan auf beiden Sicherheitsgateways installieren.

# DNF Installation EPEL-Release # DNF installieren Sie StrongSwan

6. Um die Version von zu überprüfen Strongswan Führen Sie auf beiden Gateways den folgenden Befehl aus.

# Strongswan -Version

7. Als nächstes starten Sie die Strongswan Service und ermöglichen es, automatisch am Systemstart zu beginnen. Überprüfen Sie dann den Status auf beiden Sicherheitsgateways.

# SystemCTL Start StrongSwan # SystemCTL BROWNSWAN # SYSTEMCTL -Status StrongSwan aktivieren

Notiz: Die neueste Version von Strongswan In CentOS/REHL 8 kommt mit Unterstützung für beide schwanktl (Ein neues, tragbares Befehlszeilen-Dienstprogramm mit Strongswan 5 eingeführt.2.0, verwendet, um den Ike -Daemon Charon mit dem zu konfigurieren, zu steuern und zu überwachen Vici Plugin) und Anlasser (oder ipsec) Dienstprogramm unter Verwendung des veralteten Schlaganfall -Plugins.

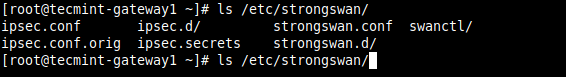

8. Das Hauptkonfigurationsverzeichnis ist /etc/strongswan/ die Konfigurationsdateien für beide Plugins enthält:

# ls/etc/strongswan/

StrongSwan -Konfigurationsstruktur

StrongSwan -Konfigurationsstruktur Für diesen Leitfaden verwenden wir das IPSec -Dienstprogramm, das mit dem aufgerufen wird Strongswan Befehl und die Schlaganfallschnittstelle. Wir werden also die folgenden Konfigurationsdateien verwenden:

- /etc/strongswan/ipsec.Conf - Konfigurationsdatei für das Strongswan IPSec -Subsystem.

- /etc/strongswan/ipsec.Geheimnisse - Geheimnisse Datei.

Schritt 3: Konfigurieren von Sicherheits -Gateways

9. In diesem Schritt müssen Sie die Verbindungsprofile für jede Sicherheitsgateways für jede Website mit dem konfigurieren /etc/strongswan/ipsec.Conf StrongSwan -Konfigurationsdatei.

Konfigurieren von Site 1 Verbindungsprofil

# CP/etc/strongswan/ipsec.conf/etc/strongswan/ipsec.Conf.Orig # vi/etc/strongswan/ipsec.Conf

Kopieren Sie die folgende Konfiguration in die Datei.

config Setup charondebug = "all" einzigartige Ids = Ja CONTEWAY1-to-Gateway2 Typ = Tunnel auto = start keyExchange = ikev2 authby = geheim links = 192.168.56.7 linkssubnet = 10.10.1.1/24 rechts = 192.168.56.6 Rightsubnet = 10.20.1.1/24 IKE = AES256-SHA1-MODP1024! ESP = AES256-SHA1! aggressiv = no keyingtries =%Forever Ikelifetime = 28800S Lifetime = 3600S DPDDELAY = 30S DPDTimeOut = 120S DPDAction = Neustart

Konfigurieren von Site 2 Verbindungsprofil

# CP/etc/strongswan/ipsec.conf/etc/strongswan/ipsec.Conf.Orig # vi/etc/strongswan/ipsec.Conf

Kopieren Sie die folgende Konfiguration in die Datei:

config Setup charondebug = "all" einzigartige Ids = Ja Conn 2Gateway-to-Gateway1-Typ = Tunnel auto = start keyExchange = ikev2 authby = geheim links = 192.168.56.6 linkssubnet = 10.20.1.1/24 rechts = 192.168.56.7 Rightsubnet = 10.10.1.1/24 IKE = AES256-SHA1-MODP1024! ESP = AES256-SHA1! aggressiv = no keyingtries =%Forever Ikelifetime = 28800S Lifetime = 3600S DPDDELAY = 30S DPDTimeOut = 120S DPDAction = Neustart

Beschreiben wir kurz die oben genannten Konfigurationsparameter:

- Konfigurationseinrichtung - Definiert die allgemeinen Konfigurationsinformationen für IPSec, die für alle Verbindungen gilt.

- Charondebug - Gibt an, wie viel Charon -Debugging -Ausgang protokolliert werden sollte.

- UniqueIds - definiert, ob eine bestimmte Teilnehmer -ID einzigartig gehalten werden sollte.

- Conn Gateway1-to-Gateway2 - Wird verwendet, um den Verbindungsnamen festzulegen.

- Typ - Definiert den Verbindungstyp.

- Auto - Wird verwendet, um zu deklarieren, wie Sie mit der Verbindung umgehen, wenn IPSec gestartet oder neu gestartet wird.

- keyExchange - deklariert die Version des IKE -Protokolls zur Verwendung.

- Authby - Gibt an, wie Gleichaltrige sich gegenseitig authentifizieren sollten.

- links - Deklariert die IP-Adresse der öffentlichen Netzschnittstelle des linken Teilnehmers.

- linkssubnet - erklärt das private Subnetz hinter dem linken Teilnehmer.

- Rechts - Deklariert die IP-Adresse der öffentlichen Netzschnittstelle des richtigen Teilnehmers.

- Rechtesubnet - erklärt das private Subnetz hinter dem linken Teilnehmer.

- ike - Wird verwendet, um eine Liste von IKE/ISAKMP -SA -Verschlüsselung/Authentifizierungsalgorithmen zu deklarieren, die verwendet werden sollen. Beachten Sie, dass dies eine von Kommas getrennte Liste sein kann.

- Esp - Gibt eine Liste der ESP -Verschlüsselungs-/Authentifizierungsalgorithmen an, die für die Verbindung verwendet werden sollen.

- aggressiv - erklärt, ob man einen aggressiven oder Hauptmodus verwenden soll.

- Keyingtries - erklärt die Anzahl der Versuche, die unternommen werden sollten, um eine Verbindung zu verhandeln.

- ikelifetime - Gibt an, wie lange der Schlüsselkanal einer Verbindung dauern sollte, bevor sie neu verhandelt werden.

- Lebensdauer - Gibt an, wie lange eine bestimmte Instanz einer Verbindung von erfolgreichen Verhandlungen bis hin zu Ablauf dauern sollte.

- dpddelay - deklariert das Zeitintervall, mit dem R_U_TEREME -Nachrichten/Informationsaustausch an den Peer gesendet werden.

- DPDTimeout - Wird verwendet, um das Zeitübergangsintervall zu deklarieren, wonach alle Verbindungen zu einem Peer im Falle einer Inaktivität gelöscht werden.

- dpdaction - Gibt an, wie das DPD -Protokoll (Dead Peer Detection) verwendet wird, um die Verbindung zu verwalten.

Sie finden eine Beschreibung aller Konfigurationsparameter für das Strongswan IPSec -Subsystem, indem Sie das lesen ipsec.Conf Mann Seite.

# Man ipsec.Conf

Schritt 4: Konfigurieren von PSK für Peer-to-Peer-Authentifizierung

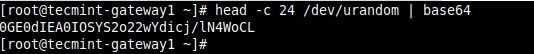

10. Als nächstes müssen Sie eine starke PSK generieren, die von den Kollegen zur Authentifizierung wie folgt verwendet werden soll.

# Kopf -c 24 /dev /urandom | Basis64

Generieren Sie PSK -Schlüssel

Generieren Sie PSK -Schlüssel 11. Fügen Sie die PSK in die /etc/strongswan/ipsec.Conf Datei auf beiden Sicherheits -Gateways.

# vi/etc/strongswan/ipsec.Geheimnisse

Geben Sie die folgende Zeile in die Datei ein.

#Site 1 Gateway 192.168.56.7 192.168.56.6: PSK "0GE0DieA0IOSYS2O22WYDICJ/LN4WOCL" #Ssite 1 Gateway 192.168.56.6 192.168.56.7: PSK "0GE0Diea0IOSYS2O22WYDICJ/LN4WOCL"

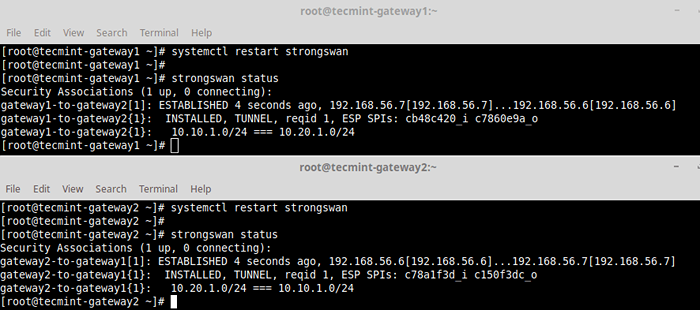

12. Dann starten Sie die Strongsan Service und überprüfen Sie den Status von Verbindungen.

# SystemCTL Start Starkswan # Strongswan Status neu

Überprüfen Sie Strongswan -Verbindungen

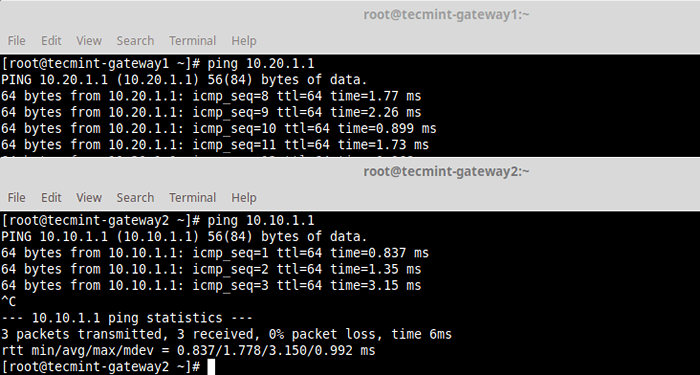

Überprüfen Sie Strongswan -Verbindungen 13. Testen Sie, ob Sie durch Ausführen eines Ping-Befehls auf die privaten Unternetze von beiden Sicherheitsgateways zugreifen können.

# Ping 10.20.1.1 # Ping 10.10.1.1

Ping Security Gateways

Ping Security Gateways 14. Last but not least, um mehr zu lernen Strongswan Befehle, um Verbindungen manuell aufzunehmen und mehr aufzurufen, siehe die Strongswan Help Page.

# Strongswan -HELP

Das ist alles fürs Erste! Um Ihre Gedanken mit uns zu teilen oder Fragen zu stellen, erreichen Sie uns über das Feedback -Formular unten. Um mehr über das neue SwanCtl -Dienstprogramm und die neue flexiblere Konfigurationsstruktur zu erfahren.

- « So richten Sie einen L2TP/IPSec -VPN -Client unter Linux ein

- Wie man das vergessene Root -Passwort in RHEL 8 zurückset »