So richten Sie die ModSecurity mit Apache auf Debian/Ubuntu ein

- 4837

- 994

- Marleen Weight

Der Apache Der Webserver ist sehr anpassbar und kann auf verschiedene Weise konfiguriert werden, um Ihren Anforderungen zu entsprechen. Es gibt viele Module von Drittanbietern, mit denen Sie Apache zu Ihrer Präferenz konfigurieren können.

Modsecurity ist eine Open-Source Waf (Webanwendung Firewall) Das stammt aus dem Apache -Webserver. Es war anfangs nur ein Apache-Modul, ist aber im Laufe des Jahres zu einer vollwertigen Web-App-Firewall gewachsen. Es wird jetzt von unterstützt von Nginx und selbst Iis.

Modsecurity Überprüfen Sie die eingehenden Anfragen auf den Webserver gegen eine vordefinierte Reihe von Regeln. Normalerweise liefert es eine Reihe von Regeln, die als als bekannt sind CRS (Kernregelsatz), die eine Website vor einer Reihe von Webanwendungsangriffen wie SQL -Injektion, XSS und Sitzungsentführung schützen, unter anderem.

[Möglicherweise mögen Sie auch: 5 Tools zum Scannen eines Linux -Servers für Malware und RootKits]

Der Modsecurity Anwendung Firewall bildet einen integralen Bestandteil von PCI DSS Konformität in Abschirmstätten vor externen Angriffen. Wenn das Modul aktiviert ist, löst es einen "403 -verbotenen Fehler" aus, was lediglich impliziert, dass Sie nicht genügend Berechtigungen haben, um auf die Ressource auf dem Webserver zuzugreifen.

In diesem Handbuch zeigen wir Ihnen, wie Sie einrichten und konfigurieren können Modsecurity arbeiten mit Apache An Debian Und Ubuntu Linux.

Schritt 1: Installieren Sie die ModSecurity auf Ubuntu

Der erste Schritt ist zu installieren Modsecurity. Wir werden zunächst die Paketlisten wie folgt erfrischen:

$ sudo APT Update

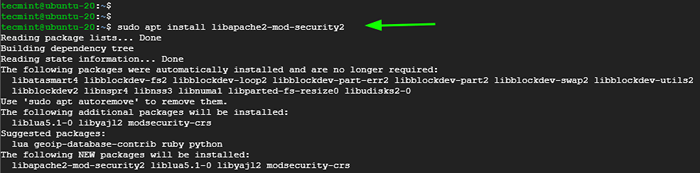

Als nächstes installieren Sie die Modsecurity Paket neben anderen Abhängigkeiten und Bibliotheken.

$ sudo apt install libapache2-mod-security2

Installieren Sie die ModSecurity auf Ubuntu

Installieren Sie die ModSecurity auf Ubuntu Aktivieren Sie danach das Modul.

$ sudo a2enmod Security2

Starten Sie dann den Apache -Webserver neu, um die Änderungen anzuwenden.

$ sudo systemctl starten Sie Apache2 neu

An dieser Stelle, Modsecurity ist erfolgreich installiert. Konfigurieren wir es nun.

Schritt 2: Konfigurieren Sie die ModSecurity in Ubuntu

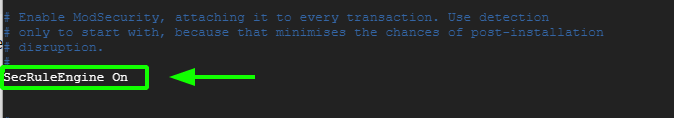

Standardmäßig, Modsecurity ist nur so konfiguriert, dass verdächtige Aktivitäten erfasst und protokolliert werden. Wir müssen einen zusätzlichen Schritt machen und ihn so konfigurieren, dass er nicht nur verdächtige Aktivitäten erfasst, sondern auch verdächtige Aktivitäten blockiert.

Kopieren Sie den Standard Modsecurity Konfigurationsdatei - Modsecurity.konf-revisent - zu einer neuen Datei, die im folgenden Befehl angegeben ist.

$ sudo cp/etc/modsecurity/modsecurity.Konfus empfohlen/etc/modsecurity/modsecurity.Conf

Öffnen Sie mit Ihrem bevorzugten Texteditor die Datei

$ sudo nano/etc/modsecurity/modsecurity.Conf

Suchen Sie die Linie:

Geheimniserkennung

Stellen Sie es auf:

Geheimnis auf

Konfigurieren Sie die ModSecurity auf Ubuntu

Konfigurieren Sie die ModSecurity auf Ubuntu Speichern Sie die Änderungen und beenden Sie die Datei.

Die Änderungen in anwenden Apache, Starten Sie den Webserver neu.

$ sudo systemctl starten Sie Apache2 neu

Schritt 3: Download OWASP Modsecurity Core Regelnsatz

Der nächste Schritt besteht darin, den neuesten OWASP -ModSecurity Core Ruls Set (CRS) von der GitHub -Seite herunterzuladen.

Klonen Sie das Owasp -Git -Repository wie gezeigt.

$ git klone https: // github.com/coreruleset/coreruleset.Git

Navigieren Sie in das Verzeichnis.

$ cd coreruleset/

Stellen Sie sicher, dass Sie das bewegen CRS-Setup.Conf.Beispiel Datei in das ModSecurity -Verzeichnis und benennen Sie es als um CRS-Setup.Conf.

$ sudo mv crs-setup.Conf.Beispiel/etc/modsecurity/crs-setup.Conf

Bewegen Sie außerdem die Regeln Verzeichnis zum Modsecurity Verzeichnis auch.

$ sudo MV Regeln//etc/modsecurity/

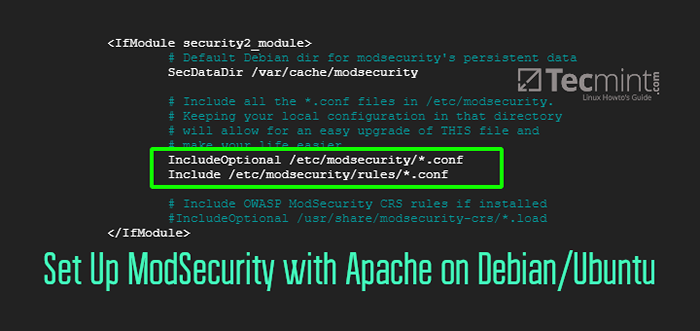

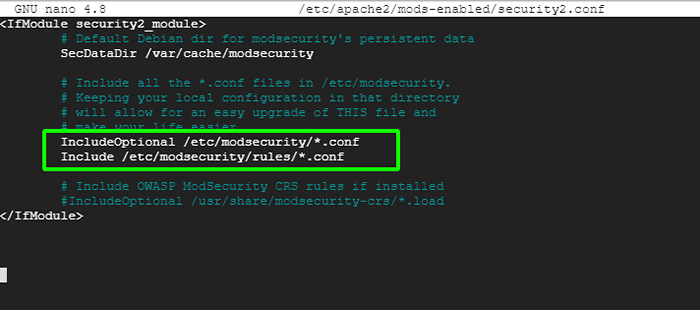

Bearbeiten Sie als nächstes die Sicherheit2.Conf Datei.

$ sudo nano/etc/apache2/mods-fähig/security2.Conf

Stellen Sie sicher, dass es die folgenden Zeilen enthält.

Incisionoptional/etc/modsecurity/* einschließen.conf include/etc/modsecurity/Regeln/*.Conf

Konfigurieren Sie die ModSecurity -Regeln für Ubuntu

Konfigurieren Sie die ModSecurity -Regeln für Ubuntu Dann neu starten Apache für die Änderungen anhaltend.

$ sudo systemctl starten Sie Apache2 neu

Testen wir nun unsere ModSecurity -Konfiguration.

Schritt 4: Testen der ModSecurity -Konfiguration auf Ubuntu

Zuletzt müssen wir das testen Modsecurity kann verdächtigen HTTP -Verkehr erkennen und blockieren. Um dies zu erreichen, müssen wir die Standard -Virtual -Host -Datei bearbeiten.

$ sudo nano/etc/apache2/sites-verfügbare/000-Default.Conf

Als nächstes erstellen wir eine Blockierungsregel, die den Zugriff auf eine bestimmte URL blockiert, wenn er von einem Webbrowser zugegriffen wird.

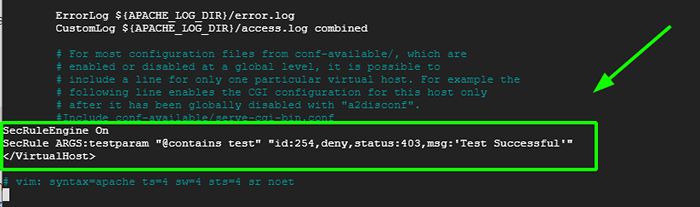

Gehen Sie diese Zeilen am Ende vor dem an 'Virtualhost'Schließetag.

Secroruleengine über Secrule Args: testParam "@Contains test" "ID: 254, Deny, Status: 403, MSG: 'Test erfolgreich'" "

Fühlen Sie sich frei, das zu setzen 'Ausweis' Und 'Nachricht'Tags zu allen wünschenswerten Werten.

Testen Sie die ModSecurity auf Ubuntu

Testen Sie die ModSecurity auf Ubuntu Dann starten Sie die neu neu Apache Webserver, um die Änderungen an die virtuelle Host -Konfigurationsdatei anzuwenden.

$ sudo systemctl starten Sie Apache2 neu

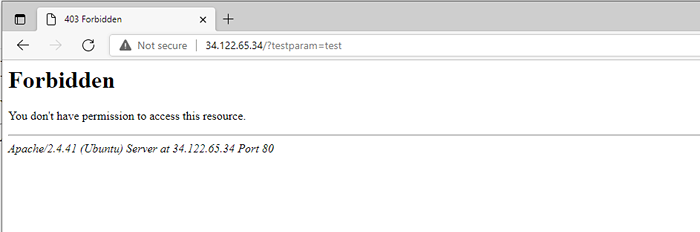

Versuchen Sie in Ihrem Webbrowser, die gezeigte URL zu besuchen ?TestParam = Test Am Ende.

http: // server-ip/?TestParam = Test

Du bekommst ein "403 Verbotener Fehler" Angeben, dass Sie vom Zugriff auf die Ressource blockiert wurden.

Modsecurity 403 Verbotener Fehler

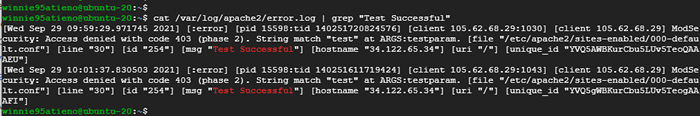

Modsecurity 403 Verbotener Fehler Sie können weiter bestätigen, dass der Client durch Überprüfung der Fehlerprotokolle wie folgt blockiert wurde.

$ cat/var/log/apache2/fehler.Protokoll | Grep "Test erfolgreich"

APache -Protokolle überprüfen

APache -Protokolle überprüfen [Möglicherweise mögen Sie auch: So installieren Sie die ModSecurity für Nginx auf Debian/Ubuntu]

Dies ist die Bestätigung, dass wir erfolgreich eingerichtet haben Modsecurity Unerwünschten Verkehr zu erkennen und zu blockieren. In diesem Leitfaden haben wir Sie durch den Aufbau geführt Modsecurity mit Apache An Debian/Ubuntu Systeme.

- « Was ist neu in Red Hat Enterprise Linux (Rhel) 9

- Installation von „CentOS Stream 9 mit Screenshots »