So richten Sie einen zentralen Protokollierungsserver mit RSYSLog ein

- 4984

- 1222

- Miriam Bauschke

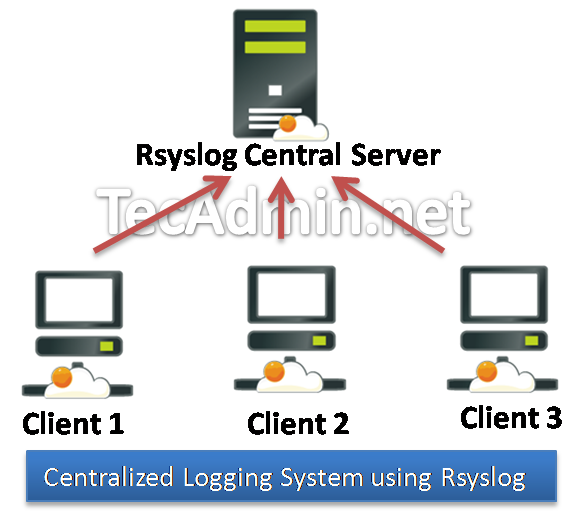

Rsyslog Ist Protokollierungsserver in Linux -Systemen verwendet. Es ist eine verbesserte Version von Syslog. Rsyslog unterstützt auch Datenbanken ( MySQL, Postgresql ) Protokolle speichern. Es handelt sich. Rsyslog ist ein AS -Syslog -Service für die Version von Versionen unter Linux. Dieser Artikel dient zur Konfiguration des zentralen Protokollierungsservers in unserer Hosting -Umgebung.

Dieser Artikel hilft Ihnen dabei, den RSYSLog -Service auf CentOS/RHEL 5 zu installieren und RSYSLog so zu konfigurieren, dass alle Protokolle an einen zentralen Server gesendet werden. Unser Hauptziel ist es, dass alle unsere Protokolldateien vor Ort sein sollten, von wo aus wir sie leicht sichern oder einen Parser verwenden können, um sie an einem Ort zu analysieren. Wir müssen nicht die Sicherung auf jedem Server einzeln einrichten.

Schritt 1: Installieren Sie den RSYSLog -Dienst

Rsyslog ist standardmäßig auf rhelbasierten Systemen aus RHEL 6 Release installiert. Installieren. Verwenden Sie die folgenden Befehle, um den RSYSLog -Dienst in früheren Versionen von Rhel/Centos Systems zu installieren.

# yum install Rsyslog installieren

Nach dem Installieren von Start Rsyslog -Dienst und stellen Sie sicher, dass Syslog auf dem Server gestoppt wird.

# Service Syslog Stopp # Chkconfig Syslog off # Service Rsyslog Start # Chkconfig Rsyslog on

Schritt 2: Konfigurieren Sie Rsyslog auf dem zentralen Protokollierungsserver

Jetzt müssen wir Rsyslog auf dem zentralen Protokollierungsserver konfigurieren, um Protokolle von Remote -Clients zu empfangen und an verschiedenen Orten zu speichern.

Schritt 2.1: Selinux zulassen

Wenn Sie Selinux in Ihrem System aktiviert haben, verwenden Sie den folgenden Befehl, um den RSYSLog -Verkehr auf Port 514 zu aktivieren.

# semanage -a -t syslogd_port_t -p udp 514

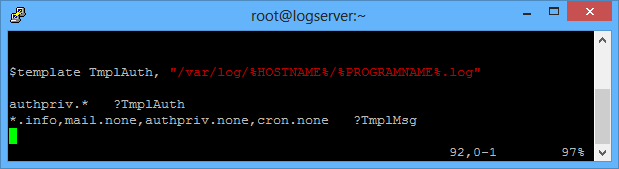

Schritt 2.2: Speicherort der Protokolldatei einrichten

Bearbeiten Sie nun die Konfigurationsdatei der RSYSLog -Konfiguration und konfigurieren Sie die Speicherort, um Protokolldateien im System zu generieren.

# vim /etc /rsyslog.Conf

und fügen Sie folgende Zeilen als Ende der Datei hinzu.

$ template tmplAuth "/var/log/%hostname%/%Programmname%.Protokoll "AuthPriv.* ?Tmplauth *.Info, Mail.keine, authpriv.Keiner, Cron.keiner ?Tmplmsg

Schritt 2.3: Modul- und UDP -Protokoll aktivieren

Entfernen Sie auch Kommentare aus folgenden Zeilen (Start #) in der RSYSlog -Konfigurationsdatei, um UDP zu aktivieren.

$ Modload iMUDP $ UDPSERVERRUN 514

Schritt 2.4: Open Access in Firewall

Wenn Sie Iptables verwenden, um Ihr System zu schützen, müssen Sie die folgende Regel zum Öffnen der Port hinzufügen

# iptables -a Eingabe -m Status -State New -m UDP -p UDP - -dort 514 -J Akzeptieren

Schritt 2.5: Rsyslog neu starten

Starten Sie den Dienst mit dem folgenden Befehl, nachdem Sie oben Änderungen auf dem RSYSLog Central Server vorgenommen haben.

# Service Rsyslog Neustart

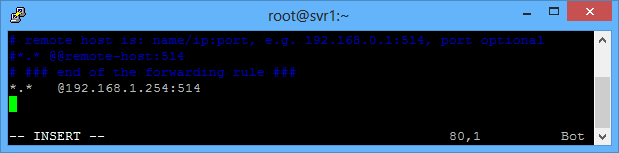

Schritt 3: Konfigurieren Sie Rsyslog auf Clientknoten

Nach dem Konfigurieren von RSYSLog Centralized Server können Sie das Client -System so konfigurieren, dass dort Protokolle an Central Rsyslog Server gesendet werden. Melden Sie sich bei jedem Clientknoten an und fügen Sie die folgende Zeile am Ende der Datei hinzu

# vim /etc /rsyslog.Conf

Fügen Sie unter der Zeile hinzu, ändern Sie Hostname oder IP mit Ihrem Central Rsyslog Systems IP/Hostname.

*.* @192.168.1.254: 514 [oder] *.* @logserver.Beispiel.com: 514

und starten Sie den Rsyslog -Dienst mit dem folgenden Befehl neu.

# Service Rsyslog Neustart

Und Ihr zentraler Protokollierungsserver -Setup wurde erfolgreich abgeschlossen.

- « KDE 4.12 veröffentlichte einen Überblick über KDE 4.12

- Fedora 20 veröffentlicht - Was ist neu in Fedora 20 »