So richten Sie verschlüsselte Dateisysteme ein und tauschen Sie den Speicherplatz mithilfe von Cryptsetup -Tool unter Linux - Teil 3 aus

- 2980

- 681

- Tom Jakobs

A Lfce (kurz für Linux Foundation Certified Engineer ) ist geschult und verfügt über das Know -how, um Netzwerkdienste in Linux -Systemen zu installieren, zu verwalten und zu beheben. Er ist für die Entwurf, Implementierung und laufende Wartung der Systemarchitektur verantwortlich.

Linux -Dateisystemverschlüsselung

Linux -Dateisystemverschlüsselung Einführung des Linux Foundation Certification Program (LFCE).

Die Idee hinter der Verschlüsselung besteht darin, nur vertrauenswürdige Personen zu ermöglichen, auf Ihre sensiblen Daten zuzugreifen und sie vor Verlust oder Diebstahl Ihrer Maschine / Festplatte vor den falschen Händen zu fällt.

In einfachen Worten wird ein Schlüssel gewohnt “sperren”Zugriff auf Ihre Informationen, damit es verfügbar ist, wenn das System ausgeführt wird und von einem autorisierten Benutzer freigeschaltet wird. Dies impliziert, dass wenn eine Person versucht, den Festplattengehalt zu untersuchen (an ihr eigenes System einzubauen oder die Maschine mit einem LiveCD/DVD/USB zu booten).

In diesem Artikel werden wir besprechen, wie Sie verschlüsselte Dateisysteme einrichten DM-Krypt (kurz für Geräte-Mapper und Kryptografie), das Standard-Verschlüsselungsinstrument auf Kernelebene. Bitte beachten Sie, dass seitdem DM-Krypt ist ein Tool auf Blockebene, es kann nur zum Verschlingen vollständiger Geräte, Partitionen oder Schleifengeräte verwendet werden (funktioniert nicht auf regulären Dateien oder Verzeichnissen).

Vorbereitung eines Laufwerks- / Partition- / Schleifengeräts zur Verschlüsselung

Da wir alle in unserem gewählten Laufwerk vorhandenen Daten löschen werden (/dev/sdb) Zunächst müssen wir eine Sicherung wichtiger Dateien durchführen, die in dieser Partition enthalten sind VOR weiter gehen.

Alle Daten ablenken /dev/sdb. Wir werden verwenden dd Befehl hier, aber Sie könnten es auch mit anderen Tools tun, z. B Fetzen. Als nächstes erstellen wir eine Partition auf diesem Gerät, /dev/sdb1, Befolgen Sie die Erklärung in Teil 4 - Erstellen Sie Partitionen und Dateisysteme unter Linux der LFCS -Serie.

# dd if =/dev/urandom von =/dev/sdb bs = 4096

Testen auf Verschlüsselungsunterstützung

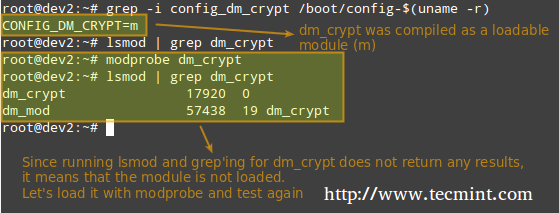

Bevor wir weiter fortfahren, müssen wir sicherstellen, dass unser Kernel mit Verschlüsselungsunterstützung zusammengestellt wurde:

# Grep -i config_dm_crypt /boot /config -$ (uname -r)

Überprüfen Sie die Verschlüsselungsunterstützung

Überprüfen Sie die Verschlüsselungsunterstützung Wie im obigen Bild beschrieben, die DM-Krypt Das Kernel -Modul muss geladen werden, um die Verschlüsselung einzurichten.

Installieren von Cryptsetup

Cryptsetup ist eine Frontend -Schnittstelle zum Erstellen, Konfigurieren, Zugriff auf und verwalten verschlüsselte Dateisysteme mithilfe DM-Krypt.

# APTITIDE UPDATE && Aptitude Installieren Sie CryptSetup [auf Ubuntu] # Yum Update && yum Installieren Sie Cryptsetup [auf CentOS] # Zypper Refresh && Zypper Install CryptSetup [auf OpenSuse]

Einrichten einer verschlüsselten Partition einrichten

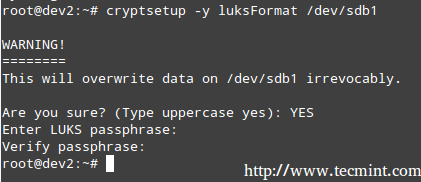

Der Standard -Betriebsmodus für Cryptsetup Ist Luks (Linux Unified Key Setup) Also bleiben wir dabei. Wir werden zunächst die LUKS -Partition und die Passphrase festlegen:

# Cryptsetup -y luksformat /dev /sdb1

Erstellen einer verschlüsselten Partition

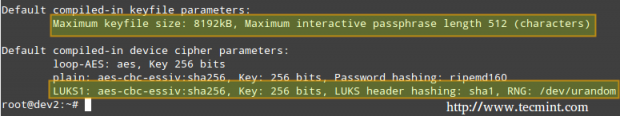

Erstellen einer verschlüsselten Partition Der obige Befehl läuft aus Cryptsetup mit Standardparametern, die mit aufgeführt werden können,

# CryptSetup --version

Cryptsetup -Parameter

Cryptsetup -Parameter Sollten Sie die ändern wollen Chiffre, Hash, oder Taste Parameter können Sie die verwenden -Chiffre, -Hash, Und -Schlüsselgröße Flaggen mit den Werten, die aus entnommen wurden /Proc/Crypto.

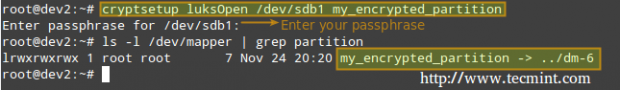

Als nächstes müssen wir die LUKS -Partition öffnen (wir werden für die zuvor eingegebene Passphrase aufgefordert). Wenn die Authentifizierung erfolgreich ist, wird unsere verschlüsselte Partition im Inneren verfügbar sein /Dev/Mapper mit dem angegebenen Namen:

# Cryptsetup Luksopen /Dev /SDB1 MY_ENCRYPTED_PARTITION

Verschlüsselte Partition

Verschlüsselte Partition Jetzt format wir eine Partition als ext4.

# MKFS.ext4/dev/mapper/my_encrypted_partition

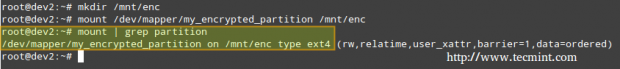

und erstellen Sie einen Mountspunkt, um die verschlüsselte Partition zu montieren. Schließlich möchten wir vielleicht bestätigen, ob der Mount Operation erfolgreich war.

# MKDIR/MNT/ENC # MOUNT/DEV/MAPPER/MY_ENCRYPTED_PARTITION/MNT/ENC # MOUNT | Grep -Partition

Mount verschlüsselte Partition

Mount verschlüsselte Partition Wenn Sie mit dem Schreiben oder Lesen von Ihrem verschlüsselten Dateisystem fertig sind, entlasten Sie es einfach

# Umount /mnt /Enc

und schließen die luks -Partition mithilfe,

# Cryptesetup luksclose my_encrypted_partition

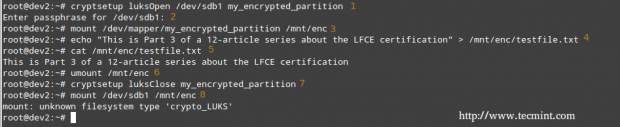

Verschlüsselung testen

Schließlich werden wir überprüfen, ob unsere verschlüsselte Partition sicher ist:

1. Öffnen Sie die LUKS -Partition

# Cryptsetup Luksopen /Dev /SDB1 MY_ENCRYPTED_PARTITION

2. Geben Sie Ihre Passphrase ein

3. Die Partition montieren

# Mount/Dev/Mapper/my_encrypted_partition/mnt/Enc

4. Erstellen Sie eine Dummy -Datei im Mountspunkt.

# echo „Dies ist Teil 3 einer 12-Artikel-Serie über die LFCE-Zertifizierung“>/MNT/ENC/TestFile.txt

5. Stellen Sie sicher, dass Sie auf die gerade erstellte Datei zugreifen können.

# CAT/MNT/ENC/TestFile.txt

6. Das Dateisystem entlasten.

# Umount /mnt /Enc

7. Schließen Sie die LUKS -Partition.

# Cryptsetup luksclose my_encrypted_partition

8. Versuchen Sie, die Partition als reguläres Dateisystem zu montieren. Es sollte einen Fehler anzeigen.

# montage /dev /sdb1 /mnt /Enc

Verschlüsselung auf Partition testen

Verschlüsselung auf Partition testen Verschlüsseln Sie den Tauschraum für weitere Sicherheit

Der Passphrase Sie haben früher eingegeben, um die verschlüsselte Partition zu verwenden, die in gespeichert ist RAM Speicher, während es offen ist. Wenn jemand diesen Schlüssel in die Hände bekommen kann, kann er die Daten entschlüsseln können. Dies ist besonders einfach im Fall eines Laptops, da während des Winterschlafs des RAM -Inhalt.

Um zu vermeiden, dass eine Kopie Ihres Schlüssels für einen Dieb zugänglich ist, verschlüsseln Sie die Tauschpartition nach diesen Schritten:

1 Erstellen Sie eine Partition, die als Swap mit der entsprechenden Größe verwendet werden soll (/dev/sdd1 in unserem Fall) und verschlüsseln es, wie zuvor erläutert. Nennen Sie es einfach "Tausch" zur Bequemlichkeit.''

2.Stellen Sie es als Tausch ein und aktivieren Sie es.

# MKSWAP/Dev/Mapper/Swap # Swapon/Dev/Mapper/Swap

3. Ändern Sie als nächstes den entsprechenden Eintrag in /etc/fstab.

/Dev/Mapper/Swap keine Swap SW 0 0

4. Schließlich bearbeiten /etc/crypttab und neu starten.

Swap /Dev /SDD1 /Dev /Urandom Swap

Sobald das System mit dem Booten fertig ist, können Sie den Status des Swap -Speicherplatzes überprüfen:

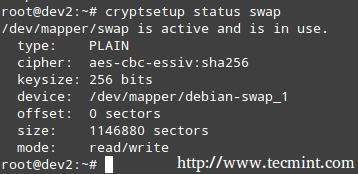

# Cryptsetup Status Swap

Überprüfen Sie den Swap -Verschlüsselungsstatus

Überprüfen Sie den Swap -Verschlüsselungsstatus Zusammenfassung

In diesem Artikel haben wir untersucht. Mit diesem Setup sollten Ihre Daten erheblich sicher sein. Fühlen Sie sich frei zu experimentieren und zögern Sie nicht, sich bei uns zu melden, wenn Sie Fragen oder Kommentare haben. Verwenden Sie einfach das Formular unten - wir werden uns mehr als froh sein, von Ihnen zu hören!

Werden Sie ein Linux -zertifizierter Ingenieur- « So installieren, sichere und leistungsstimmende Tuning des MariADB -Datenbankservers

- Einrichten von Standard -Linux -Dateisystemen und Konfigurieren des NFSV4 -Servers - Teil 2 »