So richten Sie die Zwei-Faktor-Authentifizierung für SSH unter Linux ein

- 2311

- 463

- Marleen Weight

Standardmäßig, Ssh Verwendet bereits eine sichere Datenkommunikation zwischen Remote -Maschinen. Wenn Sie jedoch Ihren SSH -Verbindungen zusätzliche Sicherheitsebene hinzufügen möchten, können Sie eine hinzufügen Google Authenticator (Zwei-Faktor-Authentifizierung) Modul, mit dem Sie ein zufälliges einmaliges Kennwort eingeben können (Totp) Überprüfungscode, während Sie eine Verbindung zu herstellen Ssh Server. Sie müssen den Verifizierungscode von Ihrem eingeben Smartphone oder PC Wenn Sie eine Verbindung herstellen.

Der Google Authenticator ist ein Open-Source-Modul, das Implementierungen von einmaligen Passcodes umfasst (Totp) Verifizierungstoken entwickelt von durch Google.

Es unterstützt mehrere mobile Plattformen sowie PAM (Pluggable Authentication Modul). Diese einmaligen Passcodes werden unter Verwendung offener Standards generiert, die von der erstellt wurden EID Initiative zur offenen Authentifizierung).

In diesem Artikel werde ich Ihnen zeigen, wie Sie einrichten und konfigurieren können Ssh Für die Zwei-Faktor-Authentifizierung unter Redhat-basierten und debianbasierten Linux-Distributionen wie Fedora, Centos Stream, Rocky Linux und Almalinux, Ubuntu, Debian und Mint.

Installieren von Google Authenticator unter Linux

Öffnen Sie die Maschine, die Sie mit einer Zwei-Faktor-Authentifizierung einrichten und Folgendes installieren möchten Pam Bibliotheken zusammen mit Entwicklungsbibliotheken, die für die benötigt werden Pam Modul, um korrekt mit dem zu arbeiten Google Authenticator Modul.

Auf Redhat-basierten Systemen installieren Sie die ''Pam-devel'Paket mit dem folgenden Yum -Befehl.

# Yum Installieren Sie Google -Authenticator -y -y

Auf Debian-basierten Systemen installieren Sie die ''libpam0g-dev'Paket mit dem folgenden APT -Befehl.

$ sudo apt installieren libpam-Google-authenticator -y

Generieren Sie Google Authentication Tokens

Sobald Sie die 'leiten'Google-Authenticator'Befehl, es wird Sie mit einer Reihe von Fragen auffordern.

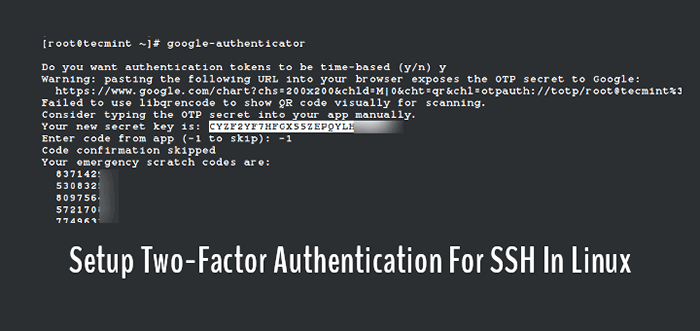

# Google-Authenticator

Einfach eingeben “y”(Ja) als Antwort in den meisten Situationen. Wenn etwas schief geht, können Sie die 'wieder eingeben'Google-AuthenticatorBefehl zum Zurücksetzen der Einstellungen.

- Möchten Sie, dass Authentifizierungs-Token zeitbasiert ist (Y/N) y

Nach dieser Frage erhalten Sie Ihregeheimer Schlüssel' Und 'Notfallcodes''. Schreiben Sie diese Details irgendwo auf, wir werden die brauchen 'geheimer Schlüssel'Später, um das einzurichten Google Authenticator App.

# Google-Authenticator Möchten Sie Authentifizierungs-Token zeitbasierte (Y/N) -Warnung: Das Einfügen der folgenden URL in Ihren Browser zeigt das OTP-Geheimnis für Google: https: // www.Google.com/chart?CHS = 200x200 & chld = m | 0 & cht = qr & chl = otpAuth: // Totp/[E -Mail Protected]%3fsecret%3dcyzf2yf7hfgx55zepqylhoo5JM%26Stuer%3DTecMint -Versagen, libqrenc zu zeigen, um zu zeigen, dass qrcodes gar für den qrcodes qrcodes qrcodes galt für qrcodes zeigte. Überlegen Sie, das OTP -Geheimnis manuell in Ihre App einzugeben. Ihr neuer geheimer Schlüssel ist: CYZF2YF7HFGX55ZEPQYLHOM Geben Sie den Code von App (-1 zu überspringen) ein: -1 Die Code -Bestätigung übersprungen Ihre Notfallkratzcodes sind: 83714291 53083200 80975623 57217008 77496339 Folgen Sie als nächstes dem Setup -Assistenten und geben Sie in den meisten Fällen die Antwort als “einy”(Ja) Wie nachfolgend dargestellt.

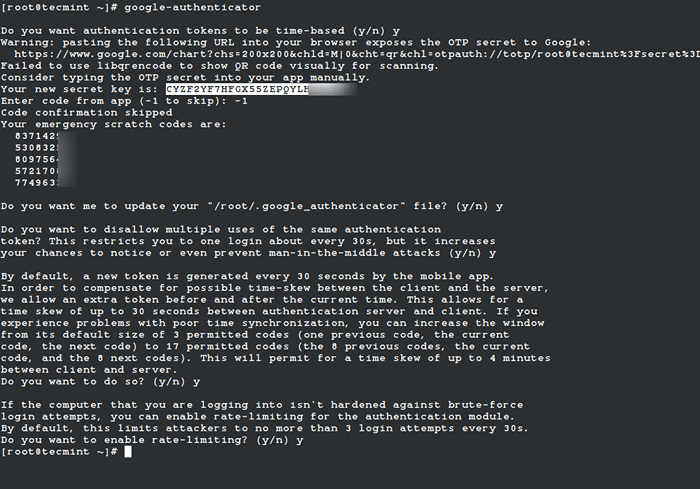

Möchten Sie, dass ich Ihre "/root/aktualisieren soll.Google_authenticator "Datei (Y/N)yMöchten Sie mehrere Verwendungszwecke desselben Authentifizierungs -Tokens ablehnen?? Dies beschränkt Sie sich auf ein Anmeldung über alle 30er Jahre, aber es erhöht Ihre Chancen, Angriffe in den Mitte zu bemerken oder sogar zu verhindern (J/N)yStandardmäßig sind Token 30 Sekunden lang gut und um mögliche Zeitschläge zwischen dem Client und dem Server zu kompensieren, lassen wir ein zusätzliches Token vor und nach der aktuellen Zeit zu. Wenn Sie Probleme mit einer schlechten Zeitsynchronisation haben, können Sie das Fenster von seiner Standardgröße von 1: 30 Minuten auf etwa 4 Minuten erhöhen. Willst du das tun (y/n)yWenn der Computer, in den Sie sich anmelden, nicht mit Brute-Force-Anmeldeversuchen gehärtet ist, können Sie die Rate-Limiting für das Authentifizierungsmodul aktivieren. Standardmäßig begrenzt dies Angreifer auf nicht mehr als 3 Anmeldeberationen alle 30er Jahre. Möchten Sie ratelimitieren (y/n) aktiviereny

Generieren Sie Google Auth -Token

Generieren Sie Google Auth -Token Konfigurieren von SSH für die Verwendung von Google Authenticator unter Linux

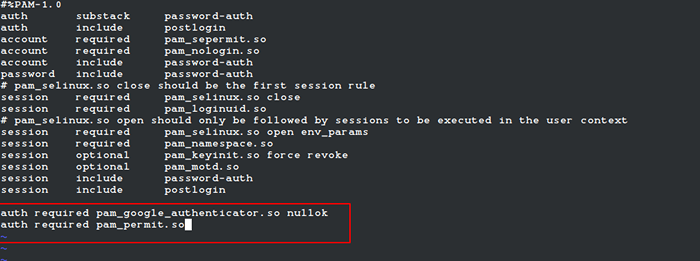

Öffne das Pam Konfigurationsdatei '/etc/pam.D/SSHD'und fügen Sie die folgende Zeile am Ende der Datei hinzu.

AUTOR ERFORDERUNG PAM_GOOGLE_Authenticator.Also benötigte Nullok Auth PAM_PERMIT.So

Konfigurieren Sie PAM für SSH

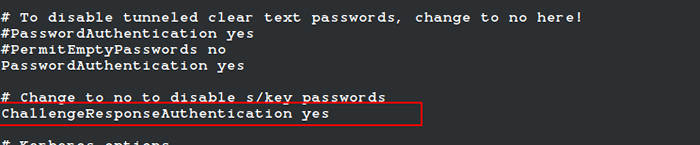

Konfigurieren Sie PAM für SSH Als nächstes öffnen Sie die Ssh Konfigurationsdatei '/etc/ssh/sshd_configund scrollen Sie nach unten, um die Linie zu finden, die sagt.

ChallengerePonseAthentication Nr

Ändern Sie es auf “Ja“. Also wird es so wie dieses.

ChallengerePonseAthentication Ja

Konfigurieren Sie SSH für Google Auth

Konfigurieren Sie SSH für Google Auth Schließlich starten Sie die neu Ssh Service, um neue Änderungen vorzunehmen.

# SystemCTL Neustart SSHD oder $ sudo systemCTL Neustart SSHD Neustart

Konfigurieren von Google Authenticator App

Starte den Google Authenticator App auf Ihrem Smartphone. Drücken Sie + und wähle "Geben Sie einen Setup -Schlüssel ein“. Wenn Sie diese App nicht haben, können Sie die Google Authenticator -App in Ihrem herunterladen und installieren Android/iPhone/Blackberry Geräte.

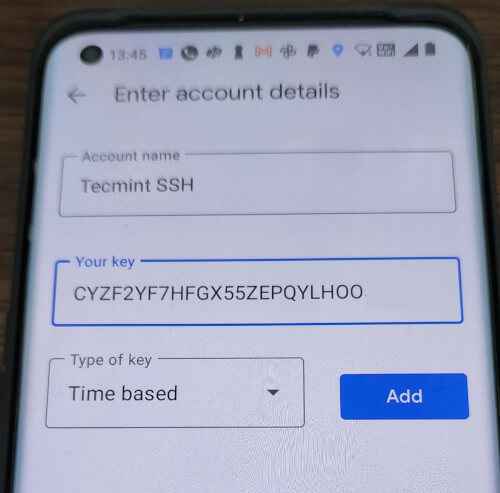

Fügen Sie Ihr Konto hinzu ''Name'und betreten Sie die'geheimer Schlüssel'früher generiert.

SSH Secret Key

SSH Secret Key Es generiert ein einmaliges Passwort (Bestätigungs-Code) das wird ständig alle verändern 30 Sekunden auf Ihrem Telefon.

SSH -Google -Auth -Code

SSH -Google -Auth -Code Versuchen Sie nun, sich über anzumelden Ssh, Sie werden mit einem aufgefordert Google Authenticator Code (Bestätigungs-Code) Und Passwort Wann immer Sie versuchen, sich über anzumelden Ssh. Du hast nur 30 Sekunden Um diesen Bestätigungscode einzugeben, wird ein neuer Verifizierungscode neu generiert, wenn Sie es verpassen.

Melden Sie sich als: Tecmint-Zugriff anhand der Tastaturinteraktiven Authentifizierung an. Bestätigungs-Code: Verwenden von Tastatur interaktive Authentifizierung. Passwort: Letzter Anmeldung: Di Apr 23 13:58:29 2022 von 172.16.25.125 [[E -Mail geschützt] ~]#

Wenn Sie kein Smartphone haben, können Sie auch a verwenden Feuerfuchs Add-On namens Authenticator, um die Zwei-Faktor-Authentifizierung durchzuführen.

Wichtig: Die Zwei-Faktor-Authentifizierung funktioniert mit einer kennwortbasierten SSH-Login. Wenn Sie eine private/öffentliche Schlüssel-SSH-Sitzung verwenden, ignoriert dies die Zwei-Faktor-Authentifizierung und protokolliert Sie direkt.

- « 30 Möglichkeiten zur Validierung von Konfigurationsdateien oder Skripten unter Linux

- Installation von Manjaro 21.0 (KDE Edition) Desktop »