So richten Sie zwei Faktorauthentifizierung für SSH auf Fedora ein

- 4836

- 52

- Phoebe Jeorga

Jeden Tag scheinen viele Sicherheitsverletzungen gemeldet zu sein, wo unsere Daten in Gefahr sind. Trotz der Tatsache, dass SSH eine sichere Möglichkeit ist, eine Verbindung zu einem Linux -System aus der Ferne herzustellen, kann ein unbekannter Benutzer auf Ihren Linux -Computer zugreifen, wenn er Ihre SSH -Tasten stiehlt, auch wenn Sie Kennwörter deaktivieren oder nur SSH -Verbindungen zulassen öffentliche und private Schlüssel.

In diesem Artikel werden wir erklären, wie Sie die Zwei-Faktor-Authentifizierung einrichten (2fa) für SSH auf Fedora Linux -Verteilung mit Google Authenticator Um sicherer auf ein Remote -Linux -System zuzugreifen, indem Sie a Totp (Das zeitbasierte einmalige Passwort) Anzahl, die zufällig von einer Authentikatorenanwendung auf einem mobilen Gerät generiert wird.

Lesen Sie auch: So richten Sie die Zwei-Faktor-Authentifizierung für SSH-Anmeldungen in CentOS und Debian ein

Beachten Sie, dass Sie jede Zwei-Wege-Authentifizierungsanwendung für Ihr mobiles Gerät verwenden können, das mit dem kompatibel ist Totp Algorithmus. Es gibt zahlreiche kostenlose Apps für Android oder iOS, die unterstützt Totp Und Google Authenticator, Aber dieser Artikel verwendet Google Authenticator als Beispiel.

Installation von Google Authenticator auf Fedora

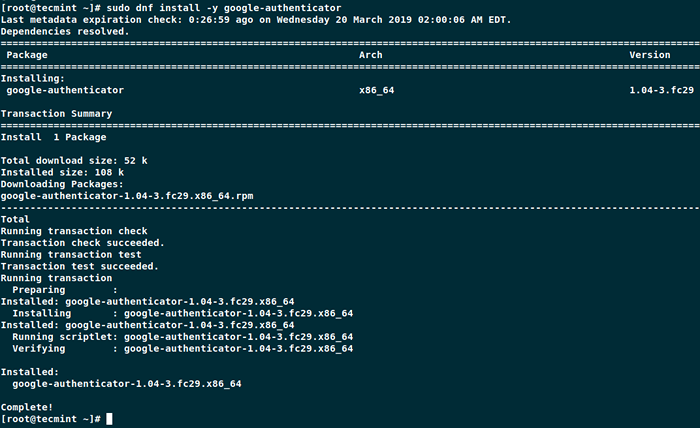

Installieren Sie zuerst die Google Authenticator Anwendung auf Ihrem Fedora -Server mit dem folgenden DNF -Befehl.

$ sudo dnf install -y google -authenticator

Installieren Sie den Google Authenticator in Fedora

Installieren Sie den Google Authenticator in Fedora Einmal Google Authenticator Installiert können Sie jetzt die Anwendung ausführen.

$ google-authenticator

Die Anwendung fordert Sie mit einer Reihe von Fragen auf. Die folgenden Ausschnitte zeigen Ihnen, wie Sie für ein einigermaßen sicherer Setup antworten können.

Möchten Sie, dass Authentifizierungs-Token zeitbasiert ist (Y/N)yMöchten Sie, dass ich Ihr "/home/user/user/teures" aktualisieren soll.Google_authenticator "Datei (Y/N)?y

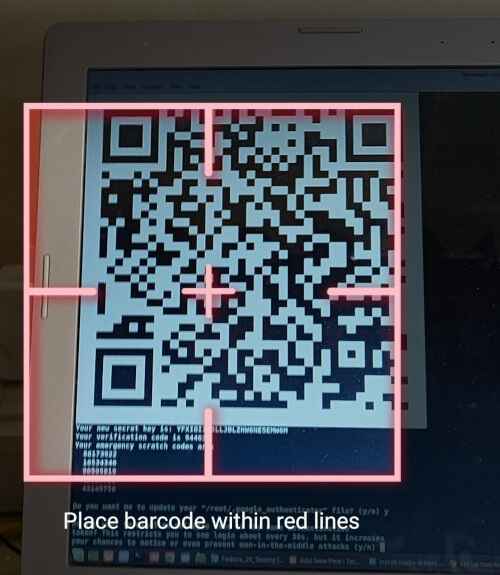

Generieren Sie Authentifizierungs -Token

Generieren Sie Authentifizierungs -Token Die Anwendung bietet Ihnen einen geheimen Schlüssel-, Verifizierungscode- und Wiederherstellungscodes. Halten Sie diese Schlüssel an einem sicheren sicheren Ort, da diese Schlüssel die einzige Möglichkeit sind, auf Ihren Server zuzugreifen, wenn Sie Ihr mobiles Gerät verlieren.

Einrichten der Authentifizierung von Mobiltelefonen

Gehen Sie auf Ihrem Handy zum App Store Google Play oder iTunes und suchen Google Authenticator und installieren Sie die Anwendung.

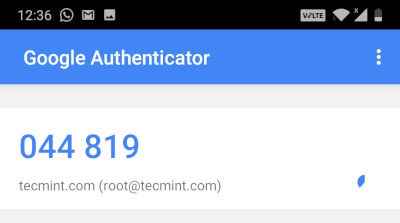

Jetzt offen Google Authenticator Anwendung auf Ihrem Mobiltelefon und scannen Sie den auf dem Fedora Terminal angezeigten QR -Code. Sobald der QR -Code -Scan abgeschlossen ist, erhalten Sie von der Authenticator -Anwendung eine zufällig generierte Nummer und verwenden diese Nummer jedes Mal, wenn Sie eine Verbindung zu Ihrem Fedora Server remote herstellen.

Scannen Sie den QR -Code mit Authenticator

Scannen Sie den QR -Code mit Authenticator Beenden Sie die Google Authenticator -Konfiguration

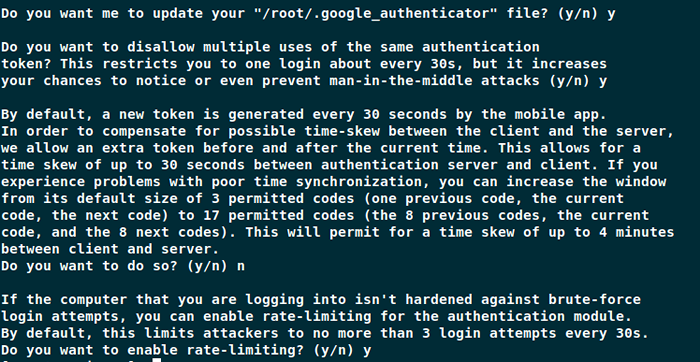

Der Google Authenticator Die Anwendung fordert weiter.

Beenden Sie Google Authenticator-Setup

Beenden Sie Google Authenticator-Setup Jetzt müssen Sie SSH so konfigurieren, dass die neue Zwei-Wege-Authentifizierung wie unten erläutert wird.

Konfigurieren Sie SSH so, dass Sie Google Authenticator verwenden

So konfigurieren Sie SSH für die Verwendung Authentikator Bei der Anwendung müssen Sie zunächst eine funktionierende SSH -Verbindung mit öffentlichen SSH -Tasten haben, da wir Kennwortverbindungen deaktivieren werden.

Offen /etc/pam.D/SSHD Datei auf Ihrem Server.

$ sudo vi /etc /pam.D/SSHD

Kommentieren Sie die AUTH SUBER SUBSTACK Kennwort-Auth Zeile in der Datei.

#Auth Substack Passwort-Auth

Platzieren Sie als nächstes die folgende Zeile am Ende der Datei.

Authark ausreichend pam_google_authenticator.So

Speichern und schließen Sie die Datei.

Als nächstes öffnen und bearbeiten Sie die /etc/ssh/sshd_config Datei.

$ sudo vi/etc/ssh/sshd_config

Suche nach dem ChallengerePonseAthentication auslegen und verändern auf Ja.

ChallengerePonseAthentication Ja

Suche nach dem PasswortAuthentication auslegen und verändern auf NEIN.

PasswortAuthentication -Nr

Platzieren Sie als nächstes die folgende Zeile am Ende der Datei.

AuthenticationMethods PublicKey, Passwort PublicKey, Keyboard-Interactive

Speichern und schließen Sie die Datei und starten Sie dann SSH neu.

$ sudo systemctl starten sshd neu starten

Testen der Zwei-Faktor-Authentifizierung auf Fedora

Versuchen Sie nun, eine Verbindung zu Ihrem Server aus der Ferne herzustellen. Sie werden aufgefordert, einen Bestätigungscode einzugeben.

$ ssh [E -Mail geschützt] Bestätigungs-Code:

Der Verifizierungscode wird von Ihrer Authenticator -Anwendung zufällig auf Ihrem Mobiltelefon generiert. Da generierte Code alle paar Sekunden ändert, müssen Sie ihn schnell eingeben, bevor er ein neues erstellt wird.

Authentikatorverifizierungscode

Authentikatorverifizierungscode Wenn Sie den falschen Verifizierungscode eingeben, können Sie keine Verbindung zum System herstellen, und erhalten eine folgende Erlaubnisverweigerungsfehler.

$ ssh [E -Mail geschützt] Verifizierungscode: Überprüfungscode: Verifizierungscode: Berechtigung abgelehnt (Tastaturinteraktiv).

Abschluss

Durch die Implementierung dieser einfachen Zwei-Wege.

- « So installieren Sie Linux Distribution Devuan auf Raspberry Pi 3

- So finden und installieren Sie Softwareanwendungen in Fedora Linux »