So verwenden Sie DNsenum, um die DNS -Datensätze Ihres Servers zu scannen

- 2289

- 160

- Levke Harnapp

Zielsetzung

Verwenden Sie DNsenum, um Ihren Server zu scannen, um festzustellen, welche Informationen öffentlich verfügbar sind.

Verteilungen

Dies funktioniert am besten mit Kali Linux, kann aber bei jeder Verteilung mit Perl durchgeführt werden.

Anforderungen

Eine funktionierende Linux -Installation. Root ist erforderlich, wenn Sie dnsenum installieren müssen.

Schwierigkeit

Einfach

Konventionen

- # - erfordert, dass gegebene Linux -Befehle mit Root -Berechtigungen entweder direkt als Stammbenutzer oder mit Verwendung von ausgeführt werden können

sudoBefehl - $ - Erfordert, dass die angegebenen Linux-Befehle als regelmäßiger nicht privilegierter Benutzer ausgeführt werden können

Einführung

Es ist wichtig, jeden öffentlich ausgerichteten Server regelmäßig zu testen, um zu sehen, welche Informationen er zur Verfügung stellt. Diese Informationen sind für Angreifer wichtig. Sie können es verwenden, um ein Bild Ihres Servers zusammenzustellen, das, was darauf ausgeführt wird und welche Exploits möglicherweise dagegen funktionieren.

Installieren Sie DNSenum

Wenn Sie Kali laufen, haben Sie bereits ein Dnsenum, sodass sich keine Sorgen machen müssen. Wenn Sie etwas anderes ausführen, stellen Sie sicher, dass Sie Perl haben (Sie tun es wahrscheinlich). Sie benötigen auch ein paar Perl -Bibliotheken, um die volle Funktionalität zu erhalten.

$ sudo apt installieren Sie libtest-www-mechanize-perl libnet-whois-ip-perl

Von dort aus können Sie Dnsenum herunterladen und ausführen. Es ist nur ein Perl -Skript. Sie können es aus dem [Github] des Projekts erhalten (https: // github.com/fwaeytens/dnsenum).

Ausführen eines einfachen Scans

Es ist super einfach, einen einfachen Scan auszuführen. Zeigen Sie Dnsenum in Richtung der Serverdomäne und führen Sie den Scan aus. Tun Sie dies nur mit einem Server, den Sie besitzen oder die Erlaubnis zum Scannen haben. Dieser Leitfaden wird verwendet Hackthissite.Org, Dies ist ein Standort zum Testen von Pentesting -Tools.

Führen Sie den vollständigen Befehl aus.

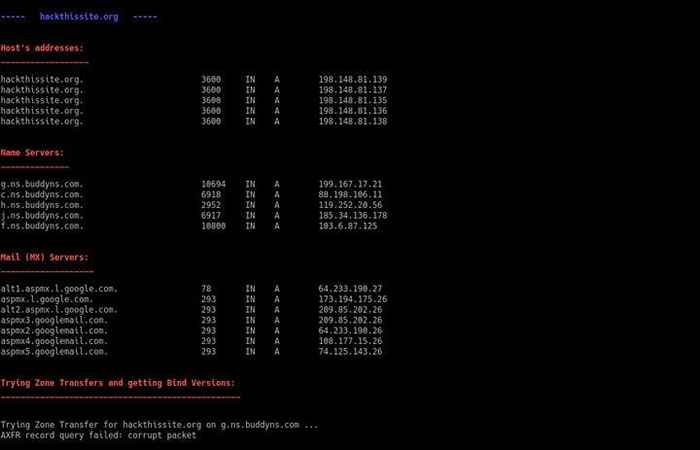

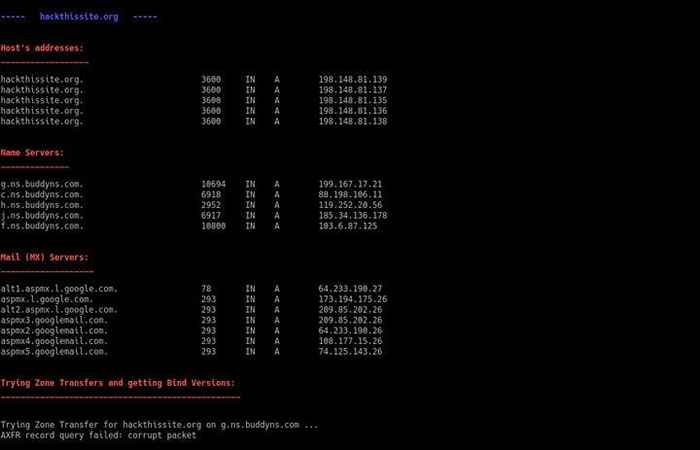

$ dnsenum hackthissite.Org

Der Bericht zeigt Ihnen alle DNS -Datensätze, die das Skript finden konnte. Es wird auch die Namenserver, die verwendet werden, E -Mail -Datensätze und IP -Adressen finden.

Das Skript versucht auch Zonenübertragungen. Bei Erfolg können diese verwendet werden, um einen Angriff durchzuführen.

Ein fortgeschrittenerer Scan

Wenn Sie weitere Informationen über die Website sammeln möchten, können Sie die Flaggen, die Dnsenum zur Verfügung stellt --Aufreum Flagge. Es wird versuchen, WHOIS -Informationen zu sammeln und mit Google Subdomains zu graben, wenn sie verfügbar sind.

$ dnsenum -Enum hackthissit.Org

Die Ergebnisse haben zusätzliche Einträge und Abschnitte für die Subdomänen. Alle zusätzlichen Informationen können Ihnen helfen, Ihren Server besser zu verstehen.

Gedanken schließen

Dnsenum ist ein großartiges Tool zum Sammeln von Informationen. Informationen sind der Schlüssel zum Verständnis und zur Verhinderung von Angriffen. In vielen Fällen passieren Sicherheitsverletzungen, weil etwas übersehen wurde. Je mehr Sie über Ihren Server wissen, desto besser sind Sie darauf vorbereitet, einen Verstoß zu verhindern.

Verwandte Linux -Tutorials:

- Wie man Kali Linux und Windows 10 Dual -Boot -Start hat

- Dinge zu installieren auf Ubuntu 20.04

- Liste der besten Kali -Linux -Tools für Penetrationstests und…

- So installieren Sie Kali Linux in VMware

- Kali HTTP Server Setup

- Legen Sie das Kali -Root -Passwort fest und aktivieren Sie Root Login

- Dinge zu tun nach der Installation Ubuntu 20.04 fokale Fossa Linux

- Verhärtung von Kali Linux

- So überprüfen Sie die Kali Linux -Version

- GUI -Software -Installateure für Kali Linux