So verwenden Sie die Zwei-Faktor-Authentifizierung mit Ubuntu

- 977

- 155

- Levke Harnapp

Im Laufe der Zeit hat sich die traditionelle Authentifizierung von Benutzernamen und Kennwort als unzureichend erwiesen, um Anwendungen und Systeme robuste Sicherheit zu bieten. Benutzernamen und Passwörter können leicht mit einer Vielzahl von Hacking -Tools geknackt werden, sodass Ihr System anfällig für Verstöße ist. Aus diesem Grund muss ein Unternehmen oder Unternehmen, das die Sicherheit ernst nimmt, implementieren 2-Faktor-Authentifizierung.

Umgangssprachlich bekannt als MFA (Multi-Faktor-Authentifizierung) Die 2-Faktor-Authentifizierung bietet eine zusätzliche Sicherheitsebene, bei der Benutzer bestimmte Details wie z Codes, oder OTP (Einmaliges Passwort) Vor oder nach der Authentifizierung mit dem üblichen Benutzernamen und dem üblichen Passwort.

Heutzutage mehrere Unternehmen wie Google, Facebook, Twitter, Und AWS, Einige wenige bieten den Benutzern die Auswahl der Einrichtung MFA Um ihre Konten weiter zu schützen.

In diesem Handbuch zeigen wir, wie Sie verwenden können Zwei-Faktor-Authentifizierung mit Ubuntu.

Schritt 1: Installieren Sie das PAM -Paket von Google

Installieren Sie zunächst die Google Pam Paket. Pam, eine Abkürzung für Steckbare Authentifizierungsmodul, ist ein Mechanismus, der eine zusätzliche Authentifizierung auf der Linux -Plattform bietet.

Das Paket wird auf dem gehostet Ubuntu Repository, fahren Sie also fort und verwenden Sie den Befehl APT, um es wie folgt zu installieren:

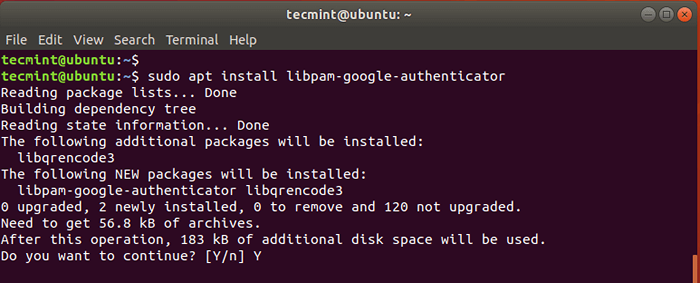

$ sudo apt installieren libpam-Google-Authenticator

Wenn Sie aufgefordert werden, klicken Sie auf "Y" und drücke EINGEBEN Um mit der Installation fortzufahren.

Installieren Sie Google Pam in Ubuntu

Installieren Sie Google Pam in Ubuntu Schritt 2: Installieren Sie die Google Authenticator -App auf Ihrem Smartphone

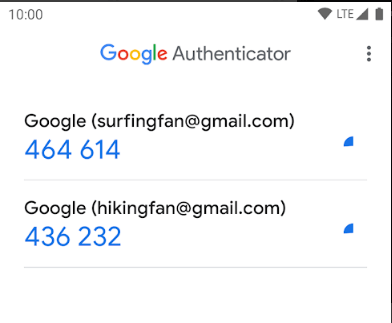

Darüber hinaus müssen Sie die Google Authenticator -Anwendung auf Ihrem installieren Tablette oder Smartphone. Die App präsentiert Ihnen eine 6 Ziffer OTP codieren, die jeden automatisch durchführen 30 Sekunden.

Google Authenticator

Google Authenticator Schritt 3: Konfigurieren Sie Google Pam in Ubuntu

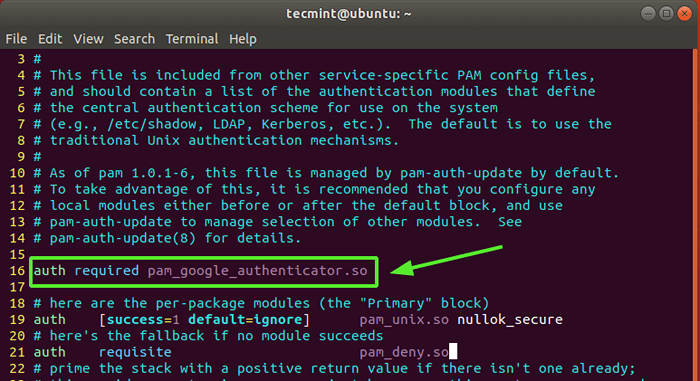

Mit dem Google Authenticator Die App vorhanden, werden wir fortfahren und das Google Pam -Paket konfigurieren Ubuntu Durch Ändern der /etc/pam.D/Common-Auth Datei wie gezeigt.

$ sudo vim /etc /pam.D/Common-Auth

Gehen Sie die unten angegebene Zeile unten an die Datei an.

AUTOR ERFORDERUNG PAM_GOOGLE_Authenticator.So

Konfigurieren Sie PAM in Ubuntu

Konfigurieren Sie PAM in Ubuntu Speichern Sie die Datei und beenden Sie.

Führen Sie nun den folgenden Befehl aus, um zu initialisieren Pam.

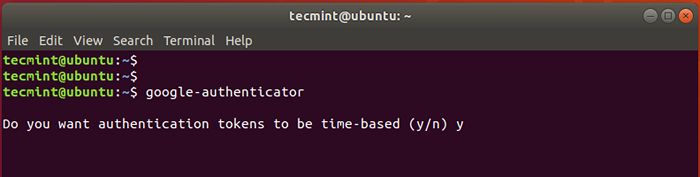

$ google-authenticator

Dies wird ein paar Fragen auf Ihrem Terminalbildschirm hervorrufen. Zunächst werden Sie gefragt, ob Sie die Authentifizierungs-Token zeitbasiert haben möchten.

Zeitbasierte Authentifizierung Token verfallen nach einer bestimmten Zeit. Standardmäßig ist dies danach 30 Secs, auf die ein neuer Satz von Token erzeugt wird. Diese Token gelten als sicherer als nicht zeitbasierte Token und daher Typen "y" für ja und hit EINGEBEN.

Konfigurieren Sie den Google Authenticator

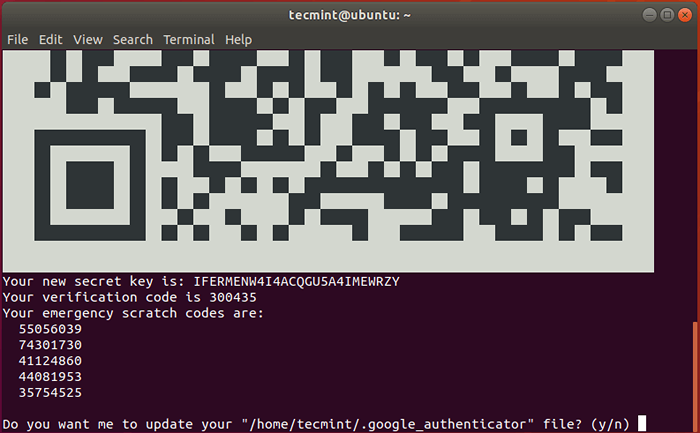

Konfigurieren Sie den Google Authenticator Als nächstes a QR-Code wird am Terminal wie unten und rechts darunter angezeigt. Einige Informationen werden angezeigt. Die angezeigten Informationen umfassen:

- Geheimer Schlüssel

- Bestätigungs-Code

- Notfallcodes

Sie müssen diese Informationen als zukünftige Referenz in einem Gewölbe speichern. Der Notfallcodes sind äußerst nützlich, wenn Sie Ihr Authentikatorgerät verlieren. Verwenden Sie die Codes, wenn etwas mit Ihrem Authentifizierungsgerät passieren sollte.

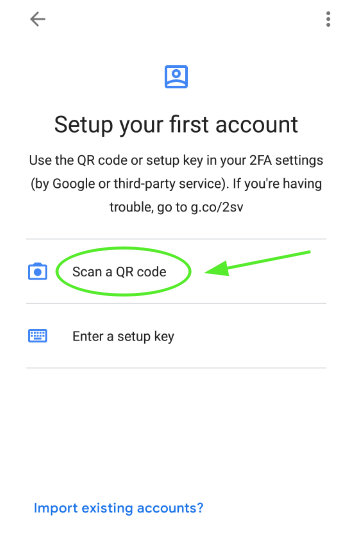

Starte den Google Authenticator App auf Ihrem intelligenten Gerät und wählen Sie 'QR-Code scannen'So scannen Sie den vorgestellten QR -Code.

QR-Code scannen

QR-Code scannen NOTIZ: Sie müssen das Terminalfenster maximieren, um den gesamten QR -Code zu scannen. Sobald der QR-Code gescannt ist, wird in der App ein sechsstelliges OTP angezeigt, das alle 30 Sekunden ändert.

QR -Codes

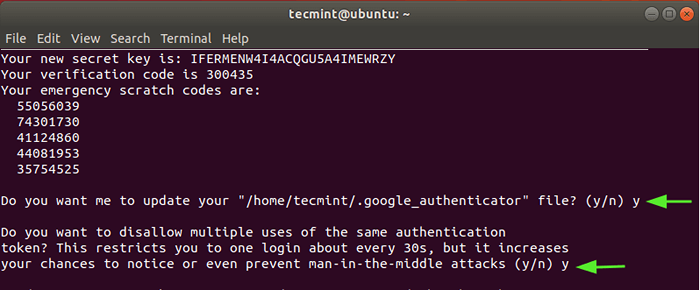

QR -Codes Danach auswählen "y" So aktualisieren Sie die Google Authenticator -Datei in Ihrem Home -Ordner.

Beschränken Sie in der nächsten Eingabeaufforderung die Anmeldung auf nur ein Anmeldeprotokoll in jedem 30 Sekunden, um Angriffe zu verhindern, die aufgrund von Angriffen des Mannes auftreten könnten. Also wählen Sie "y"

Aktualisieren Sie Google Authenticator-File

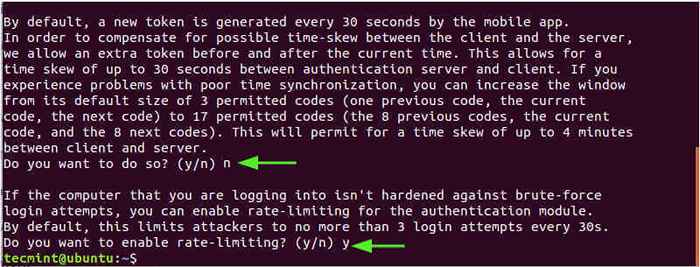

Aktualisieren Sie Google Authenticator-File Wählen Sie in der nächsten Eingabeaufforderung aus 'N' Um die Erweiterung der Zeitdauer zu vermeiden, die sich mit dem Zeitschmerz zwischen Server und Client befasst. Dies ist die sicherere Option, es sei denn, Sie haben Herausforderungen mit schlechter Zeitsynchronisation.

Und schließlich, um rate zu beschränken 3 Loginversuche.

Ratenbeschränkung aktivieren

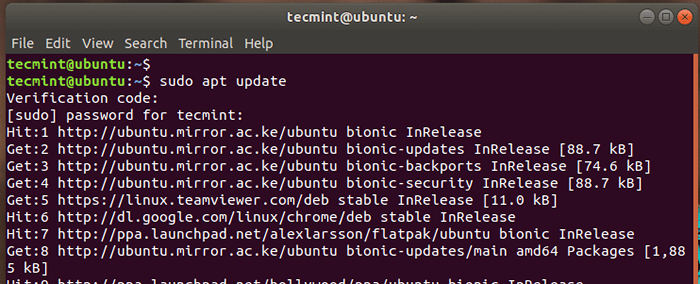

Ratenbeschränkung aktivieren Zu diesem Zeitpunkt haben wir die Implementierung der implementierten 2-Faktor-Authentifizierung Besonderheit. Wenn Sie einen Sudo -Befehl ausführen, werden Sie für einen Bestätigungscode aufgefordert, den Sie von der erhalten können Google Authenticator App.

Überprüfen Sie die Google -Authentifizierung

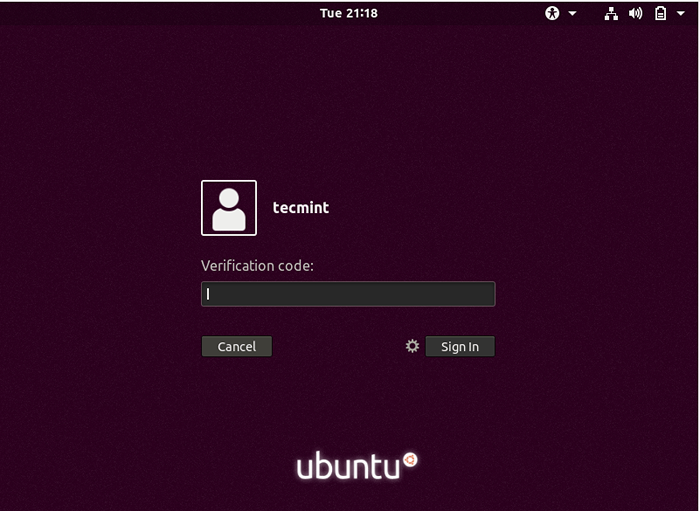

Überprüfen Sie die Google -Authentifizierung Sie können dies weiterhin durch Neustart überprüfen und sobald Sie den Anmeldebildschirm erreicht haben, werden Sie aufgefordert, Ihren Verifizierungscode anzugeben.

Ubuntu Google Authentifizierung Anmeldung

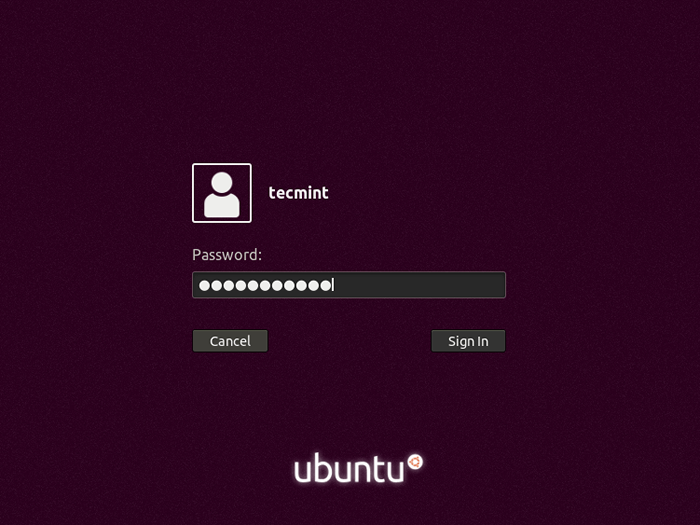

Ubuntu Google Authentifizierung Anmeldung Nachdem Sie Ihren Code von der bereitgestellt haben Google Authenticator App geben Sie einfach Ihr Passwort an, um auf Ihr System zuzugreifen.

Ubuntu Anmeldekennwort

Ubuntu Anmeldekennwort Schritt 4: Integrieren Sie SSH in den Google Authenticator

Wenn Sie beabsichtigen zu verwenden Ssh mit dem Google Pam Modul müssen Sie die beiden integrieren. Es gibt zwei Möglichkeiten, wie Sie dies erreichen können.

Für die SSH -Passwort -Authentifizierung

Ermöglichen Ssh Kennwortauthentifizierung für einen regulären Benutzer öffnen zunächst den Standard Ssh Konfigurationsdatei.

$ sudo vim/etc/ssh/sshd_config

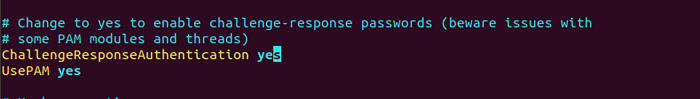

Und setzen Sie die folgenden Attribute auf 'Ja' wie gezeigt

Aktivieren Sie die SSH -Kennwortauthentifizierung

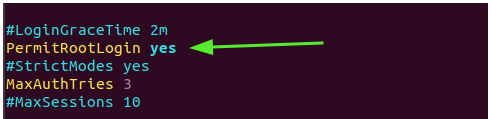

Aktivieren Sie die SSH -Kennwortauthentifizierung Setzen Sie für den Stammbenutzer die ''Erlaubnisrootlogin' zuschreiben 'Ja'.

Erlaubnisrootlogin Ja

Root Login erlauben

Root Login erlauben Speichern Sie die Datei und beenden Sie.

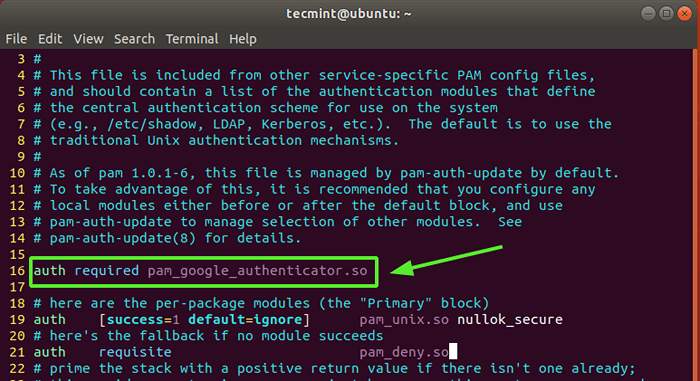

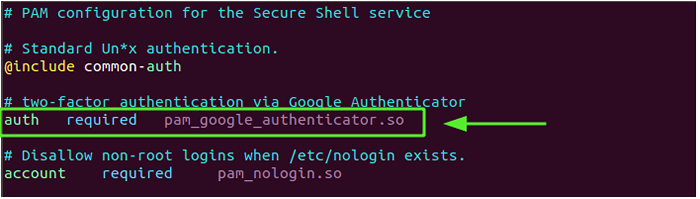

Als nächstes ändern Sie die Pam Regel für Ssh

$ sudo vim /etc /pam.D/SSHD

Gehen Sie dann die folgende Zeile an

AUTOR ERFORDERUNG PAM_GOOGLE_Authenticator.So

SSH PAM -Authentifizierung

SSH PAM -Authentifizierung Zuletzt starten Sie die neu Ssh Service für die Änderungen in Kraft.

$ sudo systemctl neu starten ssh neu starten

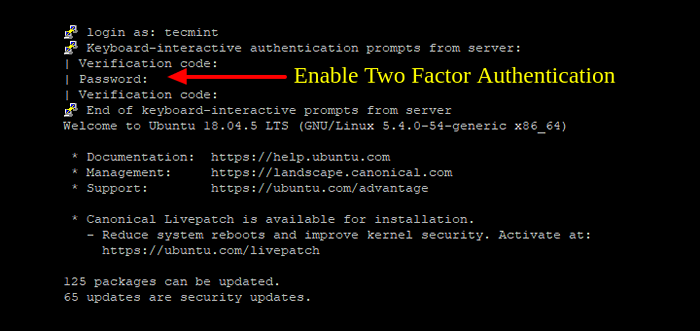

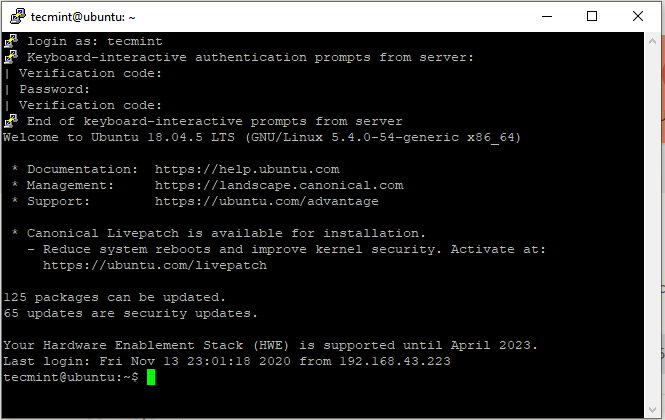

Im folgenden Beispiel melden wir uns in die an Ubuntu System vom Kittlient.

Ubuntu SSH Login

Ubuntu SSH Login Für SSH-Authentifizierung der öffentlichen Schlüsseln

Wenn Sie verwenden öffentliche Authentifizierung, Wiederholen Sie die oben genannten Schritte und fügen Sie die am Boden des angezeigte Linie hinzu /etc/ssh/sshd_config Datei.

AuthenticationMethods PublicKey, Keyboard-Interactive

Bearbeiten Sie noch einmal die Pam Regel für die Ssh Dämon.

$ sudo vim /etc /pam.D/SSHD

Fügen Sie dann die folgende Zeile hinzu.

AUTOR ERFORDERUNG PAM_GOOGLE_Authenticator.So

SSH öffentliche Schlüsselauthentifizierung

SSH öffentliche Schlüsselauthentifizierung Speichern Sie die Datei und starten Sie den SSH -Dienst neu, wie wir zuvor gesehen haben.

$ sudo systemctl neu starten ssh neu starten

Deaktivieren Sie die Zwei-Faktor-Authentifizierung in Ubuntu

Wenn Sie Ihr Authentifizierungsgerät oder Ihren geheimen Schlüssel verlieren, werden Sie nicht verrückt. Sie können die 2FA -Authentifizierungsschicht problemlos deaktivieren und zu Ihrer einfachen Benutzernamen-/Passwort -Anmeldemethode zurückkehren.

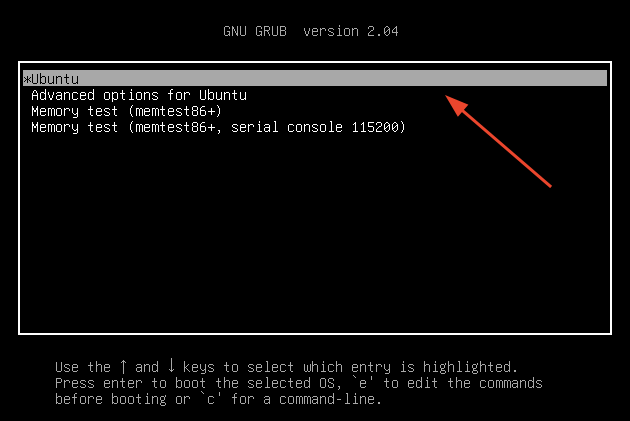

Starten Sie zunächst Ihr System neu und drücken Sie "E" beim ersten Grubeintrag.

Ubuntu Grub -Menü

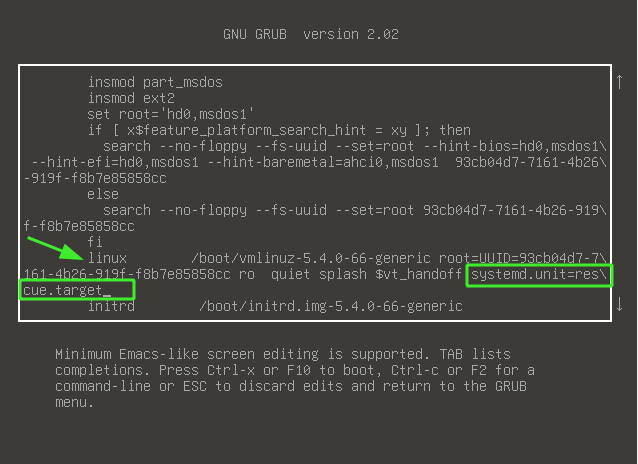

Ubuntu Grub -Menü Scrollen Sie und suchen Sie die Linie, die mit beginnt Linux und endet mit Ruhe Spritzen Sie $ vt_handoff. Fügen Sie die Zeile hinzu systemd.Einheit = Rettung.Ziel und drücke Strg + x Um den Rettungsmodus einzugeben

Bearbeiten Sie die Ubuntu -Grub -Parameter

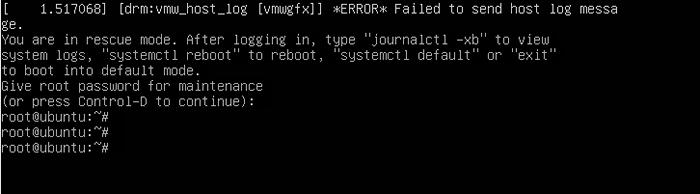

Bearbeiten Sie die Ubuntu -Grub -Parameter Sobald Sie die Shell erhalten haben, geben Sie das Stammkennwort an und drücken Sie EINGEBEN.

Ubuntu Rettungsmodus

Ubuntu Rettungsmodus Als nächstes fahren Sie fort und löschen Sie die .Google-Authenticator Datei in Ihrem Heimverzeichnis wie folgt. Stellen Sie sicher, dass Sie den Benutzernamen durch Ihren eigenen Benutzernamen ersetzen.

# RM/Home/Benutzername/.Google_authenticator

Dann bearbeiten /etc/pam.D/Common-Auth Datei.

# $ vim /etc /pam.D/Common-Auth

Kommentieren oder löschen Sie die folgende Zeile:

AUTOR ERFORDERUNG PAM_GOOGLE_Authenticator.So

Speichern Sie die Datei und starten Sie Ihr System neu. Auf dem Anmeldebildschirm müssen Sie nur Ihren Benutzernamen und Ihr Passwort zur Authentifizierung bereitstellen.

Und dies bringt uns zum Ende dieses Artikels. Wir werden uns freuen zu hören, wie es gelaufen ist.

- « So beschleunigen Sie Nginx mit Lackcache auf CentOS 7

- Wie man mit Github -Aroma -Markdown unter Linux arbeitet »