So überprüfen Sie die Integrität eines Linux -Verteilungs -ISO -Bildes

- 4893

- 1085

- Hr. Moritz Bozsik

Wenn wir uns entscheiden, ein Betriebssystem basierend auf dem Linux -Kernel zu installieren, ist das erste, was wir tun. Bevor Sie jedoch mit der tatsächlichen Installation fortfahren, ist es jedoch wichtig, die Integrität des Bildes zu überprüfen, um sicherzugehen, dass es das ist, was es behauptet, und niemand hat es kompromittiert. In diesem Tutorial sehen wir die grundlegenden Schritte, die wir befolgen können, um diese Aufgabe zu erledigen.

In diesem Tutorial lernen Sie:

- Was ist der grundlegende Unterschied zwischen GPG -Verschlüsselung und Unterschrift

- So herunterladen und importieren Sie einen öffentlichen GPG -Schlüssel von einem Schlüsselserver

- So überprüfen Sie eine GPG -Signatur

- So überprüfen Sie die Prüfsumme einer ISO

So überprüfen Sie die ISO -Image -Integrität

So überprüfen Sie die ISO -Image -Integrität Softwareanforderungen und Konventionen verwendet

| Kategorie | Anforderungen, Konventionen oder Softwareversion verwendet |

|---|---|

| System | Verteilungsunabhängige |

| Software | GPG, SHA256SUM (sollte standardmäßig installiert werden) |

| Andere | Keine weiteren Anforderungen |

| Konventionen | # - Linux -Commands, die mit Root -Berechtigungen entweder direkt als Stammbenutzer oder mithilfe von verwendet werden sollen sudo Befehl$-Linux-Commands, die als regulärer nicht privilegierter Benutzer ausgeführt werden sollen |

Die Schritte zur Überprüfung der Integrität eines heruntergeladenen ISO sind im Grunde genommen zwei:

- Überprüfen Sie die Signatur der Datei, die die Prüfsumme der ISO enthält

- Die Überprüfung der in der Datei bereitgestellten Prüfsummen ist derselbe der der tatsächlichen ISO

Hier werden wir sehen, wie man beide Schritte ausführt.

Schritt 1

Überprüfen Sie die GPG -Signatur der Prüfsummendatei

Um sicher zu sein, dass eine von uns heruntergeladene ISO nicht geändert wurde, gibt es eine einfache Sache: Überprüfen Sie, ob seine Prüfsumme der in der Datei angegebenen Datei entspricht, die normalerweise auf derselben Seite verfügbar ist, von der die ISO heruntergeladen wurde. Es gibt nur ein Problem: Wie können wir sicher sein, dass diese Datei selbst nicht geändert wurde? Wir müssen die GPG -Signatur überprüfen! Übrigens, was ist eine GPG -Signatur und was ist der Unterschied zwischen Unterzeichnung und Verschlüsselung mit GPG?

Verschlüsseln gegen Unterzeichnung

Die GPG -Verschlüsselung basiert auf der Verwendung von Schlüsselpaaren. Jeder Benutzer generiert einen privaten und einen öffentlichen Schlüssel: Ersteres ist, wie sein Name schon sagt, streng persönlich und muss so sicher wie möglich gehalten werden. Letztere können stattdessen von der Öffentlichkeit verteilt und frei zugegriffen werden. Es gibt im Grunde zwei Dinge, die wir mit GPG machen können: Verschlüsseln und Signieren.

Nehmen wir an, wir haben zwei Personen: Alice und Bob. Wenn sie von der Verwendung von GPG profitieren wollen, müssen sie als erstes ihre öffentlichen Schlüssel austauschen.

Wenn Alice Bob eine private Nachricht senden möchte und sicher sein möchte, dass nur Bob die Nachricht lesen kann, muss sie sie mit Bobs öffentlichem Schlüssel verschlüsseln. Sobald die Nachricht verschlüsselt ist, kann nur Bobs privater Schlüssel sie entschlüsseln.

Das ist GPG -Verschlüsselung; Das andere, was wir mit GPG machen können, ist, eine digitale Signatur zu erstellen. Angenommen, Alice möchte diesmal eine öffentliche Nachricht verteilen: Jeder sollte in der Lage sein, sie zu lesen, aber eine Methode ist erforderlich, um zu überprüfen, ob die Nachricht authentisch ist und wirklich von Alice geschrieben wurde. In diesem Fall sollte Alice seinen privaten Schlüssel verwenden, um a zu generieren Digitale Unterschrift; Um die Unterschrift von Alice zu überprüfen, verwendet Bob (oder eine andere Person) den öffentlichen Schlüssel von Alice.

Ein Beispiel in der realen Welt - Herunterladen und Überprüfung von Ubuntu 20.04 ISO

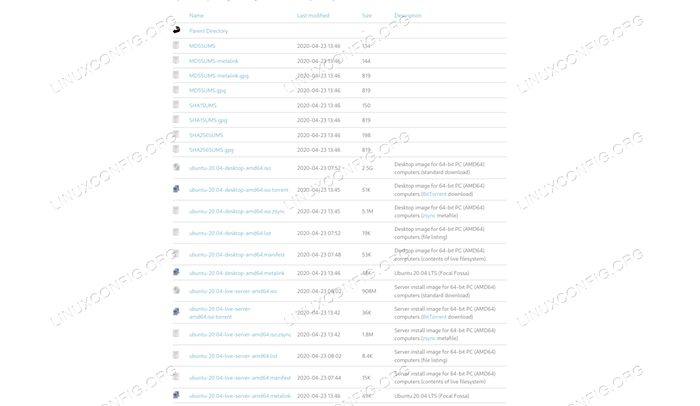

Wenn wir eine ISO von einer offiziellen Website herunterladen, sollten wir auch herunterladen, um sie zu überprüfen. Lassen Sie uns ein Beispiel in der Praxis machen. Angenommen, wir möchten die ISO der neuesten Version von Ubuntu (20) herunterladen und überprüfen.04). Wir navigieren zur Release -Seite und scrollen Sie zum Ende der Seite. Dort finden wir die Liste der Dateien, die heruntergeladen werden können:

Ubuntu 20.04 Releases -Seite

Ubuntu 20.04 Releases -Seite Angenommen, wir möchten die "Desktop" -Version der Distribution überprüfen und installieren, sollten wir die folgenden Dateien erfassen:

- Ubuntu-20.04-Desktop-AMD64.ISO

- SHA256SUMS

- SHA256SUMS.gpg

Die erste Datei ist das Verteilungsbild selbst; die zweite Datei, SHA256SUMS, Enthält die Prüfsumme aller verfügbaren Bilder, und wir müssen überprüft, ob die Bilder nicht geändert wurden. Die dritte Datei, SHA256SUM.gpg Enthält die digitale Signatur des vorherigen: Wir verwenden sie, um zu überprüfen, ob es authentisch ist.

Sobald wir alle Dateien heruntergeladen haben, müssen wir als erstes die GPG -Signatur der Prüfsummendatei überprüfen. Dazu müssen wir den folgenden Befehl verwenden:

GPG -SHA256SUMS.GPG SHA256SUMS

Wenn dem GPG mehr als ein Argument zur Verfügung gestellt wird --verifizieren Der Befehl, der erste wird als die Datei angenommen, die die Signatur und die anderen enthält, die die signierten Daten enthalten, in diesem Fall die Prüfsumme des Ubuntu. Wenn die Verteilung, aus der wir derzeit arbeiten, nicht Ubuntu ist, und es ist das erste Mal, dass wir ein Ubuntu -Bild überprüfen, sollte der Befehl das folgende Ergebnis zurückgeben:

GPG: Signatur gemacht am 23. April 2020 03:46:21 CEST GPG: Verwenden von RSA -Schlüssel D94AAA3F0EFE21092 GPG: Signatur nicht überprüfen: Keine öffentlichen Taste

Die Nachricht ist klar: GPG kann die Signatur nicht überprüfen, da wir nicht den öffentlichen Schlüssel mit dem privaten Schlüssel zugeordnet haben. Wo wir den Schlüssel bekommen können? Der einfachste Weg ist es, es von einem herunterzuladen Schlüsselerver: In diesem Fall werden wir verwenden Schlüsselerver.Ubuntu.com. Um den Schlüssel herunterzuladen und in unserem Schlüsselring zu importieren, können wir ausführen:

$ gpg -Keyserver Keyserver.Ubuntu.com-recv-keys d94aa3f0efe21092

Nehmen wir uns einen Moment Zeit, um den obigen Befehl zu erklären. Mit dem -Schlüsselerver Option haben wir den Schlüsselerver angegeben, den wir verwenden möchten. Die -recv-keys Option nimmt stattdessen a Schlüssel als Argument und ist erforderlich, um den Schlüssel zu verweisen, der aus dem Keyserver importiert werden sollte. In diesem Fall ist die ID des Schlüssels, die wir suchen und importieren möchten D94AA3F0EFE21092. Der Befehl sollte diese Ausgabe erzeugen:

GPG: Schlüssel D94AA3F0EFE21092: Public Key "Ubuntu -CD -Bild Automatische Signaturschlüssel (2012)" Importiert GPG: Gesamtzahl verarbeitet: 1 GPG: Importiert: 1

Wir können überprüfen, ob der Schlüssel jetzt in unserem Schlüsselring steht, indem wir den folgenden Befehl starten:

$ gpg-list-keys

Wir sollten den Eintrag in Bezug auf den importierten Schlüssel leicht finden:

PUB RSA4096 2012-05-11 [SC] 843938DF228D22F7B3742BC0D94AA3F0EFE21092 UID [UNNEKTE] UBUNTU-CD-Bildautomatik-Signierschlüssel (2012)

Nachdem wir den öffentlichen Schlüssel importiert haben, können wir uns wieder einsetzen, um das zu überprüfen SHA256SUM Unterschrift:

GPG -SHA256SUMS.GPG SHA256SUMS

Diesmal war der Befehl diesmal erfolgreich, und wir wurden über eine gute Unterschrift informiert:

GPG: Signatur am 23. April 2020 03:46:21 CEST GPG: Verwenden von RSA -Schlüssel D94AA3F0EFE21092 GPG: Gute Signatur aus "Ubuntu -CD -Bildautomatik -Signierschlüssel (2012)" [Unbekannt] GPG: Dieser Schlüssel ist nicht mit dem automatischen Signaturschlüssel (2012) "[Unbekannt] GPG: Dieser Schlüssel wird nicht mit dem Taste von Ubuntu CD bezeichnet. eine vertrauenswürdige Unterschrift! GPG: Es gibt keinen Hinweis darauf, dass die Signatur zum Eigentümer gehört. Primärschlüsselfingerabdruck: 8439 38df 228d 22F7 B374 2BC0 D94A A3F0 EFE2 1092

Wenn Sie die obige Ausgabe lesen, stellt sich eine Frage mit ziemlicher Sicherheit: Was macht das "Es gibt keinen Hinweis darauf, dass die Unterschrift dem Eigentümer gehört" Nachrichtmittelbedeutung? Die Nachricht wird angezeigt, weil wir ihn auch dann als vertrauenswürdig erklärt haben, und es gibt keinen tatsächlichen Beweis dafür, dass sie dem angegebenen Eigentümer gehört. Um die Nachricht loszuwerden, müssen wir erklären, dass wir dem Schlüssel vertrauen. Wie wir sicher sein können, dass es tatsächlich zu vertrauen ist? Es gibt zwei Möglichkeiten:

- Persönlich überprüfen Sie, ob der Schlüssel zum angegebenen Benutzer oder der angegebenen Entität gehört

- Überprüfen Sie, ob es von einem Schlüssel, dem wir bereits oder über eine Reihe von Zwischenschlüssel vertrauen, unterschrieben wurde.

Darüber hinaus können wir einen Schlüssel zuweisen. Wenn Sie an diesem Thema interessiert sind (Sie sollten es auf jeden Fall sein!) und möchte mehr darüber erfahren, das GNU -Datenschutzhandbuch ist eine gute Informationsquelle.

Schritt 1

Überprüfen Sie die Bildprüfsumme

Jetzt, wo wir überprüft haben, dass die SHA256SUM Signatur ist in Ordnung, wir können tatsächlich fortfahren und überprüfen, ob die Prüfsumme des heruntergeladenen Bildes dem tatsächlich in der Datei gespeicherten Inhalt entspricht:

E5B72E9CFE20988991C9CD87BDE43C0B691E3B67B01F76D23F8150615883CE11 *UBUNTU-20.04-Desktop-AMD64.ISO CAF3FD69C77C439F162E2BA6040E9C320C4FF0D69AAD1340A514319A9264DF9F *UBUNTU-20.04-Live-Server-AMD64.ISO

Wie Sie in jeder Zeile der Datei sehen können, haben wir eine Prüfsumme mit einem Bild zugeordnet. Annahme des SHA256SUM Die Datei befindet sich im selben Verzeichnis, in dem der Ubuntu 20.04 Das Bild wurde heruntergeladen, um die ISO -Integrität zu überprüfen. Wir müssen nur den folgenden Befehl ausführen:

$ SHA256SUM -C SHA256SUM

SHA256SUM Wird das Programm zur Berechnung und Überprüfung von SHA256 Message Digest verwendet. In diesem Fall haben wir es mit dem gestartet -C Option, die kurz ist für --überprüfen. Wenn diese Option verwendet wird, wird das Programm angewiesen, die in der Datei gespeicherten Prüfsummen zu lesen (in diesem Fall als Argument übergeben SHA256SUM) und überprüfen Sie es für den zugehörigen Eintrag. Die Ausgabe des obigen Befehls ist in diesem Fall Folgendes:

Ubuntu-20.04-Desktop-AMD64.ISO: OK SHA256SUM: Ubuntu-20.04-Live-Server-AMD64.ISO: Keine solche Datei oder Verzeichnis Ubuntu-20.04-Live-Server-AMD64.ISO: Fehlgeschlagen offen oder lesen SHA256SUM: WARNUNG: 1 Listete Datei konnte nicht gelesen werden

Aus der Ausgabe können wir sehen, dass die Ubuntu-20.04-Desktop-AMD64.ISO ISO wurde überprüft und seine Prüfsumme entspricht der in der Datei angegebenen. Wir werden auch mitgeteilt, dass das Lesen und Überprüfen der Prüfsumme der Ubuntu-20.04-Live-Server-AMD64.ISO Bild: Das macht Sinn, da wir es nie heruntergeladen haben.

Schlussfolgerungen

In diesem Tutorial haben wir gelernt, wie man eine heruntergeladene ISO verifiziert: Wir haben gelernt, wie man überprüft, ob die Überprüfung der in der Prüfsummendatei bereitgestellten Überprüfung entspricht, und wie man die GPG -Signatur des letzteren überprüft, ist gut. Um eine GPG -Signatur zu überprüfen.

Verwandte Linux -Tutorials:

- So montieren Sie das ISO -Bild unter Linux

- Dinge zu installieren auf Ubuntu 20.04

- Eine Einführung in Linux -Automatisierung, Tools und Techniken

- So öffnen Sie ISO -Dateien unter Ubuntu Linux

- Dinge zu tun nach der Installation Ubuntu 20.04 fokale Fossa Linux

- So generieren und unterstützen Sie einen GPG -Tastatur unter Linux

- Mint 20: Besser als Ubuntu und Microsoft Windows?

- Wie man Kali Linux und Windows 10 Dual -Boot -Start hat

- Linux -Download

- Ubuntu 20.04 Tricks und Dinge, die Sie vielleicht nicht wissen

- « Xargs für Anfänger mit Beispielen

- So installieren, konfigurieren und verwenden Sie Mutt mit einem Google Mail -Konto unter Linux »