Installation und Konfiguration von TACACS+ mit Cisco Router auf Debian 8 Jessie

- 2085

- 344

- Marleen Weight

Die Technologie ist heute stark auf Netzwerkgeräte und die richtige Konfiguration dieser Netzwerkausrüstung abhängig. Die Administratoren haben die Aufgabe, sicherzustellen, dass Konfigurationsänderungen nicht nur vor der Implementierung gründlich getestet werden, sondern auch, dass alle Konfigurationsänderungen von Personen vorgenommen werden, die autorisiert sind, Änderungen vorzunehmen und sicherzustellen, dass die Änderungen protokolliert werden.

Installieren Sie TACACS+ auf Debian mit Cisco Router

Installieren Sie TACACS+ auf Debian mit Cisco Router Dieses Sicherheitsprinzip ist bekannt als AAA (Triple-a) oder Authentifizierung, Genehmigung, Und Buchhaltung. Es gibt zwei sehr prominente Systeme, die den Administratoren AAA -Funktionen bieten, um den Zugriff auf Geräte und die Netzwerke dieser Geräte zu sichern.

RADIUS (Remote-Zugriffs-Dial-In-Benutzerdienst) und Tacacs+ (Terminal Access Controller Access-Control System Plus).

Radius wird traditionell verwendet, um Benutzer zu authentifizieren, um auf das Netzwerk zugreifen Tacacs In diesem TACACS wird traditionell für die Verabreichung von Geräten verwendet. Einer der großen Unterschiede zwischen diesen beiden Protokollen ist die Fähigkeit für TACACs, die AAA -Funktionen in unabhängige Funktionen zu trennen.

Der Vorteil der TACACS -Trennung der AAA -Funktionen besteht darin, dass die Fähigkeit eines Benutzers zur Ausführung bestimmter Befehle gesteuert werden kann. Dies ist für Organisationen, die Networking -Mitarbeiter oder andere IT -Administratoren anbieten möchten, sehr vorteilhaft.

Dieser Artikel wird durch das Einrichten einer eingerichtet Debian System zu handeln als Tacacs+ System.

Umgebungsaufbau

- Debian 8 installiert und konfigurieren mit Netzwerkkonnektivität. Bitte lesen Sie diesen Artikel über die Installation von Debian 8

- Cisco Network Switch 2940 (die meisten anderen Cisco -Geräte funktionieren ebenfalls, aber Befehle auf dem Switch/Router können variieren).

Installation der TACACS+ Software auf Debian 8

Der erste Schritt bei der Einrichtung dieses Neuen Tacacs Der Server wird darin bestehen, die Software aus den Repositories zu erwerben. Dies ist leicht durch die Verwendung des 'geeignet' Befehl.

# APT-Get Installieren Sie TACACs+

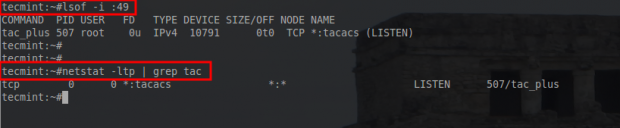

Der obige Befehl installiert und startet den Serverdienst auf Port 49. Dies kann mit mehreren Versorgungsunternehmen bestätigt werden.

# lsof -i: 49 # netstat -ltp | Grep Tac

Diese beiden Befehle sollten eine Zeile zurückgeben, die anzeigt Tacacs Hört den Port an 49 auf diesem System.

Überprüfen Sie den TACACS -Service

Überprüfen Sie den TACACS -Service An dieser Stelle Tacacs Hört auf diese Maschine nach Verbindungen. Jetzt ist es Zeit, die zu konfigurieren Tacacs Service und Benutzer.

Konfigurieren des TACACS -Dienstes und der Benutzer

Es ist im Allgemeinen eine gute Idee, Dienste an bestimmte IP -Adressen zu binden, wenn der Server zufällig über mehrere Adressen verfügt. Um diese Aufgabe zu erfüllen, können die Standard -Daemon -Optionen geändert werden, um eine IP -Adresse anzugeben.

# Nano/etc/default/tacacs+

Diese Datei gibt alle Daemon -Einstellungen an Tacacs System sollte beginnen. In der Standardinstallation wird nur die Konfigurationsdatei angegeben. Durch Hinzufügen a '-B' Argument für diese Datei kann eine bestimmte IP -Adresse verwendet werden, damit TACACs zuhören können.

TACACS+ Datei konfigurierenDAMONE_OPTS = "-C/ETC/TACACS+/TAC_PLUS.Conf " - Originallinie DAMONE_OPTS = "-C/ETC/TACACS+/TAC_PLUS.Conf -B x.X.X.X " - neue Linie, wo X.X.X.X ist die IP -Adresse zum Anhören

Besondere Notiz in Debian: Aus irgendeinem Grund versuchen Sie, das neu zu starten Tacacs+ Der Service zum Lesen der neuen Daemon -Optionen ist erfolglos (über Service tacacs_plus neu starten).

Das Problem hier scheint zu sein, wann Tacacs wird über die begonnen drin Skript, die PID ist statisch auf “Pidfile =/var/run/tac_plus.PID ” Jedoch, wenn die “-B x.X.X.X" wird als Daemon -Option angegeben, der Name der PID -Datei wird in geändert “/Var/run/tac_plus.PID.X.X.X.X".

Ich bin mir nicht ganz sicher, ob dies ein Fehler ist oder nicht, aber um die Situation vorübergehend zu bekämpfen, kann man die manuell einstellen Pidfile im drin Skript durch Ändern der Zeile auf “Pidfile =/var/run/tac_plus.PID.X.X.X.X" wo x.X.X.X ist die IP -Adresse, die TACACs anhören und dann den Dienst mit:

# Service TACACS_PLUS START

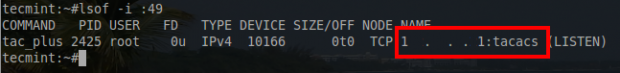

Nach dem Neustart des Dienstes kann der Befehl LSOF erneut verwendet werden, um zu bestätigen, dass der TACACS -Dienst die richtige IP -Adresse hört.

# lsof -i: 49

Überprüfen Sie den TACACS -Service

Überprüfen Sie den TACACS -Service Wie oben zu sehen, Tacacs Hört sich eine IP -Adresse auf eine bestimmte IP -Adresse an, die in der obigen TACACS -Standarddatei festgelegt ist. Zu diesem Zeitpunkt müssen Benutzer und bestimmte Befehlssätze erstellt werden.

Diese Informationen werden von einer anderen Datei verwaltet: '/etc/tacacs+/tac_plus.Conf''. Öffnen Sie diese Datei mit einem Texteditor, um die entsprechenden Änderungen vorzunehmen.

# nano/etc/tacacs+/tac_plus.Conf

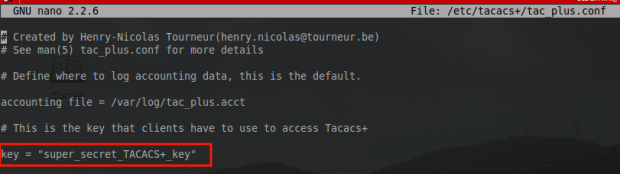

In dieser Datei sind alle alle Tacacs Spezifikationen sollten sich befinden (Benutzerberechtigungen, Zugriffskontrolllisten, Hostschlüssel usw.). Das erste, was erstellt werden muss, ist a Taste Für die Netzwerkgeräte.

In diesem Schritt steckt viel Flexibilität. Ein einzelner Schlüssel kann für alle Netzwerkgeräte konfiguriert werden, oder mehrere Tasten können pro Gerät konfiguriert werden. Die Option liegt beim Benutzer.

tac_plus.Conf - Erstellen Sie einen NetzwerkschlüsselKey = "Super_secret_tacacs+_key"

Erstellen Sie den TACACS -Schlüssel

Erstellen Sie den TACACS -Schlüssel Sobald ein Schlüssel konfiguriert wurde, Gruppen sollte erstellt werden, die die Berechtigungen bestimmen, die Benutzer später zugewiesen werden. Das Erstellen von Gruppen erleichtert die Delegation von Berechtigungen erheblich. Im Folgenden finden Sie ein Beispiel für die Zuweisung vollständiger Administratorrechte.

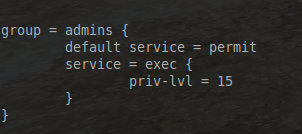

tac_plus.Conf - Erstellen einer Gruppenberechtigunggruppe = admins default service = genehmigen service = exec priv-lvl = 15

Gruppe für TACACs erstellen

Gruppe für TACACs erstellen - Der Gruppenname wird durch die Linie bestimmt “Gruppe = Administratoren”Mit Administratoren sind der Gruppenname.

- Der "Standardservice = Erlaubnis”Zeile zeigt an, dass, wenn ein Befehl nicht explizit abgelehnt wird, dies implizit zulassen.

- Der "service = exec priv-lvl = 15”Ermöglicht die Privilegienstufe 15 Im EXEC -Modus auf einem Cisco -Gerät (Privilegienstufe 15 ist die höchste für Cisco -Geräte).

Jetzt muss ein Benutzer der Administratorgruppe zugewiesen werden.

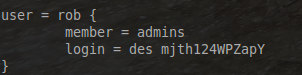

tac_plus.Conf - einen Benutzer erstellenuser = Rob member = admins login = des mjth124wpzapy

Erstellen Sie den TACACS -Benutzer

Erstellen Sie den TACACS -Benutzer - Der "User = Rob" Mit Strophe ermöglicht es mit einem Benutzernamen von Rob auf eine Ressource zuzugreifen.

- Der „Mitglied = AdministratorenSagt TACACS+, sie soll sich auf die vorherige Gruppe beziehen, die als Administratoren bezeichnet werden, für eine Auflistung dessen, was dieser Benutzer zu tun hat.

- Die letzte Zeile, "Login = Des Mjth124WPzapy" ist ein DES -verschlüsselter Passwort für diesen Benutzer, um sich authentifizieren zu lassen (verwenden Sie einen Cracker, um dieses Super -Beispiel für „komplexe“ Passwort zu ermitteln)!

Wichtig: Es ist im Allgemeinen eine bewährte Praxis, verschlüsselte Passwörter in diese Datei zu platzieren, anstatt zu einem Klartext, da sie eine geringfügige Sicherheit fügt, falls jemand diese Datei lesen sollte und nicht unbedingt Zugriff hat.

Eine gute vorbeugende Maßnahme hierfür besteht. Dies kann über den folgenden Befehl erreicht werden:

# chmod o-r/etc/tacacs+/tac_plus.conf # service tacacs_plus reload

Zu diesem Zeitpunkt ist die Serverseite für Verbindungen von Netzwerkgeräten bereit. Gehen wir zur Cisco Wechseln Sie jetzt und konfigurieren Sie es, um damit zu kommunizieren Debian Tacacs+ Server.

Seiten: 1 2- « Installieren von LEMP (Linux, Nginx, Mariadb und PHP) auf Fedora 22

- Installieren Sie YouTube -DL - Ein Befehlszeilen -Video -Download -Tool für Linux »