Einführung

- 777

- 206

- Marleen Weight

Seit vielen Jahren wollen die Menschen ihr Recht auf Privatsphäre schützen. Wenn sich die Technologie ändert, scheint sich die Privatsphäre immer mehr zu vergrößern. I2P ist ein Protokoll, das für eine verschlüsselte Mehrproxy im Internet verwendet wird. Während das einfach klingt, gibt es mit I2P tatsächlich viel Arbeit, um dies zu erreichen. Im Gegensatz zu einigen mehrstufigen Läufen können Sie mit I2P viel mehr Anwendungen als nur das Webbrowsing abtunnieren, was es zu einem sehr robusten Protokoll macht.

I2P ist für alle Plattformen erhältlich, nicht nur für Linux. In diesem Beispiel habe ich Debian Sid verwendet, um die Installation durchzuführen. Mit Ausnahme von "APT-Get" sollten diese Anweisungen mit jeder Linux-Verteilung gut funktionieren. Wenn Sie jedoch Probleme haben, suchen Sie bitte eine Dokumentation für Ihre Distribution.

Haftungsausschluss

Während ich dies erkläre, um Ihnen bei der Aufrechterhaltung der Privatbetrag zu helfen, gibt es immer ein paar schlechte Äpfel in der Menge. Ich dulden diese Verwendung dieses Artikels nicht für etwas Illegales. Auch wenn Sie keine illegalen Informationen zu i2p verabschieden, überprüfen Sie bitte die Verschlüsselungsgesetze Ihres Landes und der Export, bevor Sie beginnen.

Das Problem mit Tor

Man würde I2P wahrscheinlich als Overkill sehen, ohne die Unterbrechungen seines Vorgängers zu kennen. Tor war einst ein wunderbares Multi-Prixy, das zum Verstecken von IP-Adressen und zum Abprall von Servern auf der ganzen Welt verwendet wurde. Zu einer Zeit wurde es von den meisten Regierungen sogar wegen starker Anonymität vertraut. All dies schien sich zu ändern, nachdem ein Artikel in 2600 Hacker Quartley veröffentlicht wurde. Ein Autor enthüllte, wie es den gesamten Verkehr im Tor -Netzwerk ermöglichte, ein Ausstiegsknoten für TOR zu ermöglichen, direkt durch Ihre Maschine zu gelangen. Ein Exit-Knoten zu werden war der gleiche wie der Ausführen eines Mannes in der Mitte. Alles, was man tun musste, war, einen Paket -Sniffer zu öffnen und den gesamten Verkehr zu sehen, der verschlüsselt wurde. TOR wird immer noch von Menschen verwendet, die versuchen, ihre Privatsphäre zu schützen. Gleichzeitig ist es ein Spielplatz für Hacker und Regierungen geworden, die überwachen, was sie für verdächtig halten. I2P hat dieses Problem gesichert und dabei mehr Funktionen hinzugefügt.

Wie es funktioniert

I2P verwendet eine gebündelte Verschlüsselung über ein Multi-Proxy wie Tor. Die Pakete sind weltweit mit jedem, der i2p verwendet. Die Pakete sind jedoch mit Elgamal und AES -Verschlüsselung verschlüsselt. Mit einer solchen Verschlüsselung ermöglicht es einem Paket, nur den nächsten Hopfen zu entschlüsseln, wenn es verschiedene Knoten auf seinem Pfad verlässt. I2P ist eine End-to-End-Verschlüsselung. Nichts ist sonst wird auf seinem Weg entschlüsselt, einschließlich des Absenders und des Empfängers. Einmal im Netzwerk -IP -Adressen werden nicht einmal verwendet. Deinem Knoten wird eine Adresse von verstümmelten Text als Kennung zugewiesen. I2P ist auch ein dezentrales Netzwerk. Jeder Client ist auch ein Server im Netzwerk. Dies ermöglicht keinen einzigen Ausfallpunkt und mehr Anonymität. Es gibt Unmengen von Dokumenten im I2P -Bedienfeld, in dem dies ausführlicher erklärt wird. Im Moment sollten Sie einen guten Überblick darüber geben, wie i2p funktioniert.

Jenseits von Web -Surfen

Es gibt viele Anwendungen für das I2P -Protokoll. I2P wird gewohnt, genau wie SSH Tunnel. Aus diesem Grund können Sie viele Dinge damit tun. Sie können es verwenden, um SMTP und POP3 für anonyme E -Mails zu erhalten. Sie können es für Chat -Clients und P2P verwenden. Was ich am interessantesten fand, war anonymes Hosting. I2P ermöglicht es Ihnen, das zu hosten, was als Eepsit bezeichnet wird. Während einige davon von Google indiziert werden, kann niemand eine Verbindung zur Website herstellen, ohne i2p zu verwenden. Wenn Sie sich von Robotern und Spinnen blockieren, können Sie eine komplette Darknet -Site hosten. Niemand würde wissen, dass Ihre Website außer Ihnen und den Personen, die Sie Ihrer Domain erzählen, existiert. Dies sind alles Dinge, die andere Multi-PROSS nicht zulassen können oder nicht lassen können oder werden.

Installation

Bevor Sie beginnen, sollten Sie sicherstellen, dass Sie Java 1 haben.5 oder mehr installiert. Wenn nicht, installieren Sie es jetzt.

# APT-GET Sun-Java6-Jre installieren

Ob Debian oder Ubuntu, die Repos für dieses Paket sind gleich. Fügen Sie die folgenden Zeilen -Repository -Quellen hinzu.

# Das eigentliche Repo für I2P auf Debian, obwohl sein Ubuntu Deb http: // pPA.Launchpad.net/i2p-maintainers/i2p/Ubuntu Natty Hauptdeb-Src http: // pPA.Launchpad.net/i2p-maintainers/i2p/Ubuntu Natty Main

Jetzt aktualisieren wir unsere Pakete und verwenden APT-Get erneut, um i2p zu installieren.

# APT-Get Update # APT-Get Install I2P

Jetzt, da das Paket installiert ist, haben wir noch eine weitere Sache, um die wir uns kümmern müssen. Standardmäßig wird I2P auf Port 20.000 ausgeführt. Wenn Sie eine NAT -Firewall verwenden, müssen Sie diesen Port in den Einstellungen Ihres Routers öffnen. Abhängig davon, wie Iptables in Ihrem Betriebssystem konfiguriert ist, müssen Sie möglicherweise auch zulassen, dass der Port auch dort geöffnet wird. Hier sind einige Iptables -Befehle, die den Datenverkehr mit TCP und UDP auf diesem Port ermöglichen.

Iptables -i Eingabe 1 -i Wlan0 -p TCP - -TCP -FLAGS Syn, RST, ACK Syn - -Dport 20000 -M Conntrack -CTTTATE NEW -J ACKEPTION IPTables -i Eingabe 1 -i Wlan0 -p UDP - -dort 20000 -m ConnTrack -Cctstate New -J Akzeptieren

Wie Sie hier sehen können, spezifiziere ich WLAN0 als Schnittstelle zur Anwendung dieser Regel. Möglicherweise müssen Sie eine andere Schnittstelle liefern oder diese entfernen und -i, um für alle Schnittstellen anwendbar zu sein. Ich werde Ihnen später zeigen, wie Sie den Port i2p ändern können. Im Moment müssen wir es zuerst zum Laufen bringen.

Das Letzte, was wir tun müssen, ist, unseren i2p -Router zu beginnen. Dies ist, was wir jedes Mal verwenden werden, um i2p auf unserer Maschine zu starten und zu stoppen.

$ sh/usr/bin/i2prouter Starten Sie mit dem I2P -Service… Warten auf den I2P -Service… Auslauf: PID: 26163

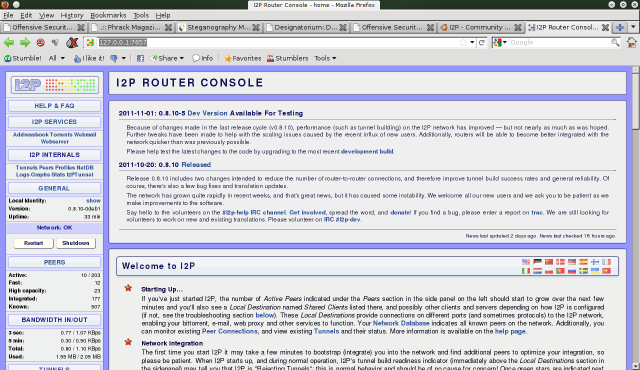

Da I2P dezentralisiert ist, benötigen Sie ein paar Minuten, um Kollegen zu sammeln. Während der Verwendung von KDE wird Konqueror in Kürze die I2P -Routerkonsole angezeigt. Wenn nicht, können Sie zu http: // 127 navigieren.0.0.1: 7657/ in Ihrem Browser nach ein paar Sekunden. Sie sollten so etwas wie das Bild unten sehen.

Auf der linken Seite befindet sich ein Abschnitt mit Kollegen. Die I2P -Konsole schlägt vor, mindestens zehn Kollegen zu haben, bevor er versucht zu beginnen. Abhängig davon, wie viel Geschwindigkeit diese Kollegen hochladen, reicht dies möglicherweise nicht aus, um eine Verbindung zu einer Webseite herzustellen. Ich habe vierzig bis sechzig Kollegen gefunden, die normalerweise ein guter Ausgangspunkt sind. Dies kann der Punkt, an dem Sie eine Tasse Kaffee zubereiten möchten, da der Teil eine Weile dauern kann.

Wenn die Konsole zum ersten Mal beginnt, wird das Netzwerk getestet. Die Konsole zeigt dies auf der linken Panel unter Netzwerk. In wenigen Sekunden sollten Sie entweder sagen OK oder Feuerwall. Firewalled bedeutet, dass I2P Ihre Firewall nicht durchläuft. Unter dem Abschnitt Tunnel sollten Sie entweder sehen Akzeptieren oder Tunnel ablehnen. Diese sind selbsterklärend. In der I2P -Konsole heißt es, dass beide falsch positive positive Verbindungen zeigen können. Wenn Sie jedoch Probleme haben, ist dies ein guter Ausgangspunkt.

Sie können auch auf Bandbreite ein-/out klicken, um die Upload- und Download -Geschwindigkeit einzurichten, die Sie verarbeiten möchten. Denken Sie daran, dass dies nicht nur Sie, sondern auch das gesamte Netzwerk betrifft. Wenn auch die Leute nicht hochladen, kann das gesamte Netzwerk zu einem Kriechen langsamer werden. Sie können auch festlegen, auf welchem Port Sie in diesem Abschnitt ausführen sollen, auf welchem Abschnitt Sie ausführen sollen. Die Verwendung des Standards kann einem Angreifer dabei helfen, herauszufinden, was Sie ausführen, falls dieses Protokoll anfällig wird.

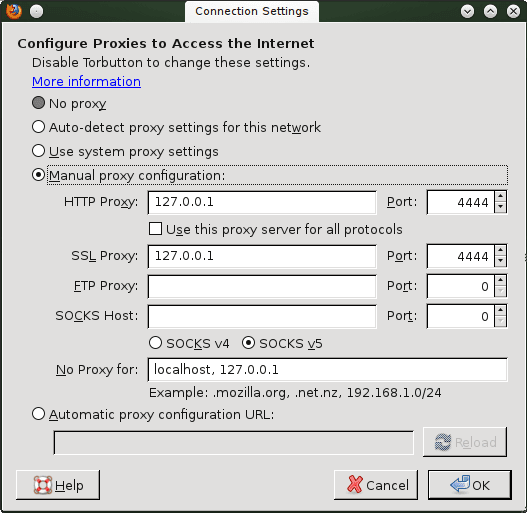

Sobald wir genug Gleichaltrige haben, müssen wir nur Firefox konfigurieren, um den Proxy zu verwenden. Gehen Sie zur Registerkarte "Firefox" und wählen Sie Vorlieben. Wählen Sie die Registerkarte Netzwerk und klicken Sie auf die markierte Schaltfläche Einstellungen. Füllen Sie die nächste Popup-Box mit diesen Einstellungen zu Tunnel Firefox über i2p aus.

Jetzt können wir im Internet surfen, ohne Angst vor allen und ihrer Mutter, die über unsere Schulter schaut.

Wie stark ist i2p?

I2P behauptet, stark genug zu sein, um Ihre Mutter, Ihren ISP oder Ihre Regierung davon abzuhalten, festzustellen, wo Sie sich verbinden. Während ich den letzten in Frage habe, habe ich beschlossen, es selbst zu testen. Ich öffnete Wireshark, um meine Pakete zu schnüffeln, während ich etwas im Netz surfte. Ich konnte nicht nur die Websites, mit denen ich verbunden war. Darüber hinaus wurde kein HTTP -Verkehr gezeigt. Meistens TCP.

Ich habe mich entschlossen, eine Website zu besuchen, um zu versuchen, meine IP- und Benutzer-Agent zu enthüllen. Was zurückkam, war eine IP-Adresse auf der anderen Seite des Globus und eine Benutzer-Agent-Zeichenfolge, die behauptete, ich verwende Windows. Dies fügt eine weitere Schutzebene hinzu, da die Bestimmung eines Betriebssystems normalerweise einer der ersten Schritte eines Angriffs ist.

Wo dies verbessert werden kann

Während dieses Protokoll im Jahr 2003 begann, ist es immer noch sehr jung. Schlimmer noch, es ist immer noch sehr untergebracht. Das ist schlecht, weil nur sehr wenige Leute so viel hochladen, wie sie herunterladen. Je mehr Benutzer in diesem Netzwerk kommen, desto schneller wird es. Vielleicht werden einige freundliche Seelen eine Bandbreite widmen, um dies zu helfen.

Das Surfen im Internet schien einfach zu sein, sobald Sie genug Kollegen hatten. Die einzige Speed -Beule war, dass I2P mit SSL nicht gut spielt. Kein HTTPS -Verkehr schafft es durch. Man kann ein Werkzeug wie SSLStrip verwenden.PY, um die SSL aus Ihrem Verkehr herauszureißen. Vielleicht könnte so etwas vom Entwicklungsteam ohne SSLstrip getan werden. Stellen Sie sich vor! Ich werde AES jeden Tag über SSL übernehmen.

Abschluss

Es gibt zwar kein Schloss, das nicht kaputt ist, aber I2P ist sicherlich eine Herausforderung. Es kann eine Zeit kommen, in der dieses Protokoll auf das reduziert wird, was TOR jetzt ist. Zum Zeitpunkt dieses Schreibens habe ich jedoch keine sicherere Möglichkeit gefunden, das Internet zu nutzen, das kostenlos, Open Source und für die Öffentlichkeit weit verbreitet ist. Ich ermutige Sie, diese Anwendung selbst auszuprobieren. Die I2P -Routerkonsole enthält unzählige Dokumente zu allem, was Sie möglicherweise über i2p wissen möchten. Wenn Sie an Redefreiheit und ein Recht auf Privatsphäre glauben, ist dies ein aufstrebendes Tool für das digitale Zeitalter. Nehmen Sie Ihren Teil dazu bei, dass diese Gemeinschaft wächst!

Verwandte Linux -Tutorials:

- Tintenfisch -Proxy -Konfigurations -Tutorial unter Linux

- OpenLiteSespeed als Reverse Proxy

- Installieren Sie den TOR -Proxy auf Ubuntu 20.04 Linux

- Erholen Sie Ihre Privatsphäre und Sicherheit im digitalen Zeitalter

- Installieren Sie den TOR -Proxy auf Ubuntu 22.04 Linux

- Mint 20: Besser als Ubuntu und Microsoft Windows?

- Dinge zu installieren auf Ubuntu 20.04

- Wie man OpenSSH optimal nutzt

- So testen Sie die Internetverbindung unter Linux

- Firefox unter Linux - Ihre Verbindung ist nicht sicher

- « Einführung

- C Standardbibliothekswrapper Überprüfen Sie den Rückgabewert von Bibliotheksanrufen für Fehler für Fehler »